Encuentro de Madrid es Noticia aborda la Ciberseguridad en la Ciudad BBVA.

La última edición de los Encuentros de Madrid es Noticia del año 2023 se centró en la ciberseguridad y tuvo lugar en La Ciudad BBVA, conocida como «La Vela». Organizado por el medio Edita Magerit y moderado por Héctor Salazar, director del periódico, el evento contó con destacados ponentes, incluyendo a Javier Calahorra, CISO de BBVA España, Silvia Roldán, viceconsejera de Digitalización de la Comunidad de Madrid, y Roberto Heker, nuestro director de NextVision.

Desde NextVision agradecemos al comité organizador del evento por esta grata invitación a ser parte del panel de ENCUENTROS de MADRID ES NOTICIA, que une a expertos que nos ofrecen su visión y experiencia sobre distintos aspectos de la ciberseguridad.

Ciberseguridad en diferentes ámbitos:

El encuentro abordó la ciberseguridad desde perspectivas empresariales, institucionales y personales, con el objetivo común de fortalecer las defensas. Datos oficiales del Ministerio del Interior revelaron que 1 de cada 5 delitos en 2022 ocurrió en línea. La inversión tecnológica, la formación y la concienciación fueron destacadas como herramientas clave para hacer frente a amenazas como malware, phishing y ransomware.

Javier Calahorra destacó el impacto positivo de la digitalización, pero subrayó la necesidad de cerrar la brecha cultural y de conocimiento. La ingeniería social, según él, es un punto vulnerable, y la concienciación sobre los riesgos tecnológicos es esencial para la seguridad personal y empresarial.

“Estaremos más seguros cuanto mejor conozcamos los riesgos, cuánto mejor los mitiguemos y adquiramos hábitos tecnológicamente saludables”, explicó.

Silvia Roldán presentó la recién aprobada Ley de Creación de la Agencia de Ciberseguridad de la Comunidad de Madrid, destacando la evolución de la administración ante los riesgos digitales. Desde el punto de vista empresarial, Roberto Heker enfatizó que el cibercrimen “es una industria más próspera del planeta”, afectando incluso a entidades aparentemente seguras.

La gran cantidad de dispositivos interconectados a los que tenemos acceso han incrementado la superficie de exposición “y nos hacen, en consecuencia, cada vez más vulnerables”. Es por ello que resalta la importancia de estar preparados para enfrentar un escenario en donde el cibercrimen seguirá en constante crecimiento, y no hay factores que puedan demostrar que se vaya a detener próximamente.

Consejos y prevención en ciberseguridad:

Los expertos ofrecieron en este debate consejos para prevenir ciberdelitos, desde proteger el acceso a dispositivos hasta la importancia de la autenticación de doble factor. Destacando que “todos debemos responsabilizarnos de la lucha contra la ciberdelincuencia”.

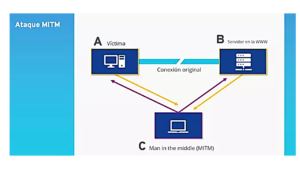

Roberto Heker aportó a la temática que “los ciberdelincuentes se fijan mucho en el comportamiento humano. El punto vulnerable que explotan es la propia persona, algo denominado Ingeniería Social. Y algo que explotan mucho es el sentido de la urgencia. Debemos sospechar de todo lo que sea urgente y poner paños fríos”.

En resumen, el encuentro subrayó la importancia de la colaboración entre la administración, las empresas y los ciudadanos para fortalecer la ciberseguridad en un mundo cada vez más digital, destacando la necesidad de prepararse para enfrentar las amenazas emergentes, como la inteligencia artificial y el big data.

Empoderando a la juventud y personas mayores: Desafíos y soluciones en ciberseguridad:

Silvia Roldán destaca que, desde la perspectiva empresarial, las compañías muestran un elevado nivel de concienciación en ciberseguridad, sin embargo, señala que en el ámbito doméstico la situación difiere, ya que tendemos a bajar la guardia. La Administración pública enfrenta el reto de informar a los ciudadanos sobre su vulnerabilidad, tanto jóvenes como personas mayores.

Frente a la proliferación de aplicaciones bancarias desde BBVA, explica su CISO, implementa acciones para proteger a su entidad y usuarios, destacando la importancia de la concienciación y la creación de hábitos digitales saludables, utilizando plataformas de formación como Coursera y colaborando con Google en tours para prevenir la ciberdelincuencia en pymes. Además, enfatiza la protección al cliente mediante campañas informativas y la autenticación biométrica en la aplicación.

Desde la perspectiva de NextVision, Roberto Heker, nos señala que “el punto clave es la educación”. “No debemos temer a la tecnología, pero debemos ser conscientes de que tiene sus riesgos”.

Estrategias empresariales ante la prevención y consecuencias de los ciberataques:

Roberto Heker destaca que, tras sufrir un ataque cibernético, una empresa debe evaluar la situación y las posibilidades de recuperación, reconociendo la importancia de involucrar a las autoridades como la Policía Nacional y la Guardia Civil, así como cumplir con la Ley de Protección de Datos. Posteriormente, aconseja la consulta con especialistas para contribuir a la recuperación, enfocándose en reactivar la organización afectada como prioridad. Heker subraya la importancia de la prevención, recomendando obstaculizar a los atacantes mediante medidas técnicas y organizativas adecuadas. Propone la creación de un Plan de Seguridad vinculado al nivel de madurez de cada negocio, adaptando las medidas a las regulaciones vigentes.

Explorando el Papel de la Inteligencia Artificial y Big Data:

En el contexto de la 4ª Revolución Industrial, la Comunidad de Madrid aboga por la sostenibilidad y utiliza herramientas tecnológicas para transformar la sociedad. La viceconsejera de Digitalización, Silvia Roldán, destaca que la ciberseguridad es esencial para el éxito de este proceso, llamando a la colaboración entre la Administración pública, empresas y ciudadanos. Roberto Heker refuerza esta idea, subrayando la ciberseguridad como un elemento integral en cualquier emprendimiento y en la vida cotidiana, señalando sobre el riesgo de la Inteligencia Artificial en la creación de Fake News. Javier Calahorra cierra resaltando que el Instituto Nacional de Ciberseguridad gestionó 118,800 incidentes en 2022, evidenciando la necesidad de conciencia y la importancia de evaluar planes para mitigar riesgos tecnológicos.

A pesar de los desafíos, destaca los avances en la creación de una cultura de seguridad tanto en grandes empresas como en pymes y ciudadanos.

Fuente: https://www.madridesnoticia.es/2023/12/ciberseguridad-encuentros-madrid-es-noticia/