Ataque Man-in-the-Middle (MitM)

Ciberataques

NextVision

0

Ataque Man -in-th-Middle (MitM): ¿Qué es y cómo funciona?

Los ataques MitM no son un fenómeno nuevo. Su origen se da en la criptografía clásica, donde interceptar y modificar mensajes era relativamente sencillo. Sin embargo, con el auge de las redes digitales y el uso de internet, este tipo de ataque ha ganado mayor relevancia.

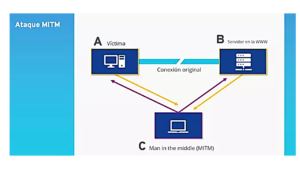

Un ataque MitM se basa en la intercepción de la comunicación entre dos partes sin su conocimiento. El atacante se coloca como intermediario, simulando ser una de las partes legítimas para obtener acceso a información sensible o modificar el contenido de la comunicación.

Esta compuesto de las siguientes fases:

1. Intercepción: El atacante intercepta la comunicación entre dos partes, generalmente aprovechando una red Wi-Fi pública o no segura.

2. Descodificación: Si la comunicación no está cifrada, el atacante puede leer y modificar el contenido de los mensajes.

3. Suplantación: El atacante puede suplantar a una de las partes legítimas para enviar mensajes falsos o modificar los datos transmitidos.

Tomando en cuenta lo anterior, veamos un ejemplo más común:

Ana está en una cafetería trabajando en su notebook, conectada a la red Wi-Fi pública del lugar. Un atacante, Marcos, también se encuentra en la cafetería y busca obtener información privada de los usuarios.

Intercepción: Marcos utiliza un software para crear una red Wi-Fi falsa con el mismo nombre que la red real de la cafetería. La mayoría de los usuarios no notan la diferencia y se conectan automáticamente a la red falsa.

Descodificación: Marcos configura su equipo para interceptar el tráfico de datos de los usuarios que están conectados a su red falsa. Como la red Wi-Fi pública no está cifrada, Marcos puede leer y modificar el contenido de los mensajes sin ser detectado.

Suplantación: Marcos decide suplantar el sitio web del banco al que Ana suele acceder. Cuando Ana ingresa a su cuenta bancaria, Marcos la redirige a una página web falsa que imita la página real del banco.

Ana, sin darse cuenta, ingresa sus credenciales de acceso en la página web falsa. Marcos ahora tiene acceso a su cuenta bancaria y puede realizar transacciones fraudulentas a su nombre.

Así como Ana fue víctima de este ataque, nosotros también podríamos serlo. Por eso, es importante tener en cuenta las siguientes medidas:

- Utilizar redes seguras: Conectarse a redes Wi-Fi con contraseña y protocolo WPA2-AES.

- Utilizar VPNs: Una VPN encripta el tráfico de datos, dificultando la interceptación.

- Utilizar HTTPS: Acceder a sitios web que utilizan el protocolo HTTPS para asegurar la comunicación.

- Mantener el software actualizado: Instalar las últimas actualizaciones de seguridad para corregir vulnerabilidades.

- Utilizar un antivirus y firewall: Un antivirus y firewall pueden ayudar a detectar y prevenir ataques MitM.

- Ser precavido al usar redes Wi-Fi públicas: No ingresar información confidencial en sitios web no seguros, verificar la autenticidad de los sitios web antes de iniciar sesión y estar atento a cualquier comportamiento inusual en las comunicaciones.

Los ataques de tipo MitM (Man-in-the-Middle) representan una amenaza real con consecuencias graves. No obstante, al implementar las medidas de precaución adecuadas, podemos protegernos y minimizar el riesgo de caer víctimas de este tipo de ataque. Es fundamental promover la concienciación a nivel organizacional acerca de estas y otras vulnerabilidades, ya que la adopción de prácticas de seguridad sólidas puede reducir de manera significativa la probabilidad de sufrir ataques MitM.

Desde Nextvision ofrecemos nuestro servicio NV Awareness , contamos con programas únicos, integrales y continuos, personalizados según la filosofía y los valores de cada organización, diseñados para que los usuarios comprendan el mundo digital, y cuenten con conocimiento sobre las buenas prácticas en el uso de internet como también sobre los riesgos y amenazas existentes.

¡Es nuestro objetivo colaborar en la construcción de una cultura cibersegura!

Autor: José Alejandro Fleming González – Consultor de Tecnología y Ciberseguridad en NextVision.

Comments are closed.