Estas son las 6 tendencias en ciberseguridad para la segunda mitad del año

NextVision

0

¿Han cambiado los desafíos y enfoques en ciberseguridad para las empresas en esta segunda mitad del año? Para responder a esta inquietud, Cyber Security Hub realizó nuevamente su encuesta a ejecutivos y directivos de seguridad.

Comparando estos resultados versus los encontrados a finales del año pasado -cuando se identificaron las principales prioridades para 2019-, vemos que algunos retos como el awareness o concientización siguen siendo prioritarios, mientras otros, como los dispositivos IoT, tienden a preocupar menos.

Veamos entonces cuáles son las 6 tendencias en ciberseguridad para la segunda mitad del año:

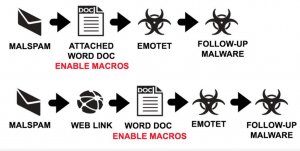

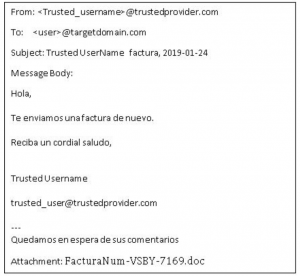

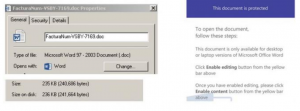

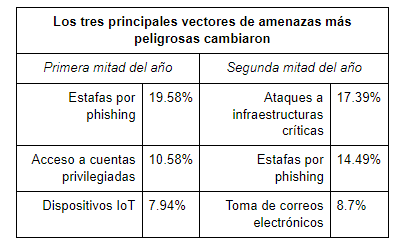

- La sofisticación de los cibercriminales seguirá en crecimiento, sin embargo, las tipologías de amenazas consideradas más peligrosas cambiaron. Comenzando el año, lo que más preocupaba eran las estafas por phishing, el acceso a cuentas privilegiadas y los dispositivos IoT. Ahora, los posibles ataques a infraestructuras críticas sube a la primera posición, seguida de las estafas por phishing y, en menor medida, la toma de correos electrónicos.

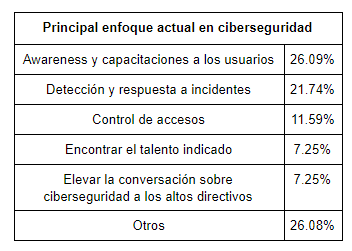

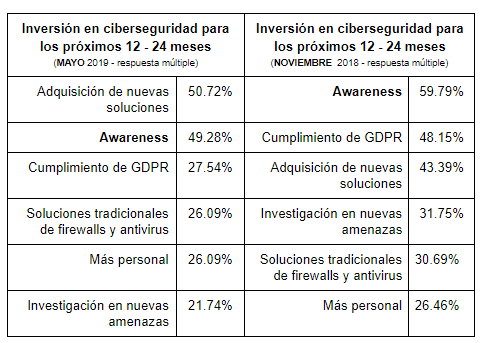

- El presupuesto destinado a ciberseguridad continuará aumentando. ¿La prioridad? Concientización (awareness) en seguridad y capacitación a usuarios, así como la adquisición de nuevas soluciones de tecnología. Si bien se estimaba que el presupuesto en ciberseguridad aumentaría un 59% para 2019, los encuestados aseguraron que este seguiría incrementando en los próximos seis meses.

- La legislación sobre privacidad de datos y su cumplimiento se han convertido en parte del día a día en las empresas. Casi el 29% de los encuestados dijo que el GDPR (Reglamento General de Protección de Datos) no era un desafío tan grande como pensaban que sería en la primera mitad de 2019.

- La nube (cloud) sigue siendo una amenaza mayor para el 85.51% de los encuestados.

- La crisis del talento crece y preocupa. Para casi el 70% de los encuestados en 2018, este era considerado un punto de dolor. El número ha subido a 91.3% seis meses después.

- El awareness se mantiene como una prioridad para los próximos seis meses. El 59.79% de los encuestados aseguró que la información y educación en seguridad para los usuarios y colaboradores representaría la principal inversión en seguridad en los primeros seis meses del año, mientras que el 49.28% indicó que seguirá siendo prioridad en la segunda mitad de 2019.

Vemos entonces que para estos últimos meses de 2019 -y con proyección a 2020-, la adquisición de nuevas soluciones sube al primer lugar en importancia para las próximas inversiones en ciberseguridad, seguida por awareness con casi el mismo porcentaje. Esto muestra el interés de las compañías por fortalecer tanto a las personas como a la tecnología para lograr una gestión exitosa.

Y sin duda, estos tópicos deben ser considerados no solo para lo que resta de 2019 sino también en la planeación estratégica para 2020.

Coherentes con estas tendencias y para acompañar a tu empresa con estrategias integrales que incluyan educación y transformación de los hábitos de los colaboradores y usuarios, en NextVision hemos desarrollado:

- NV Awareness, un programa que busca promover una cultura cibersegura a partir de la concientización y capacitación.

- NV Ciberdefensa, una propuesta de seguridad administrada que busca dar solución a la creciente crisis por falta de talento cualificado y que ayuda a mejorar la gestión eficaz y eficiente de los riesgos.

¡Queremos asesorarte! Contactanos