Terceros: el eslabón débil de la cadena

Ciberataques

NextVision

0

La interdependencia de nuestras empresas con aquellas que integran la cadena de suministros es cada vez más alta.

La cantidad de productos y servicios que se contratan a terceros hacen que no podamos ignorar a nuestros proveedores en el análisis de ciberriesgos que realizamos para nuestra organización. Precisamente, en 2020 el Foro Económico Mundial destaca la importancia de la ciberseguridad en este ámbito, el de la cadena de suministros. Entre sus recomendaciones se encuentra:

«el uso de herramientas de ciberinteligencia para poder enfrentar el escenario de amenazas que tienen las organizaciones en la actualidad».

La Gestión del Riesgo de Terceras Partes (TPRM) o Vendor Risk Management (VRM) es una preocupación que cada vez estará más presente entre las prioridades del CISO. No se trata ya de regulaciones, que hay que cumplirlas, sino de una necesidad de negocio que se ha disparado debido a la transformación digital y la digitalización acelerada por la pandemia. Los incidentes originados en ataques a terceros son cada vez más frecuentes y resonantes, como SolarWinds, Kayesa, Pulse. Según Gartner, para 2025, el 60 % de las organizaciones utilizarán el riesgo de ciberseguridad como un factor determinante en la realización de transacciones de terceros.

La falta de medidas específicas para prevenir el riesgo de terceros es considerable en la mayoría de las empresas. Como sabemos, la superficie de ataque está integrada no solo por aplicaciones y dispositivos propios, sino que la integración de los terceros en esta superficie tiene un impacto directo en nuestra seguridad. De hecho, no solo son los terceros el problema, sino también las cuartas partes, es decir, sus proveedores, a los que ellos delegan servicios. Esto es también fuente de vulnerabilidades que afectan a nuestra red.

En consecuencia, los CISO tienen desafíos para TPRM:

> Mejorar el análisis de terceros que actualmente se ejecuta a través de hojas de cálculo, correos electrónicos o procesadores de texto.

> La Transformación Digital que ha expandido la superficie de ataque de modo exponencial.

> Digitalización acelerada.

> Acceso remoto, tanto de propios como de terceros.

> Compliance.

> Los boards, particularmente aquellos donde los Fondos de Inversión tienen un peso significativo. Estos pueden exigir un buen nivel de ciberseguridad y un reporting adecuado.

> Los ciberseguros que hacen una evaluación de la postura de ciberseguridad de la empresa y de su cadena de suministros.

Los equipos de trabajo están desbordados de tareas, problema que se agudiza con los frecuentes incidentes. En consecuencia, el team de seguridad no tiene otra opción que enfocarse en lo urgente, es decir, los problemas a corto plazo y el mediano o largo plazo quedan pospuestos hasta próximo aviso.

Sin embargo, es posible agilizar la mejora en TPRM. Esta mejora debe tener una perspectiva 360º. Esto se logra obteniendo información consistente de todo el ecosistema del proveedor. La mirada es tanto desde afuera, evaluando la huella digital, como interna mediante formularios de requisitos de seguridad.

Son ampliamente conocidas las plataformas de scoring que miden la postura de ciberseguridad con información pública. Las mejores lo hacen detallando en forma transparente su proceso de análisis. Pero como el análisis de terceros también debe contemplar los procesos internos, estas plataformas ofrecen formularios que valoren las prácticas internas de la organización a estudiar. Se potencia este trabajo cuando a su vez se integran a herramientas de gestión y de seguridad como SIEM, Ticketing, Análisis de Vulnerabilidades, etc.

Es decir, que las herramientas que permiten la gestión del riesgo de terceros utilizan tanto fuentes de información externas como internas y así determinan indicadores muy útiles, que no pretenden ser perfectos, sino óptimos.

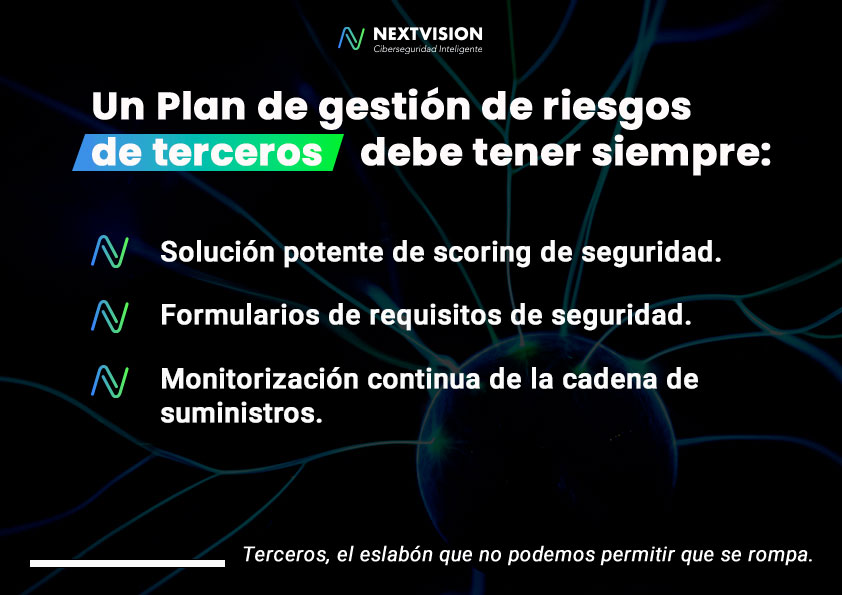

Es claro que en estos momentos más que nunca, tenemos un grado de exposición considerable. Y para disponer de una visibilidad completa de esta exposición, es indispensable que seamos capaces de reconocer a una parte vital de nuestra superficie de ataque como son los terceros, y en consecuencia, los ciberriesgos que estos nos generan. Por lo tanto, la implementación de un buen Plan de Gestión de Riesgos de Terceros hace posible mitigar estos riesgos. Y dentro de ese plan, la utilización de una potente solución de scoring y formularios de requisitos de seguridad, son clave para la homologación y monitorización continua de la cadena de suministros.

«El eslabón que no podemos permitir que se rompa».

Comments are closed.