De los planes a los hechos: ¿Qué nos dejó 2024 en Ciberseguridad?

NextVision

0

A principios de este año, reflexionábamos sobre la importancia de invertir en ciberseguridad como una prioridad empresarial. Hablábamos de evaluaciones de riesgos, monitoreo en la dark web y la importancia de fomentar una cultura cibersegura. Ahora, al cierre del 2024, es el momento de evaluar qué nos dejó este año en materia de riesgos y cómo nuestras decisiones de inversión impactaron la seguridad de nuestras organizaciones.

Lo que Planeamos: Inversiones Estratégicas

Comenzamos el año preguntándonos: ¿En qué vas a invertir para proteger tu empresa? Las recomendaciones eran claras:

- Evaluaciones proactivas de terceros: Para anticiparnos a las amenazas ocultas en nuestra cadena de suministro.

- Cibervigilancia activa: Detectar patrones en la clear, deep y dark web que pudieran indicar ataques inminentes.

- Programas de concientización: Crear una primera línea de defensa en los usuarios.

Estas estrategias, inspiradas en ejemplos históricos como el Caballo de Troya, subrayaron que las amenazas más peligrosas suelen infiltrarse a través de la confianza y la falta de vigilancia.

Lo que Enfrentamos: Realidades de 2024

El 2024 trajo consigo un aumento en ataques altamente personalizados gracias al uso de inteligencia artificial. La superficie de ataque se amplió con el auge de dispositivos IoT y servicios en la nube, mientras que las normativas internacionales plantearon nuevos desafíos para las empresas que aún no priorizan la gobernanza de datos.

Algunas lecciones clave de este año incluyen:

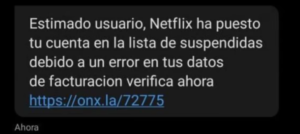

- La velocidad y sofisticación de los ataques: Los ciberdelincuentes utilizaron herramientas de IA para analizar y explotar puntos débiles más rápido que nunca.

- El impacto de los terceros: Los proveedores y servicios de terceros se consolidaron como puntos críticos de entrada para ciberataques.

- La importancia de la cultura cibersegura: Las empresas que invirtieron en concientización tuvieron menores tasas de éxito en ataques de phishing y malware.

- Expansión de la superficie de ataque: El Internet de las Cosas (IoT) y la conectividad global ampliaron las oportunidades para explotar vulnerabilidades.

Lo que Aprendimos: Hacia el Futuro

Con el paso de los meses, quedó claro que la prevención es clave, pero la capacidad de adaptarse rápidamente a nuevas amenazas es lo que marca la diferencia. Algunas lecciones clave que nos dejó este año son:

- El tiempo es crítico: Las empresas que lograron responder en minutos y no en horas a incidentes tuvieron menores impactos financieros y reputacionales.

- La colaboración es esencial: Compartir información sobre amenazas entre sectores y organizaciones fortalece la capacidad colectiva de defensa.

- La innovación no es opcional: Herramientas avanzadas como la inteligencia artificial y el aprendizaje automático deben ser utilizadas tanto para la detección como para la mitigación de riesgos.

Mirando Hacia el 2025

El cierre del 2024 nos deja con una idea clara: la ciberseguridad no es un gasto, sino una inversión estratégica que garantiza la continuidad y el crecimiento de cualquier empresa. En NextVision, seguimos comprometidos con apoyar a las organizaciones en este camino, ofreciendo soluciones como NV Awareness y NV Cibervigilancia que permiten anticiparse a las amenazas.

A medida que nos preparamos para el 2025, la pregunta sigue siendo: ¿Estás listo para el próximo nivel de riesgos digitales? Recuerda, cada decisión que tomes hoy puede ser la diferencia entre una organización resiliente y una vulnerable.

—