La ciberseguridad se ha convertido en una de las mayores preocupaciones de las juntas directivas de las organizaciones. Debido a la pandemia ocasionada por el Covid-19, y a la acelerada transformación digital que trajo aparejada, nuevos riesgos y brechas de seguridad han surgido.

El nuevo paradigma establecido por la actual normalidad de “teletrabajo” o “trabajo híbrido” ha ocasionado que todas las organizaciones deban desarrollar o establecer una postura defensiva en ciberseguridad para evitar o minimizar los ciberataques que pueda sufrir su organización.

¿Cuáles son algunas de las tendencias en ciberseguridad para este 2022?

1- Red/malla de ciberseguridad: una red de ciberseguridad permitirá desplegar las herramientas de ciberseguridad donde más se necesiten.

Debido a la acelerada digitalización de los negocios, la ciberseguridad de las empresas necesita estar en constante transformación y adaptación a las nuevas tecnologías. Esto requiere soluciones de ciberseguridad flexibles y ágiles que permitan a la organización avanzar hacia el futuro de manera segura.

2- Intensificación de las medidas de seguridad en las empresas:

Debido al aumento de ataques, a las nuevas brechas de ciberseguridad a partir del traspaso de las oficinas a las casas, y a la cada vez más frecuente paralización de la actividad en las organizaciones por motivos de ciberseguridad, los directivos al mando de las organizaciones están desarrollando estrategias a través de expertos y especialistas en la materia. Esto produce que los controles de seguridad sean intensificados. La detección de los riesgos, su análisis y posterior estrategia de mitigación, mediante la incorporación de un servicio como NV Plan Director de Seguridad , incentivará a tu organización a llegar a una situación ideal de control de la ciberseguridad.

3- Autenticación como medida de ciberseguridad:

El teletrabajo o trabajo híbrido y la migración a aplicaciones en la nube han consolidado la tendencia en ciberseguridad actual de autenticación y establecimiento de usuario y contraseña como medida principal de seguridad. La verificación de la identidad no es una medida nueva pero adquiere especial importancia a partir de que los atacantes comienzan a apuntar con sus ataques a estos procesos y herramientas de acceso. El servicio de NV Awareness nos permite inculcar en los empleados de nuestra organización una concienciación y formación técnica en el cuidado de la información sensible y el uso de sus habituales herramientas digitales para evitar que caigan en este tipo de ciberfraudes.

4- Las contraseñas inseguras son actualmente la principal brecha explotada en los ataques:

Los ciberdelincuentes están atacando directamente las infraestructuras de identidad de las instituciones y organizaciones públicas/estatales para el robo de información sensible. La multi-verificación de identidad está creciendo como una solución a esta brecha de seguridad pero no debería ser la única medida a establecer. Los factores de autenticación deben estar debidamente configurados, mantenidos y monitorizados para que sean totalmente efectivos.

5- Análisis y gestión del ciberriesgo de terceras partes y proveedores:

La consolidación de la estrategia de seguridad en nuestros vendors es una pieza clave en el sistema de ciberseguridad de cualquier empresa. Cada vez se conocen más noticias de grandes empresas que han sido vulneradas a través de brechas de seguridad de sus vendors. Saber si las terceras partes que conforman nuestra cadena de valor son seguras es sumamente importante, ya que forman parte de nuestra superficie de ataque. Disponer de un servicio en tu organización como NV Vendor Risk Management, te permitirá automatizar procesos de manera segura con tus proveedores y gestionarlos eficientemente. Además, detectará brechas de seguridad en vuestras relaciones.

6- La gestión de identidad de las máquinas:

A medida que avanza la transformación digital, crece exponencialmente la incorporación de entidades artificiales que componen las aplicaciones modernas. Por lo tanto, la gestión de identidad de las máquinas se ha convertido en una parte crucial de las operaciones de ciberseguridad.

Todas las aplicaciones modernas se componen de servicios que están conectados por API. Los atacantes pueden usar el acceso API de sus proveedores a datos sensibles. Las herramientas y técnicas para la administración de identidades de máquinas en toda la empresa aún están en pleno desarrollo. Sin embargo, una estrategia para administrar las identidades, los certificados y la información contenida en estas máquinas, permitirá que su organización asegure eficazmente su transformación digital.

7- Simulación de brechas y ataques: un método para validar el nivel de seguridad de las organizaciones.

El continuo testeo y validación de los controles de seguridad ayudará a verificar el sistema de seguridad de una empresa frente a los potenciales ciberataques. Los ataques de ingeniería social como el phishing y el ransomware ponen en constante riesgo los datos e información sensible de las empresas por lo que deben ser un foco de constante verificación de los sistemas de ciberseguridad frente a ellos ya que los cibercriminales aprovechan que es más fácil vulnerar a las personas para obtener información de las empresas que intentando atacar los sistemas o tecnologías. Un servicio de Awareness con un programa único e integral que guía a la organización con estrategias que incluyan la educación y transformación de los hábitos de los empleados es fundamental para combatirlos.

8- Técnicas de privacidad y protección de datos en uso:

Las técnicas informáticas que mejoran la privacidad y que protegen los datos mientras se utilizan, a diferencia de cuando están en reposo, permiten el procesamiento seguro de datos, el intercambio, las transferencias transfronterizas y el análisis, incluso en entornos no confiables.

Esta tecnología se está transformando rápidamente de la investigación académica a proyectos reales, lo que permite nuevas formas de uso compartido de datos e información sensible con un riesgo reducido de filtraciones.

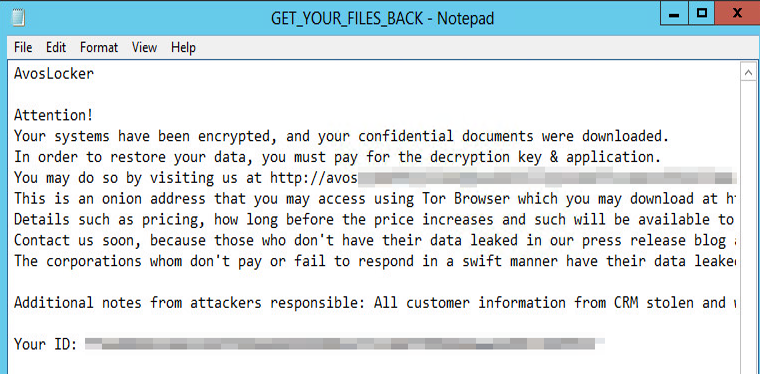

Pero, ¿cuáles son exactamente estos ataques a los que nos enfrentamos?

Según FortiGuard Labs, en 2022 los ciberdelincuentes estarán más activos que nunca con los ataques ransomware.

Las amenazas continuarán apuntando hacia toda la superficie de ataque de manera que los equipos de seguridad deberán luchar y asegurar todas las vías de entrada posibles, especialmente a medida que estas mismas organizaciones hagan la transición a los entornos de trabajo híbridos, es decir, al teletrabajo.

Nuevos ataques:

- Estrategias de planificación, desarrollo y armamentismo: se cree que los ciberatacantes dedicarán mayor esfuerzo al estudio, al reconocimiento y al descubrimiento de brechas de seguridad y nuevas herramientas mediante las cuales atacar.

- Nuevos vectores de ataque: Afectan a plataformas como Linux, que hasta ahora no habían sido un blanco de ataque principal para los ciberdelincuentes pero que han empezado a sufrir ciberataques como Vermilion Strike,que ataca con capacidades de acceso remoto sin ser detectado.

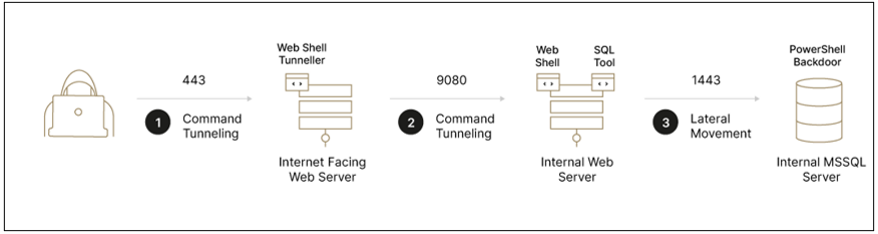

- Ataques dirigidos a sistemas de tecnología operativa (OT): debido a la convergencia de las redes IT y OT se han producido nuevos ataques dirigidos a estas a través de redes domésticas comprometidas y de los dispositivos de los trabajadores en remoto. Anteriormente se trataban de ataques llevados a cabo por ciberdelincuentes muy especializados pero actualmente existen kits de ataque disponibles para utilizarlos en la web oscura.

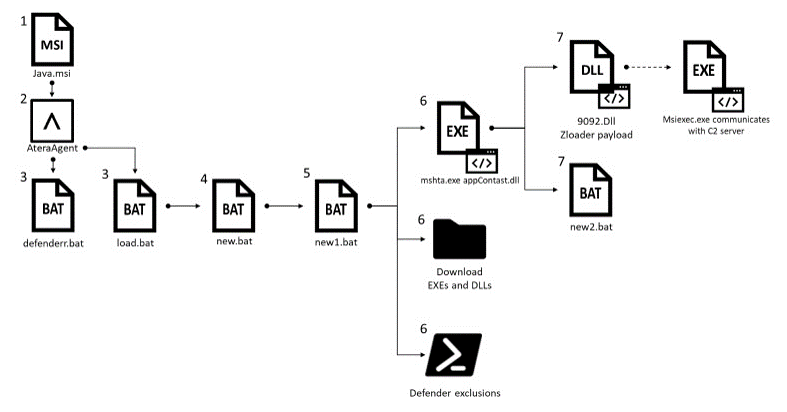

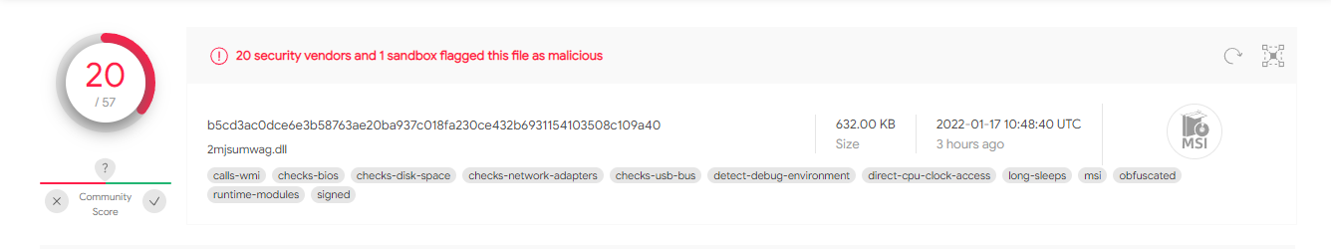

- Nuevos ataques “Living off the hand”: se trata de ataques que no necesitan desarrollar archivos maliciosos desde cero. Por el contrario, aprovechan las puertas de entrada que ya existen en los sistemas informáticos a través de la infraestructura de las organizaciones, accediendo a programas confiables, que no despertarían ninguna sospecha, introduciendo en ellos códigos maliciosos. Este malware conseguirá eludir los sistemas de protección tradicional y luego robará sistemas, aplicaciones e información crítica mientras evita la detección.

En consideración de todas estas cuestiones, recomendamos un enfoque holístico e integrado de los sistemas de ciberseguridad para protegerse ante esta nueva oleada de ataques. Es fundamental implementar una estrategia unificada de seguimiento en las organizaciones para proteger los datos, la información y las transacciones de principio a fin.

Una administración centralizada de la ciberseguridad permitirá garantizar la aplicación de las políticas de seguridad, que las configuraciones y actualizaciones de los sistemas se lleven a cabo en los plazos establecidos y por último, que los eventos sospechosos que puedan surgir en cualquier parte de la red de la organización se detecten y recopilen de manera organizada y centralizada.

Las ciberamenazas parecen estar en plena aceleración por lo que, si los sistemas y herramientas de ciberseguridad no están actualizados y listos para proteger a su organización de las próximas generaciones de amenazas que surgen constantemente, puede ser demasiado tarde para implementar una solución.

Como hemos visto a lo largo de este artículo, en NextVision, un servicio de Awareness te permitirá una organización cibersegura y protegida mediante la educación de tus empleados en el uso de la tecnología y el cuidado de la información para evitar estos nuevos métodos de ciberataques; un servicio de VRM (Vendor Risk Management) ayudará a consolidar tu sistema de ciberseguridad mediante el control de tus proveedores/vendor y además, con tu servicio de Plan Director de Seguridad podrás desarrollar planes estratégicos de ciberseguridad creados en función de los objetivos de tu organización, que te permitan definir y priorizar los proyectos de seguridad a fin de anticipar y reducir los riesgos a los que tu empresa está expuesta. Para más información contacta con nosotros: info@nextvision.com

Fuentes: Gartner, Fortinet