7 Recomendaciones de Ciberseguridad

NextVision

0

Un mundo digital seguro comienza contigo: A más conectividad, más seguridad.

Cada 30 de noviembre conmemoramos el Día Mundial de la Ciberseguridad con nuestra visión de construir una cultura cibersegura. .

Por ello y para concienciar sobre los riesgos que existen en el mundo digital, aconsejamos implementar las siguientes recomendaciones de ciberseguridad para evitar ser víctimas de un ciberataque.

7 Recomendaciones de Ciberseguridad

ACTUALIZA TU SOFTWARE CON REGULARIDAD

Una actualización de software puede incluir parches de seguridad, corrección de errores y solución de vulnerabilidades.

Es indispensable que mantengas actualizado tu sistema operativo, tus aplicaciones, tu navegador, etc.

DESCONFÍA ANTE LA DUDA Y PIENSA ANTES DE HACER CLIC

Te recomendamos que nunca abras un archivo adjunto y no hagas clic en un enlace de remitentes no reconocidos o correos que no esperabas recibir.

En promociones, ofertas, sorteos o mensajes de remitentes conocidos que realizan solicitudes extrañas, confirma primero su veracidad.

CONTROLA TUS HUELLAS DIGITALES

Las huellas digitales son un conjunto de acciones digitales rastreables.

Es sumamente importante que compruebes tus actividades con regularidad y elimines las cuentas que no utilizas, a modo de detectar actividades sospechosas.

Restablece la contraseña de las cuentas a las que no ingresaste durante un largo tiempo.

PROTEGE TUS CONTRASEÑAS

Actualiza tus contraseñas periódicamente y no las reutilices en tus redes sociales ni en sitios potencialmente inseguros. Crea contraseñas fáciles de recordar y difíciles de adivinar.

Utiliza 8 caracteres como mínimo y combina, por ejemplo, mayúsculas, minúsculas, números y caracteres especiales.

UTILIZA EL DOBLE FACTOR DE AUTENTICACIÓN

En aplicaciones, plataformas, correos electrónicos, redes sociales y en todo software que lo permita, implementa el doble factor de autenticación para añadir una barrera más de seguridad.

Compartimos tutoriales para implementarlo en:

HAZ COPIAS DE SEGURIDAD DE LA INFORMACIÓN CON REGULARIDAD

Contar con un backup de la información almacenada es una medida para minimizar el impacto de un ciberataque y asegurar la continuidad del trabajo.

Las copias de seguridad deberían estar cifradas y disponibles para restaurar en caso de ser necesario.

ESTABLECE CONEXIONES SEGURAS

No conectes tus dispositivos a redes Wi-Fi públicas y recuerda utilizar una red privada virtual (VPN). Esto, garantizará que la conexión esté encriptada, dificultando el acceso de un atacante.

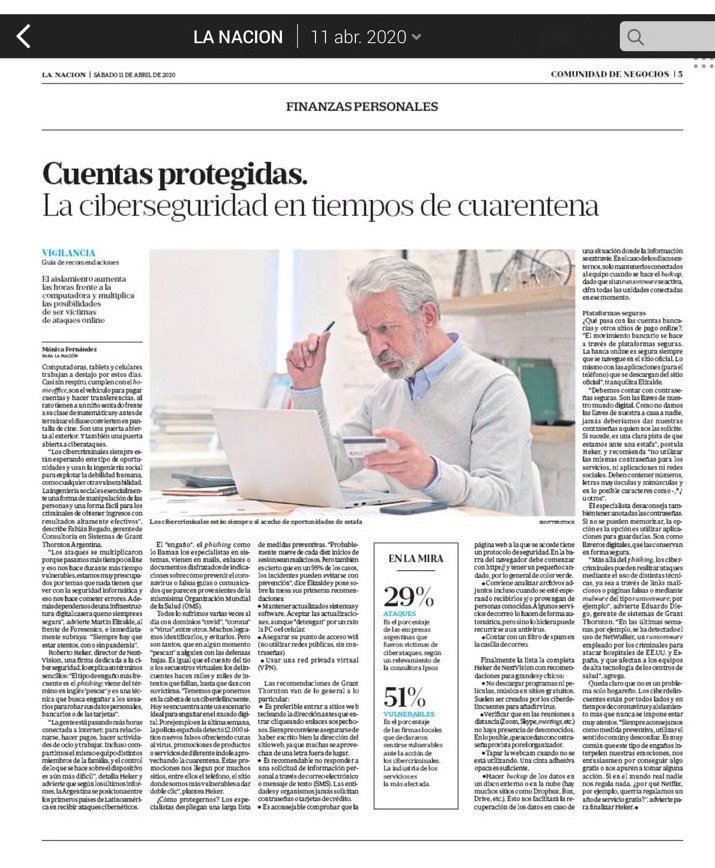

El 80% de los ciberataques comienzan con un fallo humano. Los ciberdelincuentes lo saben

Comparte estas recomendaciones de ciberseguridad y fomentemos juntos la concientización para mantenernos más seguros y atentos, evitando caer en ciberataques.