Tu empresa será ciberatacada…¿Qué harás al respecto?.

NextVision

0

Ciberseguridad para el Directorio

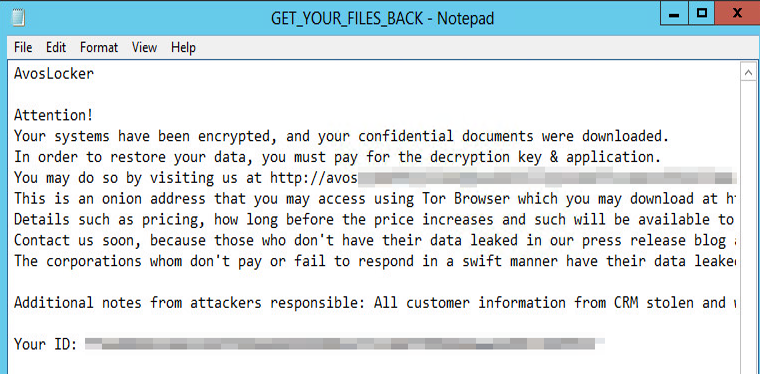

¿Qué tiene en común el robo de datos personales sensibles de clientes, que la planta de procesamiento quede inoperativa varios días, que toda una ciudad se quede sin energía eléctrica, o que la información corporativa quede secuestrada a través de algoritmos de encriptación y nos pidan rescate para recuperarla?.

Todas estas y muchas otras son distintas formas de ciberataques.

Ya es una realidad… Todos los días sabemos de un nuevo ciberincidente en una empresa privada o un organismo público, no importa el tamaño, no importa la industria, no importa el país, los hackers no discriminan…En todos lados hay un rédito económico, político o militar.

El ciberriesgo llegó para quedarse, lo conocemos hace muchos años pero ahora y, sobre todo desde la pandemia que aceleró dramáticamente la transformación digital a nivel global en todos los procesos de negocio y de operaciones, es imparable.

Todos, entonces, tarde o temprano seremos ciberatacados. ¿Qué haremos al respecto?

El Directorio de una organización ya no puede estar ajeno a esto. La pregunta es ¿Cómo podemos controlar aquello que no vemos, y no entendemos? . A todo esto se le suma un problemita adicional…Los Hackers, que siempre llevan la delantera en cuanto a tiempo, está demostrado que una intrusión sofisticada puede realizarse en menos de 2 horas, pero las organizaciones pueden descubrirlo varias semanas más tarde. En general, ya es demasiado tarde. Estamos frente a la necesidad de revisar el paradigma que nos presenta la ciberseguridad, es decir gestionar una amenaza creciente con un ritmo de defensa mucho más lento que el de los atacantes.

Para los amantes de las estadísticas, Argentina ya está en el Top 3 de ciberataques en Latinoamérica sólo detrás de Costa Rica y Venezuela. Se produce un ataque de Ransomware (secuestro de información) cada 11 segundos, 90% de ellos a través de la técnica denominada phishing (correos electrónicos o mensajes instantáneos maliciosos enviados a empleados desprevenidos).

Desterrando Mitos

Dentro de este mundo poco conocido, donde no faltan las historias y leyendas, hay algunas cosas importantes que tener claras:

Mito #1 – Los ataques son en general perpetrados por agentes externos.

Más del 80% de los ciberincidentes se ejecutan o producen con la ayuda de la mala intención o negligencia de gente que trabaja en o para la empresa. Y este porcentaje se potencia si incluimos dentro de nuestro entorno a la cadena de suministros, ya que gran cantidad de ataques también provienen de vulnerabilidades o errores de nuestros proveedores.

Mito #2 – Debemos proteger todos los activos por igual.

No todo tiene el mismo valor. No es lo mismo perder los datos de una campaña de marketing o de stock de hace 5 años que los datos de algo que se está realizando actualmente. Debemos proteger la información y activos digitales críticos para el negocio, y sobre ellos debemos direccionar las inversiones, porque los recursos son escasos.

Mito #3 – La ciberseguridad es un tema de responsabilidad de los técnicos.

Esto es algo demasiado importante para dejarlo sólo en manos de gente técnica. Si bien, en general, en las organizaciones grandes existe la figura del CISO (Chief Operation Security Officer) y su equipo, el management debe involucrarse directamente en la toma de decisiones, porque los impactos de un ciberataque traen consecuencias :

▪ Legales

▪ Operacionales

▪ Financieras

▪ Comunicacionales

▪ Reputacionales

Cómo pensar la Ciberseguridad desde el Directorio

Por empezar debe ser un tema de agenda directiva y, por supuesto, incluido dentro del risk management corporativo. A partir de ahí tomar las decisiones necesarias para que la organización disponga de un modelo de:

Predicción * Prevención * Detección * Respuesta

Y algo fundamental: hacer construir una cultura cibersegura. Esto es educación y comunicación a los colaboradores (e incluso a 3ras partes dentro de la cadena de valor) acerca de esta problemática.

Invertir en tecnología solamente es como tener colgado de la pared un matafuego y no saber qué hacer cuando llega el incendio.

Reflexiones dentro en la mesa directiva:

Si el directorio aun no esta involucrado , es aconsejable hacerse estas preguntas iniciales:

- ¿La organización tiene conciencia de que los ciberriesgos forman parte de la matriz de riesgos del negocio?

- ¿Estamos invirtiendo lo adecuado en ciberseguridad? ¿Tenemos un Plan Director?

- ¿Qué preguntas debemos hacerle al CISO, y con qué periodicidad?

- Si un ataque se concretara ¿Cómo deberemos manejarlo?

Recomendaciones:

Si bien cada industria tiene sus particularidades, incluso por regulaciones específicas que la afectan, las buenas prácticas indican :

▪ Integrar el análisis de riesgo tecnológico al contexto de las decisiones estratégicas y de negocio para el futuro de la empresa.

▪ Establecer procesos sólidos para conocer, evaluar y discutir regularmente los riesgos tecnológicos, y revisar los planes de contingencia ante un incidente.

▪ Hacer de las sesiones informativas sobre ciberseguridad un tema habitual en la agenda de las reuniones de directorio.

▪ Definir anualmente un presupuesto y recursos que permita abordar efectivamente los programas e iniciativas de ciberseguridad.

▪ Involucrar a distintas áreas de la organización y apoyarse en expertos, que pueden estar dentro o fuera de la misma.

Sobre cada uno de los aspectos expuestos en este artículo podemos hacer un desarrollo extenso y particular oportunamente. Lo que está claro es que la ciberseguridad es algo hoy algo muy relevante y complejo, como para no prestarle atención desde la alta dirección.

Autor de la nota: Claudio Pasik –Fundador y Director de NextVision, empresa de Ciberseguridad con operaciones en Latam y España.

*Referencias: