Hoy en día la sociedad invierte gran parte de su tiempo en el mundo online, no solo por ocio, trabajo y entretenimiento, sino que busca soluciones a problemas concretos en la red. Es por ello, que los delitos también se han adaptado a esta nueva actualidad.

Los fraudes online más populares en 2021

Los fraudes, estafas o engaños por internet representan más del 80% de los ciberdelitos cometidos en 2021. Por esta razón, vamos a realizar un listado para detectar los fraudes online más comunes que usan los ciberdelincuentes para robar dinero y/o datos personales.

- Correos electrónicos o SMS que se hacen pasar por Correos y/u otras empresas de mensajería.

El comercio online ha aumentado, por ello, los estafadores han aprovechado este incremento de tráfico para la sustracción de datos haciéndose pasar por entidades de envío.

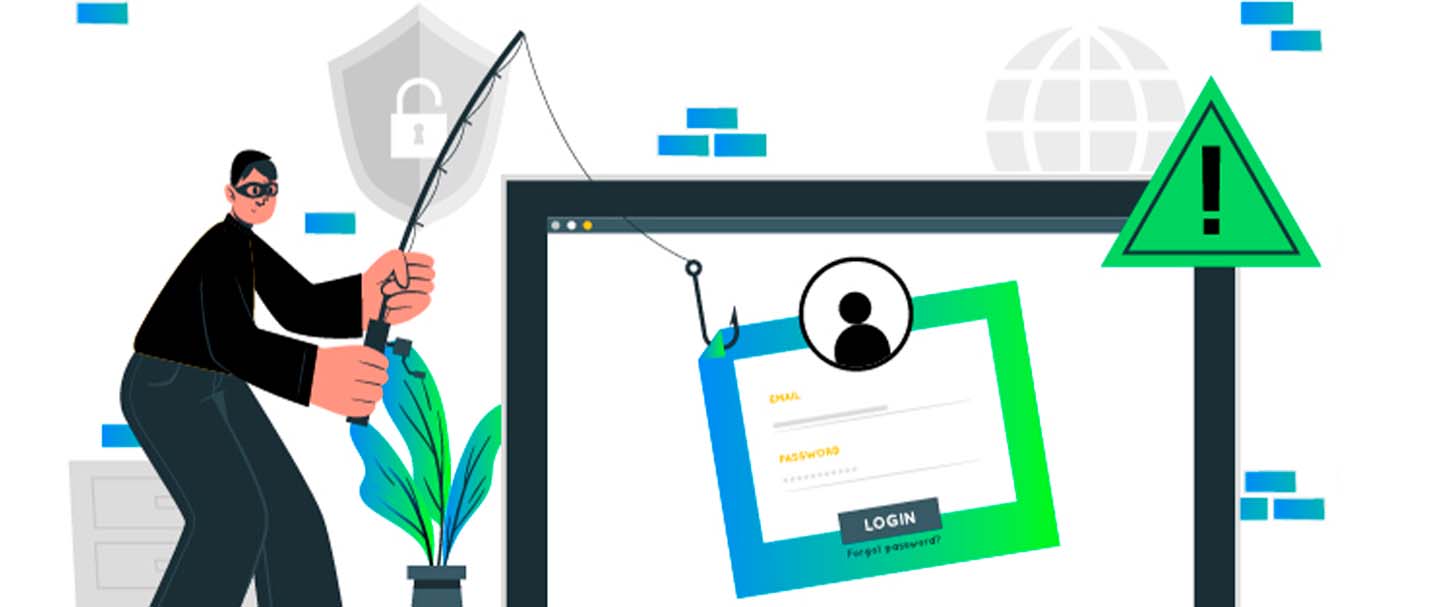

- Falsos emails de la Agencia Tributaria y otros organismos oficiales.

¡Cuidado con este tipo de emails! Suelen vincular una página web falsa para que introduzcas tu información personal. Asegúrate de que son páginas y correos oficiales.

- Códigos falsos de verificación de WhatsApp.

En este tipo de fraude el estafador busca configurar en su teléfono cuentas de WhatsApp ajenas. Es recomendable no proporcionar códigos de confirmación a números desconocidos.

- Comunicados falsos sobre el Covid.

Los estafadores aprovechan la angustia de la población para difundir links o enlaces a páginas web fraudulentas y de este modo robar o sustraer datos personales. Para informarse sobre la vacunación y la actualidad de la pandemia, es recomendable visitar webs oficiales.

- Confirmaciones de compra de plataformas e-commerce.

Puedes encontrar emails sobre confirmación de pedido y/o incluso emails donde aseguran que ha habido problemas o intentos de inicio con tu cuenta de Amazon, Mercado Libre. ¡Evítalos! Revisa directamente el estado de tu cuenta desde la web o App oficial.

- Phishing de bancos y servicios de pago.

Correos electrónicos donde se hacen pasar por bancos o servicios de pagos como PayPal. Para evitar este tipo de fraudes, accede a tu cuenta bancaria siempre siempre desde la aplicación o página web oficial.

- Robo de cuentas en Instagram y/u otras RRSS.

Correos electrónicos donde los ciberdelincuentes declaran que tu cuenta de Instagram y/u otras RRSS va a ser eliminada, ha sido denunciada o ha habido un intento de sustracción. Encontraríamos un enlace a una web que simula la RRSS para dejar nuestros datos personales.

- Estafas con criptomonedas.

Anuncios fraudulentos donde se ofrecen servicios de inversión de monedas.

.

- Phishing de plataformas de streaming (Netflix, Amazon Prime, HBO o Disney Plus).

Correos electrónicos fraudulentos para acceder a tus cuentas de plataformas de streaming. Simulan ser páginas oficiales para acceder a los datos personales.

- Cupones de descuento de grandes empresas.

Cupones, sorteos, códigos de descuento… todo desde correos electrónicos o SMS que redirigen a una página web fraudulenta. Para confirmar estos sorteos o códigos, es conveniente dirigirse a la página oficial.

Tips y consejos generales para evitar este tipo de estafas

Como hemos podido comprobar, existen numerosas formas de cometer estafas online y es posible que sin darnos cuenta, hayamos caído en su trampa. ¿Cómo debemos reaccionar en el caso de que estemos afectados en uno de estos ciberdelitos?

Si has proporcionado tu número de teléfono en alguno de estos engaños o descargado alguna app, es conveniente vigilar la factura de teléfono y ver que todo está en orden. En numerosas ocasiones, te suscriben a servicios SMS premium.

La mayoría de estas estafas se hacen de manera involuntaria, para prevenir este tipo de situaciones lo ideal es ponerse en contacto con la compañía de telefónica, para desactivar la opción de suscribirse a servicios SMS premium.

De la misma manera, si has proporcionado sin ser consciente tu datos de cuenta bancaria en una página web fraudulenta, vigila los cargos posteriores y ponte en contacto con tu entidad bancaria. Es recomendable prevenir solicitando una nueva tarjeta y dar de baja la actual.

¿Qué podemos hacer para evitar estos ciberdelitos?

Principalmente, como usuario o empresa, debes evitar dar tu información personal en una llamada o mensaje no solicitado.

En el caso de realizar transferencias de dinero, procura enviar a alguien que conoces personalmente y en el caso de ser una gran suma, realizarlo de forma fraccionada.

Del mismo modo, es conveniente usar servicios confiables que ofrecen protecciones de seguridad.

En el caso de pago a proveedores habituales, también estate atento a cualquier correo que pueda aparentar ser de dicho proveedor solicitando un cambio en el pago del servicio. Dicho proveedor pudo haber sido hackeado para cometer fraudes a terceros.

Desde NextVision, promovemos la predicción, prevención, detección y respuesta temprana para evitar situaciones de fraude cibernético. Así mismo, creemos en la capacitación y la concientización en ciberseguridad con el objetivo de educar de manera particular y empresarial y fomentar la construcción de una cultura cibersegura.