Alerta de Seguridad Crítica: Apache Log4j Vulnerability

Alertas de Seguridad

NextVision

0

Última actualización: Jueves 17 de diciembre del 2021

Alerta de Seguridad Crítica: Apache Log4j Vulnerability

Ha sido detectada una vulnerabilidad critica (Apache Log4j Vulnerability) que afecta a la librería de registro Apache Log4j basada en Java.

EXPLICACIÓN

Esta vulnerabilidad afecta a la librería de registro Java Apache log4j, herramienta desarrollada por Apache Foundation que ayuda a los desarrolladores de software a escribir mensajes de registros y cuyo fin es dejar una constancia de una determinada transacción en tiempo de ejecución. Log4j también permite filtrar los mensajes en función de su importancia.

El Zero-Day se encuentra en la librería de registro de Java Log4j (2.0 – 2.14.1) que permite realizar una ejecución remota de código (RCE) al crear un paquete de solicitud de datos.

El mecanismo de Apache Log4j utiliza las funciones JNDI de la configuración. Los mensajes de registro y los parámetros no protegen contra el protocolo LDAP controlado por atacantes y endpoints relacionados con JNDI.

Un atacante que puede controlar mensajes de registro o parámetros de mensajes de registro puede ejecutar código arbitrario cargado desde servidores LDAP cuando la sustitución de búsqueda de mensajes está habilitada.

CAUSAS:

- Deserialización de datos que no son de confianza.

- Validación de entrada incorrecta.

- Consumo no controlado de recursos.

MITIGACIÓN Y RECOMENDACIONES:

NextVision recomienda:

1. Revisar ficheros de configuración buscando log4j2.formatMsgNoLookups y la variable de entorno LOG4J_FORMAT_MSG_NO_LOOKUPS. Deben estar en True.

2. Revisar aplicaciones de Java:

- Scanner de vulnerabilidades aquí

- Detector aquí

- JAR file hashes

- Class file hashes (2.15.0 no es vulnerable, pero está incluida)

- JAR and Class hashes

- Escaneo de vulnerabilidad en Go

3. Revisar si se ha tenido un aumento de conexiones DNS: Los intentos se han focalizado en el uso de las POC que explotan la vulnerabilidad conectando con servidores de DNS. Un aumento fuera de lo habitual en las conexiones salientes a DNS puede ser indicativo de explotación exitosa.

4. Aplicar listas blancas en la salida de internet en caso de duda de estar usando la librería log4j.

5. Revisar si tiene uno de estos aplicativos.

6. Revisar en logs estos IOC.

7. En caso de sospechas revisar los logs de las aplicaciones para buscar “jndi” se pueden apoyar en los estos scripts.

8. Revisar si se está usando log4j.

- Revisar en Windows si se han creado tareas programadas, y en Linux en el Cron.

- No instalar parches no oficiales

Apache recomienda:

1. Los usuarios deben actualizar a Apache Log4j 2.13.2, que soluciona el problema en LOG4J2-2819 al hacer que la configuración de SSL sea configurable para las sesiones de correos SMTPS.

2. En el caso de versiones anteriores, los usuarios pueden establecer prioridad del sistema mail.smtp.ssl.checkserveridentity en “true” para habilitar la verificación del nombre host SMTPS para todas las sesiones de correos SMTPS.

3. Por otra parte, los usuarios de Java7+ deben migrar a la versión 2.8.2 o evitar el uso de las claves de servidor de socket.

4. Los usuarios de Java 6 deben evitar el uso de las clases de servidores socket TCP o UDP.

RECOMENDACIONES DE NUESTROS PARTNERS

A continuación, te compartimos las acciones de mitigación que deben implementar en tu organización en caso de contar con servicios de los siguientes vendors:

- Fortinet

- Sophos

- Kaspersky

- Forcepoint

- F-Secure

- SecurityScorecard

- Symantec

Fortinet ha creado una alerta para este incidente que permite realizar un seguimiento y aplicar protecciones contra el problema utilizando Fortinet Security Fabric.

Protección de firma IPS (FortiOS)

Fortinet ha lanzado la firma IPS Apache.Log4j.Error.Log.Remote.Code.Execution, con VID 51006 para abordar esta amenaza. Esta firma se lanzó inicialmente en el paquete IPS (versión 19.215). Hay que tener en cuenta que, dado que se trata de una versión de emergencia, la acción predeterminada para esta firma está configurada para aprobar y hay que modificar las acciones según las necesidades.

Cortafuegos de aplicaciones web (FortiWeb y FortiWeb Cloud)

Las firmas de aplicaciones web para prevenir esta vulnerabilidad se agregaron en la base de datos 0.00301 y se actualizaron en la última versión 0.00305 para una cobertura adicional.

Productos de Fortinet afectados

Para los productos afectados por Fortinet, consulte aquí para obtener más detalles. Este Aviso se actualizará a medida que se implementen las mitigaciones y se publiquen versiones modificadas.

SophosLabs

Han implementado una serie de reglas IPS para escanear en busca de tráfico que intente aprovechar la vulnerabilidad Log4J.

Dicha vulnerabilidad requiere una defensa en profundidad. Las organizaciones deben implementar reglas para bloquear el tráfico de explotación de todos los servicios conectados a Internet (Sophos IPS actualmente bloquea el tráfico que coincide con las firmas de explotación conocidas de Log4J). Pero la protección a largo plazo requerirá identificar y actualizar instancias de Log4J o mitigar el problema cambiando la configuración en Log4J.

Kaspersky

Kaspersky tiene conocimiento de las PoC en el dominio público y de la posible explotación de CVE-2021-44228 por parte de los ciberdelincuentes. Nuestros productos protegen contra ataques que aprovechan la vulnerabilidad, incluido el uso de PoC. Los posibles nombres de detección son:

UMIDS: Intrusion.Generic.CVE-2021-44228.

PDM: Exploit.Win32.Generic

Veredictos de KATA :

Exploit.CVE-2021-44228.TCP.C & C

Exploit.CVE-2021-44228.HTTP.C & C

Exploit.CVE-2021-44228.UDP.C & C

Mitigaciones para CVE-2021-44228

- Instale la versión más reciente de la biblioteca, 2.15.0. si es posible. Puedes descargarlo en la página del proyecto . Si usa la biblioteca en un producto de terceros, debe monitorear e instalar actualizaciones oportunas del proveedor de software.

- Siga las pautas del proyecto Apache Log4j .

- Utilice una solución de seguridad con componentes de gestión de parches, vulnerabilidad y prevención de exploits, como Kaspersky Endpoint Security for Business. Nuestro componente de prevención automática de exploits supervisa las acciones sospechosas de las aplicaciones y bloquea la ejecución de archivos maliciosos.

- Utilice soluciones como Kaspersky Endpoint Detection and Response y Kaspersky Managed Detection and Response , que identifican y detienen los ataques en las primeras etapas.

- Productos de Kaspersky afectados

Los productos de Kaspersky no se ven afectados por la vulnerabilidad CVE-2021-44228.

Indicadores de compromiso (COI)

• 1cf9b0571decff5303ee9fe3c98bb1f1

• 194db367fbb403a78d63818c3168a355

• 18cc66e29a7bc435a316d9c292c45cc6

Forcepoint

Productos afectados

- Seguridad de datos

- Seguridad de correo electrónico

- Filtro y seguridad web

- Puerta de enlace de seguridad web

- TRITON AP-WEB

- Forcepoint Web Security Cloud

- TRITON AP-EMAIL

- Forcepoint Email Security Cloud

- TRITON AP-ENDPOINT Web

- TRITON AP-ENDPOINT DLP

- Siguiente Firewall de generación (NGFW)

- Forcepoint DLP

- Forcepoint Email Security

- Forcepoint URL Filtering

- Forcepoint Web Security

- Forcepoint DLP Endpoint

- Forcepoint Web Security Endpoint

- Forcepoint One Endpoint.

Descripción de la vulnerabilidad

Se ha identificado una vulnerabilidad crítica que permite a un atacante remoto no autenticado ejecutar código arbitrario que compromete el servicio de administración. El componente vulnerable se ha identificado como Java log4j. A esta vulnerabilidad se le ha asignado la identificación CVE-2021-44228.

Para obtener la lista completa de productos Forcepoint y su estado actual, consulte Vulnerabilidad de ejecución remota de código de día cero Apache log4j CVE-2021-44228.

Forcepoint Cloud

Forcepoint Cloud Security Gateway (CSG) como Cloud Web Security y Cloud Email no son vulnerables.

Forcepoint DLP

Forcepoint DLP Manager se considera vulnerable debido a la versión de log4j que se está utilizando y se recomienda aplicar los pasos de mitigación.

El siguiente artículo de la base de conocimientos describe los pasos de mitigación inmediatos para esta vulnerabilidad:

CVE-2021-44228 Mitigación de la vulnerabilidad de Java log4j con Forcepoint DLP

Forcepoint Security Manager (Web, correo electrónico y DLP)

Forcepoint Security Manager se considera vulnerable debido a la versión de log4j que se está utilizando; sin embargo, Forcepoint no ha podido replicar las vulnerabilidades conocidas de la vulnerabilidad. Sin embargo, es muy recomendable aplicar los pasos de mitigación.

El siguiente artículo de la base de conocimientos describe los pasos de mitigación inmediatos para esta vulnerabilidad:

CVE-2021-44228 Mitigación de la vulnerabilidad de Java log4j con Forcepoint Security Manager

Soluciones alternativas

- Siga los pasos en CVE-2021-44228 Mitigación de vulnerabilidad Java log4j con NGFW Security Management Center para actualizar la biblioteca Java log4j para Forcepoint NGFW SMC.

- Siga los pasos en CVE-2021-44228 Mitigación de la vulnerabilidad de Java log4j con Forcepoint DLP para la mitigación de Forcepoint DLP.

- Siga los pasos en CVE-2021-44228 Mitigación de vulnerabilidades de Java log4j con Forcepoint Security Manager para la mitigación de Forcepoint Security Manager, que se usa con Forcepoint DLP, Forcepoint Email y Forcepoint Web Security.

Recomiendan implementar esta mitigación lo antes posible. Forcepoint también está trabajando para lanzar nuevas versiones con las bibliotecas log4j actualizadas incluidas.

El proveedor, proporcionará a los clientes un script que realizaría esta mitigación manual de manera automatizada. El script se publicará como una revisión a través del sitio web de soporte. El desarrollo de la secuencia de comandos ya está en progreso y proporcionaremos actualizaciones a medida que continuamos con nuestras pruebas.

F-Secure

Han identificado que esta vulnerabilidad también afecta a los siguientes productos:

- F-Secure Policy Manager

- F-Secure Policy Manager for Linux

- F-Secure Policy Manager Proxy

- F-Secure Policy Manager Proxy for Linux

- F-Secure Endpoint Proxy

Todas las versiones de estos productos están afectados.

El procedimiento para solventar esta vulnerabilidad es el siguiente:

1. Descargar el parche desde el servidor de F-Secure.

2. Comprobar el hash SHA256 del archivo, si es posible, para verificar su integridad. Debería ser 64f7e4e1c6617447a24b0fe44ec7b4776883960cc42cc86be68c613d23ccd5e0.

3. Detener el servicio Policy Manager Server.

4. Copiar el archivo descargado en:

• Administrador de políticas de Windows: C:\Program Files (x86)\F-Secure\Management Server 5\lib\

• Windows Endpoint Proxy: C:\Program Files\F-Secure\ElementsConnector\lib

• Linux (todos los productos): /opt/f-secure/fspms/lib

• Iniciar el servicio Policy Manager Server.

Tras el reinicio del servicio, el parche se aplicará automáticamente.

Security Scorecard

A medida que se desarrolla la situación, SecurityScorecard se compromete a ayudarlo a evaluar el impacto potencial en su organización y sus terceros. Siga los siguientes cinco pasos de inmediato:

1. Compruebe si su organización se ve afectada.

Es probable que cualquier activo se vea afectado si ejecuta una versión de Log4j posterior a la 2.0 y anterior a la 2.15.0, la versión fija. Revise los resultados del análisis de vulnerabilidades más recientes, que probablemente contengan la ubicación de cualquier instalación de Log4j activa en el entorno. También puede consultar los registros de aplicaciones en la nube en busca de cadenas que coincidan con la sintaxis jndi.ldap . Esto identificará cualquier instancia de escaneo o intentos de explotación activos.

Nota: Un sistema solo está potencialmente comprometido si la solicitud fue procesada por una versión vulnerable de Log4j. De lo contrario, la actividad no debe considerarse sospechosa.

2. Actualice a Log4j versión 2.15.0 inmediatamente.

Encuentre la última versión en la página de descarga de Log4j . La versión 2.15.0 requiere Java 8 o posterior, así que asegúrese de que Java esté ejecutando esta versión.

Importante: Verifique que no haya varias instalaciones de Log4j en una máquina afectada, ya que esto puede significar que existen varios archivos de configuración. Cada uno de estos puede contener una versión vulnerable de Log4j. Deberá corregir cada uno de ellos de forma independiente.

3. Envíe nuestro cuestionario Log4Shell a sus terceros con Atlas.

Una nueva plantilla de cuestionario titulada Preguntas Log4Shell ahora está disponible en Atlas. Si ya tiene Atlas, puede enviar este cuestionario a sus terceros de inmediato. Si no tiene Atlas, regístrese en atlas.securityscorecard.io o mire este video y aproveche los cinco créditos gratuitos que puede usar para enviar cuestionarios.

4. Haga cuatro preguntas a sus terceros:

- ¿Conoce la vulnerabilidad de log4shell?

- ¿Está utilizando una versión vulnerable de log4j?

5. Si la respuesta es sí…

- ¿Ha iniciado actividades de remediación o mitigación?

- ¿Cuándo espera completar su remediación?

Para más información ingresa aquí.

Symantec

Symantec protege contra los intentos de explotación de dicha vulnerabilidad con las siguientes detecciones:

Basado en archivos

- CL.Suspexec! Gen106

- CL.Suspexec! Gen107

- CL.Suspexec! Gen108

- Linux.Kaiten

- Caballo de Troya

- Trojan.Maljava

Basado en aprendizaje automático

- Heur.AdvML.C

Basado en red

- Log4j2 RCE CVE-2021-44228: Ataque

- Log4j2 RCE CVE-2021-44228 2: Ataque

- Respuesta LDAP maliciosa: Ataque

- Log4j2 RCE CVE-2021-44228: Auditoría

- Respuesta LDAP maliciosa: Auditoría

- Archivo sospechoso de clase Java que ejecuta comandos arbitrarios: Auditoría

Basado en políticas

DCS proporciona una gama de protección para las cargas de trabajo del servidor contra esta vulnerabilidad:

- Las políticas de prevención evitan que el malware se elimine o ejecute en el sistema

- Capacidad para bloquear o limitar LDAP, http y otro tráfico de cargas de trabajo del servidor y aplicaciones en contenedores utilizando log4j2 a servidores internos de confianza.

- El sandboxing de las políticas de prevención brinda protección para RCE al evitar la ejecución de herramientas de uso dual, el robo de credenciales y la protección de recursos y archivos críticos del sistema.

En caso de usar SEPM, la versión 12 no contempla ninguna solución ya que ese complemento esta desactualizado y Apache ya no da soporte:

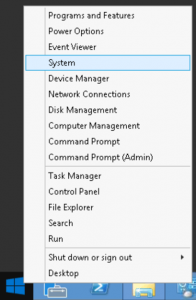

En SEPM 14, en el servidor debemos hacer lo siguiente:

1. Botón derecho en Inicio e ir a System

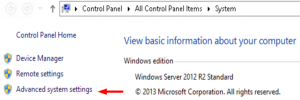

2. Clic en Advanced System settings

3. Clic en Environment Variables

4. Clic en New y en la ventana que se nos abre agregar en el campo variable LOG4J_FORMAT_MSG_NO_LOOKUPS y en valor true.

Si cuentas con soporte de NextVision, contáctanos para darte mayor asesoramiento. En caso contrario, puedes comunicarte con el equipo comercial para más información sobre nuestros servicios de consultoría/soporte:

- Argentina: info@nextvision.com

- España: infoiberica@nextvision.com

Desde ya, quedamos a disposición para cualquier consulta o inquietud.

Departamento de Tecnología de NextVision

Comments are closed.