Ingeniería Social: la estrategia detrás de muchos ciberataques a personas ¡y a empresas!

NextVision

0

Ingeniería Social es un término que se refiere a la manipulación psicológica con la que una persona intenta lograr que otras hagan lo que ésta les pida, generalmente para obtener información que les permita llegar a un fraude, robo o extorsión. Es una técnica que comenzó en el plano físico, pero se trasladó al ámbito cibernético, convirtiéndose en pieza fundamental de los ciberataques. ¿Los empleados de tu empresa están capacitados para identificar y reaccionar ante estas amenazas?

La ingeniería social, conocida también como el arte de hackear humanos, se basa en la interacción de personas en donde la víctima es engañada para que viole todos los procedimientos de seguridad que debería haber seguido.

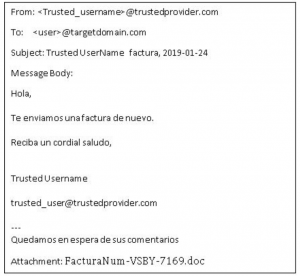

¿Acaso no has recibido el mail de un banco que te alerta porque la cuenta fue cancelada y tenés que hacer clic para diligenciar tus datos y de esta forma reactivarla? Así como este, hay cientos de ejemplos y formas en que los criminales pueden obtener información que les ayude a robar credenciales privilegiadas para acceder a entornos más protegidos -como los corporativos-, infectar con malware, cometer fraudes, extorsionar o robar la identidad digital de la víctima.

Correos electrónicos de phishing, vishing (llamadas telefónicas) o baiting (USB con malware que se deja en algún lugar público para alguien la encuentre y la conecte a su computadora), son algunas de las técnicas usadas por los cibercriminales. También usan las redes sociales para entablar relaciones cercanas con sus víctimas, generar confianza y obtener así los datos con los que finalmente pueda concretar su objetivo, ya sea en contra de la persona o de la empresa para la cual trabaja. Aquí vale la pena preguntarse ¿Qué tan informados están tus empleados sobre este tipo de tácticas?, ¿Saben cómo reaccionar ante ellas?

Ingeniería Social en el ámbito corporativo

Dicen que es más fácil engañar a alguien para que entregue su contraseña de ingreso que hacer el esfuerzo de hackear el sistema, el cual seguramente contará con monitoreos y alertas de seguridad que impedirán el ataque. Cuando vamos al ámbito corporativo, encontramos que los cibercriminales buscan atacar a personas con cargos directivos o estratégicos, pues así podrán acceder a datos confidenciales de mayor relevancia y será más útil el espionaje para lograr su cometido.

Lo más grave es que puede que el equipo de seguridad nunca se entere del robo de datos que se consumó a través de ingeniería social. ¿Cómo controlar que el director de Recursos Humanos no le comparta a su “colega” algunos datos relacionados con la estrategia del negocio a través de mensajes privados en LinkedIn?

Recordemos que la ingeniería social es equivalente al hacking personal, y de no contar con empleados informados y capacitados, esta podría ser la mayor amenaza de seguridad para la organización, por más actualizados que tengamos los sistemas operativos y por muy buenos software de seguridad que usemos.

Existen diferentes técnicas de ingeniería social, como:

- Ofrecer recompensas o premios a cambio de descargar archivos maliciosos o entregar gran cantidad de datos que permitan robarle su identidad (Quid Pro Quo).

- Phishing. Correo fraudulento que engaña para que la víctima comparta información sensible.

- Robo de Identidad. Hacerse pasar por otra persona para obtener datos privilegiados.

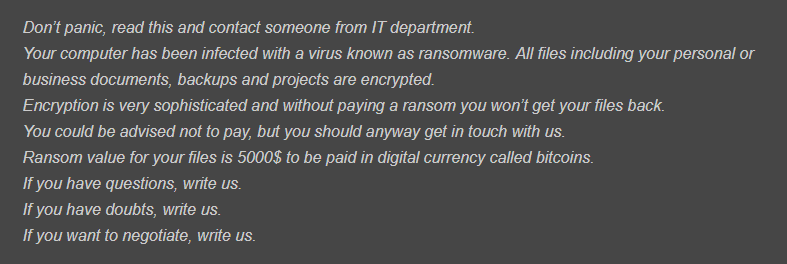

- Scareware. Alertar sobre una infección de malware inexistente en el equipo y ofrecer una “solución” que termina por afectar el dispositivo.

- Baiting. O carnada, como el caso mencionado del USB.

- Hacking de email, envío de spam a contactos, etc.

- Vishing. El criminal llama al empleado de una empresa para hacerse pasar por un colega que necesita cierta información para solucionar una urgencia.

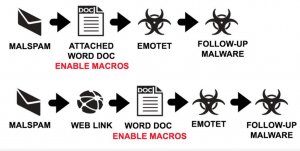

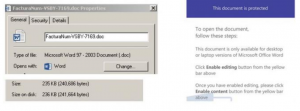

El Spear Phishing puede ser uno de los más difíciles de identificar, pues el ciberdelincuente elige un objetivo dentro de la organización para realizar investigación sobre los temas, personajes, eventos de interés e información relacionada con el área, así puede enviarle mails segmentados y relevantes para que al final alguno de los empleados haga clic en un vínculo malicioso. De esta forma infecta una de las computadoras y puede ingresar a toda la red de la empresa.

Por todo lo anterior, las compañías deberían adoptar una cultura de seguridad basada en las personas, que brinde capacitación continua y mantenga informados a los empleados sobre las amenazas vigentes, tanto digitales como físicas. Además de la protección que puedan ofrecer los diferentes software de seguridad, combatir los ataques de ingeniería social requiere cambios de comportamiento, conocimiento y compromiso por parte de los empleados. Es recomendable que dentro de la estrategia de seguridad se considere:

- Ayudar a los colaboradores a entender por qué es tan importante para la compañía que sigan las recomendaciones de seguridad y sean precavidos ante posibles ciberataques.

- Realizar una evaluación que permita medir el nivel de entendimiento de los empleados sobre temas de seguridad. Así se podrán identificar potenciales riesgos y crear programas de capacitación a medida de estas necesidades.

- Empoderarlos para que sepan reconocer las principales amenazas y puedan reaccionar correctamente ante ellas, tanto en el ámbito personal como en el corporativo.

- Hacer seguimiento de cómo evoluciona el conocimiento de ciberseguridad con el transcurso de las capacitaciones.

- Promover el uso del doble factor de autenticación y contraseñas seguras, para evitar el robo de identidad.

Además es fundamental contar con programas que eliminen las infecciones y puedan rastrear su origen, que eviten descargas no deseadas en los equipos de la oficina, que detecten y eliminen virus, malware y también filtren el spam, para proteger a los más incautos.

Porque como hemos visto, la ingeniería social representa un riesgo más alto que el malware y es más difícil protegerse frente a sus diversas tácticas, ya que el objetivo es llegar al sistema engañando a las personas. Por esto la seguridad de la información va más allá de lo técnico: debe considerarse también como un proceso cultural en la empresa, más si tenemos en cuenta que el 80% de los ciberataques se originan por errores humanos.

En NextVision hemos desarrollado NV Awareness, un programa único, integral y continuo centrado en las personas, para acompañar a tu empresa con estrategias integrales que incluyan la educación y transformación de los hábitos de los empleados. ¡Contactanos!