KASPERSKY NEXT, con NEXTVISION

NextVision

0

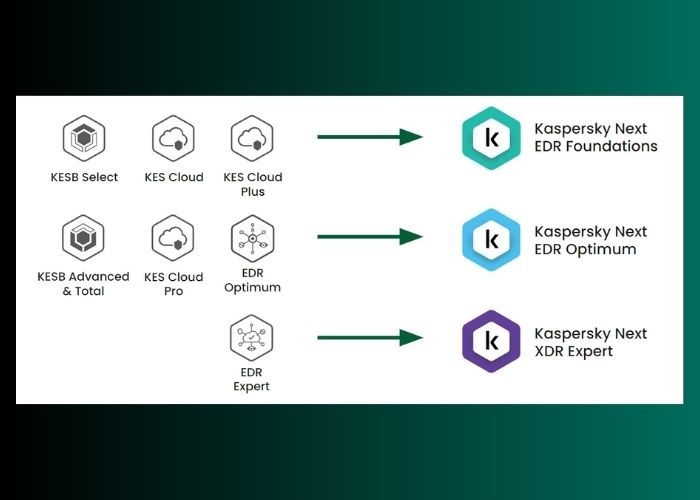

Durante este mes nuestro partner Kaspersky realizó el lanzamiento de la más innovadora línea de productos de última generación: Kaspersky NEXT, diseñada para proteger los principales activos de la invasión de ciberamenazas emergentes y sofisticadas de la actualidad.

Esta evolución en el portafolio brinda a los clientes la posibilidad de disponer tecnología EDR y XDR, a través de una modalidad de contratación flexible y sólida, y a tan sólo unos clics.

Conozca las ventajas clave para una protección segura:

- Defienda su empresa frente a varios tipos de amenazas y evite pérdidas e interrupciones

- Elija el nivel que se adapte a mejor a sus necesidades únicas

- Migre con facilidad de un nivel al siguiente, a medida que sus necesidades de seguridad crezcan y evolucionen

- Obtenga beneficios de la funcionalidad de EDR en todos los niveles, según sus necesidades y recursos

- Controle la infraestructura completa con una XDR abierta e integral

- Obtenga una protección inigualable de endpoints basada en el aprendizaje automático, en cada nivel

- Administre su seguridad desde la nube o las instalaciones

- Ahorre tiempo para dedicar a otros proyectos importantes, gracias a las funciones de automatización de las tareas de rutina de ciberseguridad y el equipo de expertos de NextVision

El renovado enfoque de Kaspersky Next se centra en ofrecer una transparencia total acerca de las capacidades de nuestros productos. Al entender las amenazas pertinentes para la empresa y el nivel de experiencia del equipo de seguridad, se podrá optar por una de las tres opciones básicas de soluciones de Kaspersky Next y luego complementarlas con servicios adicionales que protejan contra ataques específicos.

De este modo, se brindará apoyo profesional cuando el equipo interno lo necesite.

Somos Partner Platinum:

La experiencia externa o los servicios adicionales pueden ayudar a llevar la seguridad al siguiente nivel.

Como Partner Platinum contamos con un equipo de consultores experimentados y certificados en las soluciones de Kaspersky, brindando un destacado servicio de gestión y escaneo de vulnerabilidades, identificando y administrando amenazas, controlando toda la superficie de ataque.

Los siguientes son algunos de los servicios de NextVision que recomendamos para mejorar aún más la experiencia con Kaspersky Next:

Con Health Check de Tecnología: Llevando a cabo un análisis exhaustivo de los endpoints, aplicando medidas de seguridad suplementarias y proponiendo las políticas idóneas para reducir al mínimo los riesgos de seguridad. Y con el servicio NV Ciberdefensa: El conjunto de servicios versátiles y competitivos diseñados para prevenir, detectar y contrarrestar amenazas de ciberseguridad en diversos entornos organizacionales, respaldados por tecnologías líderes y un equipo de especialistas altamente cualificados, entre otros servicios profesionales y consultoría especializados en ciberseguridad.

Comunícate con nosotros para conocer más sobre estas nuevas soluciones,y cómo migrar a la nueva línea de productos. Solicita asesoramiento personalizado con nuestros especialistas a: info@nextvision.com