Novedades

Reunimos en una misma página todas las noticias más importantes de NextVision, incluyendo el contenido de los comunicados de prensa, artículos de Ciberseguridad, investigaciones, novedades de nuestro equipo NV y mucho más!

Los Servicios Administrados de Seguridad: Una opción para incrementar la productividad y reducir los costos

NextVision

0

Todas las empresas, sin importar su tamaño, necesitan estar cada vez más protegidas ante las crecientes amenazas cibernéticas. Sin embargo, esto demanda importante inversión en personas, procesos y tecnología..

Muchas compañías están encontrando la solución en los servicios administrados de seguridad. Si aún no sabés de qué se trata y cuáles son sus beneficios, te contamos a continuación.

No es un secreto: las amenazas cibernéticas son un factor que pone en riesgo el crecimiento de pequeñas, medianas y grandes empresas. Más ahora, cuando vivimos el auge de la transformación digital y las compañías deben flexibilizar algunas de sus políticas más estrictas para no quedarse atrás.

Y esto, sin duda, lo aprovechan los ciberdelincuentes: se habla de un crecimiento de más del 50% de ataques cibernéticos en el mundo cada año. Y al no contar con la prevención adecuada, las compañías -de todos los tamaños- pueden estar perdiendo su capacidad para proteger sus activos más valiosos: los datos y la información.

Las organizaciones necesitan mejorar la detección de amenazas en tiempo real, disminuyendo así el impacto ante un posible ataque. Sin embargo, las restricciones en presupuesto hacen que los equipos de TI y Seguridad deban atender diversas solicitudes a diario, dejando tal vez de lado el monitoreo proactivo permanente.

La situación preocupa más con el paso del tiempo, pues los ataques son cada vez más frecuentes y sofisticados, las amenazas siguen evolucionando y los ciberdelincuentes están día a día buscando la forma de acceder a los sistemas de tu empresa para obtener información valiosa.

Tal vez te interese: Qué es un ataque DDOS y cómo detenerlo

Los servicios administrados de seguridad son considerados cada vez más como una solución que resulta ser flexible, eficiente en la relación costo – beneficio y un aliado en la mitigación de riesgos cibernéticos.

Pequeñas, medianas y grandes empresas puedan mejorar los tiempos de respuesta, rendimiento y disponibilidad de la infraestructura tecnológica sin incurrir en los grandes esfuerzos de presupuesto que exigiría adquirir las herramientas de seguridad necesarias, contratar analistas expertos y mantenerlos.

Estas razones han incrementado la demanda de Servicios de Seguridad Administrada, los cuales ofrecen esquemas de protección acordes con los niveles de riesgo que cada compañía decide asumir. De esta forma garantizan que su información esté a salvo y que no se vea afectada la continuidad del negocio como consecuencia de un ciberataque.

En junio de 2017, el malware Nyetya se expandió rápidamente a través de los sistemas Windows en todo el mundo. Esto sucedió solo un mes después de que las compañías de seguridad revisaran todos sus sistemas debido al famoso ransomware WannaCry, y a pesar de ello, algunas empresas se vieron afectadas con este nuevo y sofisticado ataque.

Pensá, ¿Cuánto le costaría a tu empresa una base de datos hackeada, que inactive tu negocio hasta que logres superar el incidente? Y eso sin hablar de la pérdida de clientes que suelen abandonar a sus marcas cuando éstas sufren algún ataque.

¿Cómo habría reaccionado tu negocio? Tal vez valga la pena revisar la opción de contratar servicios administrados de seguridad, que te ayuden a resguardar la información teniendo en cuenta el cambio permanente de amenazas y los nuevos tipos de ataques. Dejá que los expertos tomen las decisiones adecuadas para tu negocio y te sugieran los cambios a realizar en los esquemas y políticas de seguridad, de acuerdo con las incidencias y vulnerabilidades detectadas en los monitoreos.

Un Sistema Administrado de Seguridad (SOC, siglas del inglés Security Operation Center) es un centro en el que se hacen monitoreos continuos de los eventos de seguridad de un entorno. Este cuenta con información de las últimas tendencias en amenazas, conoce las brechas que aprovechan los delincuentes y sabe cómo prevenirlas, mitigar y remediar ciberataques. Siempre respetando el mapa de riesgos y lineamientos definidos por la empresa contratante.

La tendencia actual es la tercerización de los servicios de seguridad, asegura Cisco en su Annual Cybersecurity Report 2018. La contratación de servicios de monitoreo creció de 42 a 49% en los últimos tres años y sólo el 6% de los encuestados no optaba por el outsourcing en este campo de los SOC.

Beneficios de los SOC

Algunos beneficios de contar con un sistema administrado de seguridad:

– Flexibilidad con soluciones a la medida de cada cliente.

– Monitoreo preventivo, administración de equipos y atención de requerimientos 7×24, los 365 días del año.

– Posibilidad de validar cambios antes de pasar a producción.

– Contar con la asesoría de expertos actualizados.

– Evitar la obsolescencia en hardware y software.

– Se puede proveer de manera remota.

Así tendrás monitoreo integral de seguridad en todos los dispositivos, detección de amenazas y respuesta a los incidentes para proteger la infraestructura e información sensible de tu negocio.

De esta forma se puede delegar en manos expertas la administración y operación proactiva de la seguridad para concentrar todos los esfuerzos del personal en desarrollar el core del negocio.

¿En tu negocio se realiza un monitoreo preventivo de seguridad? ¿Han llegado a detectar posibles amenazas?

Ante todos estos desafíos que hoy tienen los CISOs en las empresas, NextVision creó el NV CIBERDEFENSA, una propuesta que busca ayudar a los clientes a robustecer su seguridad para gestionar eficazmente los riesgos, ofreciendo visibilidad, control y atención ante posibles amenazas. Todo esto con el respaldo de tecnologías Fortinet y nuestro equipo de expertos.

Conoce más sobre este nuevo servicio haciendo clic aquí.

¿Qué es un ataque DDoS y cómo detenerlo?

NextVision

0

La tecnología avanza día a día para hacernos la vida más fácil. Sin embargo, también los ciberdelincuentes se las ingenian para aprovecharse de aquellas personas y empresas que no siguen las recomendaciones de seguridad y por lo tanto se convierten en presa fácil para sus ataques.

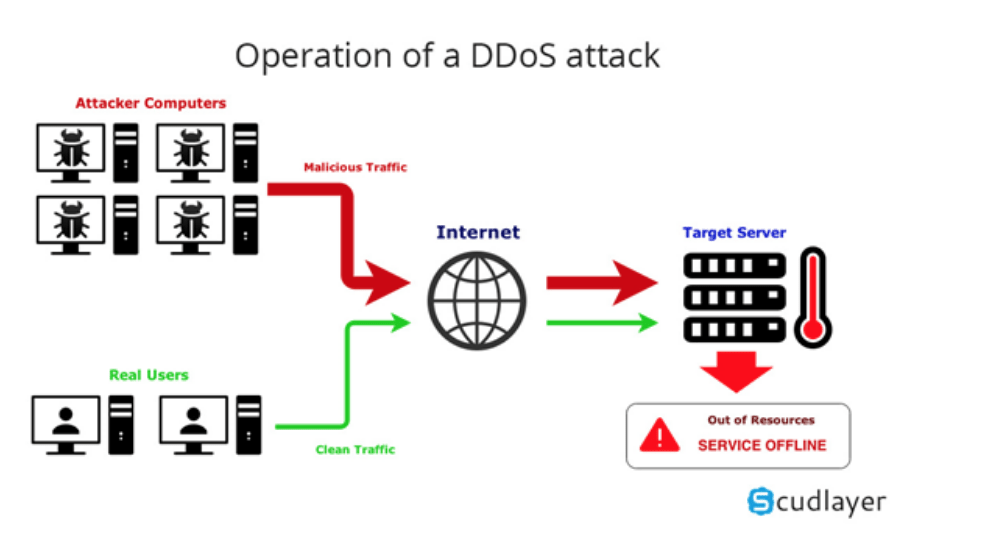

Uno de los más sonados en la web son “los ataques distribuidos de denegación de servicio», conocidos como DDoS por sus siglas en inglés (distributed denial of service attack). Esta es una técnica usada por hackers en la que, usando redes de bots y software malicioso instalado en miles y miles de máquinas, se generan tantas solicitudes al servidor de un sitio web que éste termina por caerse.

Ese es el objetivo de los ataques DDoS: que los usuarios reales de un sitio web no puedan ingresar porque el servidor no da abasto para tantas solicitudes de información.

¿Y cuáles son las consecuencias para vos? Más allá de que tu empresa “desaparezca” de la web por un tiempo, también puede enfrentarse a pérdidas económicas, reputacionales y de mercado.

Pero, ¿Qué es lo que motiva a los hackers a realizar esto?

Durante los últimos 20 años, los ataques distribuidos de denegación de servicio han sido usados con diferentes fines:

![]() Financieros: Donde los hackers extorsionan a las empresas para que paguen rescates a cambio de no ejecutar o de detener el ataque DDoS.

Financieros: Donde los hackers extorsionan a las empresas para que paguen rescates a cambio de no ejecutar o de detener el ataque DDoS.

![]() Políticos: Otros, por su parte, han sido realizados con estos fines. Ejemplo de ello son las amenazas y ataques del grupo hacktivista Anonymous. Su última aparición fue a finales de abril, cuando saturaron el sitio informativo del Gobierno de Nicaragua como muestra de apoyo a las manifestaciones que por estos días realiza la oposición en el país centroamericano.

Políticos: Otros, por su parte, han sido realizados con estos fines. Ejemplo de ello son las amenazas y ataques del grupo hacktivista Anonymous. Su última aparición fue a finales de abril, cuando saturaron el sitio informativo del Gobierno de Nicaragua como muestra de apoyo a las manifestaciones que por estos días realiza la oposición en el país centroamericano.

![]() Sensación de poder y diversión: Para algunos hackers, estas son sus principales motivaciones. Como ejemplo está el caso de Mafiaboy, un chico de 16 años que en el año 2000 se propuso afectar la disponibilidad del sitio de CNN. También pudo impactar a Amazon, Yahoo, eBay entre otras empresas.

Sensación de poder y diversión: Para algunos hackers, estas son sus principales motivaciones. Como ejemplo está el caso de Mafiaboy, un chico de 16 años que en el año 2000 se propuso afectar la disponibilidad del sitio de CNN. También pudo impactar a Amazon, Yahoo, eBay entre otras empresas.

Además, con el paso de los años se encuentran más vulnerabilidades y diferentes formas de cometer los ataques, causando mayor impacto. Por ejemplo, el pasado 28 de febrero, la plataforma de desarrollo colaborativo GitHub sufrió el que en su momento fue el ataque DDoS más grande de la historia (1.35 terabits por segundo), y cuatro días después, el 4 de marzo de este año, un sitio web en Estados Unidos, cuyo nombre no fue revelado, recibió un ataque aún más grande (1.7 terabits por segundo).

Estos fueron mucho más grandes que el sufrido en octubre de 2016 por Dyn, uno de los proveedores de DNS más importantes del mundo, en el que se vieron afectados grandes sitios como Twitter, Reddit, Spotify, PayPal, entre otros.

Fuente: 13.º Informe de seguridad de infraestructura mundial anual (WISR) de NETSCOUT. |

¿Cómo prevenir los ataques DDoS?

Como mencionamos, este tipo de amenazas van evolucionando a medida que se encuentran diferentes vulnerabilidades. La mejor forma de mitigar riesgos y poder responder a este tipo de ataques es seguir estos consejos:

- Tené un antivirus actualizado en todos tus dispositivos y obtené la última versión de los sistemas operativos de los servidores web.

- Mantené las buenas prácticas desde la programación de las páginas web y aplicaciones.

- Instalá un WAF (web application firewall), que te proteja ante posibles ataques dirigidos al servidor web y que además permita analizar el tráfico de tu sitio.

- Conocé, monitorizá y dimensioná la actividad de tu web para identificar anomalías en el tráfico así como las partes de la red más propensas a ser atacadas (el ancho de banda, los mismos firewalls, los servidores, etc.)

- Adquirí un servicio profesional de protección contra ataques DDoS con capacidad de red para absorberlos y que te ofrezca asistencia 24/7.

¿Qué hacer ante un ataque DDoS?, ¿Cómo detenerlo?

Si crees que estás siendo víctima de un ataque de denegación de servicio, seguí las siguientes recomendaciones:

- Verificá que sí se trate de un ataque DDoS y que no sea otra la causa por la cual está lento o caído tu sitio.

- Contactate con tu partner de ciberseguridad para recibir asistencia. En primera instancia podrán hacer un bloqueo en el firewall de las IP que identifiquen como atacantes o de comportamiento irregular. También podrían restringir geográficamente el acceso a tu sitio web para disminuir la posibilidad de recibir tráfico no deseado.

- Creá una cuenta en plataformas de seguridad que ofrezcan herramientas de protección contra ataques DDoS.

- Puede ser necesario priorizar las aplicaciones más importantes que deban permanecer habilitadas y prescindir de otras durante el tiempo que dure el ataque. También puede ayudar el poner barreras de acceso a documentos y aplicaciones de alto consumo de datos, como un captcha o inicio de sesión de usuario, para asegurar que solo los usuarios reales (es decir los humanos, no los bots que están siendo usados para el ataque) consuman estos recursos.

- Contactá a las personas de tu empresa que deban estar enteradas de la situación. No olvides incluir a las áreas de riesgos, seguridad y comunicaciones, ya que dependiendo de la afectación a usuarios también podría ser necesario revisar el manejo en cuanto a relaciones públicas, jurídicas y medios de comunicación.

Como hemos visto, los ciberataques avanzan con el tiempo y cada vez tienen mayor magnitud, generando así más riesgos y consecuencias negativas para las empresas. Lo bueno es que también a esa velocidad avanza la tecnología que les hace frente y que te ayudan a mantener seguro el sitio web de tu negocio.

Al final, ¿para qué exponerse de frente a un ataque DDoS si es posible prevenir y mitigar el riesgo?

Si querés que te ayudemos en tu empresa sobre este y otros temas, comunicate con nuestros expertos para mayor información.

Nuevas incorporaciones al equipo

NextVision

0

La familia NextVision continúa creciendo. Le damos la bienvenida a:

- Rosa Villarroel, nueva Service Delivery Manager.

Rosa tendrá a su cargo la gestión de proyectos durante la prestación de servicios al cliente. Se especializa en la optimización de procesos y posee experiencia en Normativa ISO 9001, 14001, OHSA-18001, Sistema de Supervisión de Procesos Industriales, Software SCADA Experion y Sistema de Automatización DeltaV (control de procesos). Trabajó en empresas como Petropiar y Consorcio Duro Felguera – Corpolec.

- Gabriela Vassalini, nueva Analista de Ventas

Gabriela se unió al equipo para trabajar con las área enterprise y commercial en tareas de inside sales y soporte de ventas.

Gabriela se unió al equipo para trabajar con las área enterprise y commercial en tareas de inside sales y soporte de ventas.

#TrabajarenNV

Nuevo FortiOS 6.0

NextVision

0

En esta era de hiperconectividad que vivimos las empresas están reinventándose para transformar digitalmente sus procesos. Este nuevo escenario ha implicado que las ciberamenazas se hagan cada vez más sofisticadas y complejas de prevenir y detectar, haciendo indispensable repensar la plataforma de Ciberseguridad.

![]()

En respuesta a ello, Fortinet ha añadido más 200 nuevas funcionalidades en el más reciente release de su sistema operativo FortiOS 6.0.

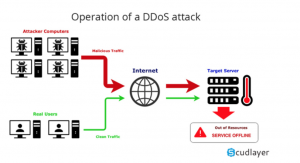

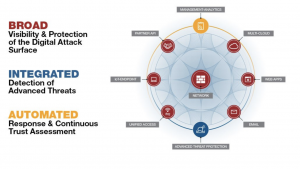

FortiOS 6.0: la consolidación de Fortinet Security Fabric

Security Fabric ofrece a las organizaciones una visión holística y automatizada de la Ciberseguridad, adaptada a las redes dinámicas de la actualidad.

Security Fabric es el concepto de tecnología en Ciberseguridad de Fortinet que busca ofrecer a las empresas en pleno proceso de transformación digital una solución integrada y basada en la inteligencia colaborativa para obtener mayor visibilidad, administración sencilla de la seguridad de la organización, desde IoT hasta la nube, y una respuesta ante amenazas coordinada, logrando una política de seguridad unificada y adaptada al nuevo paradigma digital, capaz de detectar amenazas automáticamente en toda la superficie de ataque, minimizando su impacto en la operatividad en múltiples puntos.

Para consolidar el concepto de Security Fabric, FortiOS 6.0 incrementa la visibilidad en la supervisión de la red, mejora la inteligencia integrada contra amenazas, incorpora nuevas funcionalidades de automatización para permitir a los usuarios responder proactivamente ante amenazas emergentes, y mucho más. Veamos en detalle cómo las características más atractivas de FortiOS 6.0 protegen los negocios en el contexto digital actual:

Gestión de redes

- SD-WAN mejorado: FortiOS 6.0 contiene un controlador multi-ruta SD-WAN que mide transacciones en aplicaciones críticas para el negocio. Estas transacciones son clave para lograr un mejor desempeño en aplicaciones SaaS,VoIP, y aplicaciones con capacidad incorporada de tolerancia frente a fallos.

- Etiquetado de activos: el etiquetado permite una segmentación precisa entre dispositivos, interfaces y objetos a nivel de red, negocio y entidad y da la posibilidad de establecer políticas globales que se ejecutan automáticamente en cada objeto nuevo que ingrese a la red.

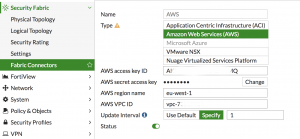

Seguridad multi-nube

FortiOS 6.0 amplía los conectores a la nube dentro de Security Fabric, lo que permite visibilidad en múltiples nubes, abarcando la nube pública, privada, IaaS y conectores de nube nativos como VMware NSX, Cisco ACI y Nokia Nuage, AWS, Microsoft Azure, la nubes de Google y Oracle, Salesforce.com, Office 365, Dropbox o Box, entre otros.

Por otro lado, la integración con FortiCASB (Cloud Access Security Broker) ofrece mayor visibilidad y protección contra amenazas a aplicaciones SaaS, esto permite a las organizaciones tener un panorama completo del estado de su Ciberseguridad en todas las redes alojadas en la nube y controlar el tráfico mediante una única consola de gestión.

Seguridad en el endpoint IoT

Ahora se reciben telemetrías desde el endpoint a Security Fabric a través FortiClient Fabric Agent, brindando insights profundos sobre lo que sucede en los dispositivos: desde ID de usuarios y estados de cumplimiento, hasta vulnerabilidades detectadas. Con FortiOS 6.0, FortiClient ahora cuenta con soporte para Linux y ofrece mayor inteligencia sobre todos los tipos de endpoints, incluyendo un inventario de aplicaciones en cada dispositivo.

Protección avanzada contra amenazas

La entrada en vigencia de la normativa GDPR este próximo 25 de mayo ha hecho indispensable para empresas que operan en la Unión Europea contar con auditorías automatizadas en toda la red del negocio. Con el nuevo FortiGuard Security Rating Service las empresas cuentan con reglas de auditoría ampliadas, auditorías personalizadas basadas en entornos de red y reportes de cumplimiento de regulaciones a demanda.

Una de las novedades más destacadas que trae FortiOS 6.0 es el nuevo FortiGuard Virus Outbreak Protection Service (VOS): una mejora que cierra la brecha entre distintas actualizaciones de antivirus, que en conjunto con análisis hechos en FortiCloud Sandbox es capaz de detectar y detener amenazas de malware descubiertas entre actualizaciones antes de que se expandan en la organización.

Otra de las funcionalidades que sobresalen en este release es el nuevo FortiGuard Content Disarm and Reconstruction Service (CDR), que desarma proactivamente todo contenido embebido en archivos Adobe y Microsoft Office potencialmente malicioso para limpiar los formatos de archivo que más se usan para esparcir malware y ayudar a evitar ataques producto de ingeniería social y error humano como el Phishing.

Acceso seguro unificado

La seguridad integrada de Fortinet permite una respuesta automática de cuarentena cuando un dispositivo infectado se conecta a la red a través de un interruptor o punto de acceso inalámbrico.

Seguridad para email y aplicaciones web

Las nuevas funcionalidades de FortiOS 6.0 brindan una visión centralizada de todas las aplicaciones de email y web en la red, con una protección avanzada integrada en las aplicaciones dentro de Security Fabric. FortiMail ahora es compatible con los nuevos servicios FortiGuard VOS y CDR, previniendo el avance de amenazas de rápida propagación y permitiendo la extracción de contenido malicioso para frustrar ataques que ejecuten código embebido.

Analítica y gestión

Con el nuevo workflow automatizado con evaluación de riesgos continua, las empresas tienen control en tiempo real del entorno de red. Ahora es posible predefinir respuestas basadas en determinados factores, como: eventos irregulares en el sistema, alertas de amenaza, y estatus de usuarios y dispositivos. Algunas de las respuestas que pueden programarse son:

- Cuarentena.

- Notificaciones.

- Ajustes de configuración.

- Generación de reportes personalizados.

La función de auditoría automatizada proporciona datos que revelan la tendencia de la seguridad del negocio, además de hacer una comparativa entre empresas similares en industria y tamaño, permitiendo hacer ajustes y mejoras que acerquen a la empresa a la Ciber resiliencia que deben tener para mantenerse vigentes y competitivas en el mundo digital.

Cómo obtener FortiOS 6.0

¿Ya sos cliente de Fortinet? Podés acceder a FortiOS 6.0 fácilmente. Consultanos para hacer una revisión de tus equipos y evaluar su compatibilidad.

¿No sos cliente de Fortinet? Comunicate con nuestros consultores para asesorarte en función de las necesidades de tu negocio.

Desde NextVision podemos ayudarte. Somos Partner Gold de Fortinet desde 2003 y trabajamos con empresas de todos los segmentos e industrias en LATAM y España. Nuestro equipo de ingenieros certificados por Fortinet en consultoría, implementación, capacitación y soporte cuentan con una visión integral para diseñar una estrategia de seguridad adaptada a la necesidades de tu empresa y las exigencias de la transformación digital.

GDPR: Todo lo que tu empresa necesita saber

NextVision

0

¡Descargá la Guía GDPR para obtener más información!

El Reglamento General de Protección de Datos (GDPR) busca crear un marco legal de protección de datos con el objetivo de devolver el control a los ciudadanos sobre sus datos personales. Comenzará a aplicarse el 25 de mayo de este año en todos los Estados miembros de la Unión Europea. Para esa fecha las instituciones, empresas y organizaciones europeas (e internacionales que operen en la UE) deberán cumplir con los requisitos que dispone. Entre las novedades más destacadas, pueden mencionarse la introducción de la figura del Oficial de Protección de Datos; el alcance territorial; el cumplimiento con los principios de privacidad desde el diseño; los nuevos derechos de los sujetos; el enfoque de riesgo y las multas por incumplimiento, entre otras cuestiones. En esta nota te explicaremos todo lo que tu organización necesita saber sobre esta nueva reglamentación.

¿Qué es GDPR?

Una breve historia

En 1995 se creó la Directiva de Protección de Datos 95/46/EC para regular el procesamiento de datos personales. Recién en 2012 la Comisión Europea propuso actualizar la regulación de protección de datos. Es así que en 2014 el Parlamento Europeo aprobó su primera versión del Reglamento en primera lectura y un año más tarde hizo lo propio el Consejo de la Unión Europea. De esta forma la regulación pasó a la etapa final de legislación.

En diciembre de 2015 el Parlamento y el Consejo llegaron a un acuerdo y el texto definitivo se firmó a principios de 2016. El nuevo Reglamento General de Protección de Datos entró en vigor en mayo de 2016 y será aplicable a partir de mayo de 2018. En ese período transitorio, los responsables y encargados del tratamiento debieron ir preparando y adoptando las medidas necesarias para estar en condiciones de cumplir con las previsiones del GDPR en el momento de su aplicación.

¿A quiénes afecta el GDPR?

El GDPR no solo se aplicará a organizaciones ubicadas dentro de la UE, sino también a organizaciones ubicadas fuera de la UE que ofrezcan bienes o servicios a las personas físicas y/o jurídicas de la UE, que monitoreen su comportamiento o que reciban datos personales desde Europa.

Se aplicará a todas las empresas que procesan los datos personales de los interesados que residen en la Unión Europea, independientemente de la ubicación de la empresa. Anteriormente, la aplicabilidad territorial de la directiva era ambigua y se refería al proceso de datos ‘en el contexto de un establecimiento’.

¿Cuáles son los cambios respecto de la normativa anterior?

GDPR es el nuevo marco legal en la Unión Europea que reemplazará a la actual Directiva de Protección de Datos. La diferencia más importante entre ambas es la distinción entre una “regulación” y una “directiva”. La Directiva de Protección de Datos son recomendaciones a tener en cuenta y no son legalmente vinculantes, dejan abierta a la interpretación. El GDPR, en cambio, es una ley y debe ser cumplida por todas las organizaciones.

Aunque los principios clave de la privacidad de los datos siguen siendo fieles a la directiva anterior, se han propuesto muchos cambios:

- Consentimiento: las condiciones para el consentimiento se han fortalecido. Las empresas ya no podrán usar términos y condiciones ilegibles, ya que la solicitud de consentimiento debe ser proporcionada en un lenguaje de fácil acceso, sencillo y claro. Debe ser tan fácil retirar el consentimiento como darlo.

- Enfoque de riesgo: las medidas dirigidas a garantizar el cumplimiento de GDPR deben tener en cuenta la naturaleza, el ámbito, el contexto y los fines del tratamiento así como el riesgo para los derechos y libertades de las personas. Algunas de las medidas que establece se aplicarán sólo cuando exista un alto riesgo para los derechos y libertades, mientras que otras deberán modularse en función del nivel y tipo de riesgo que los tratamientos presenten. La aplicación de las medidas previstas debe adaptarse, por tanto, a las características, tamaño y procesamiento de datos que maneje cada una de las organizaciones.

- Seguridad, protección de datos y aplicaciones cloud: se obtendrá una visibilidad completa del uso y actividades de los servicios y aplicaciones cloud. Todas las empresas, cualquiera que sea su localización, deberán responsabilizarse de la protección de los datos de sus clientes. En el caso de las compañías que contratan servicios en la nube, serán los responsables últimos de la seguridad de los datos de carácter personal, y no el prestador del servicio.

- Notificación de incumplimiento: será obligatoria en todos los estados miembros donde una violación de datos probablemente «genere un riesgo para los derechos y libertades de las personas». Esto debe hacerse dentro de las 72 horas de haberse dado cuenta de la violación por primera vez. Los procesadores de datos también deberán notificar a sus clientes después de registrar por primera vez una violación de datos.

- Privacidad por defecto / desde el diseño: como concepto ha existido desde hace años, pero solo se está convirtiendo en parte de un requisito legal con GDPR. En esencia, requiere la inclusión de protección de datos desde el inicio del diseño de los sistemas, en lugar de ser una adición. Exige que los controladores retengan y procesen solo los datos absolutamente necesarios para el cumplimiento de sus funciones (minimización de datos).

- Oficiales de Protección de Datos (OPD): actualmente, las empresas están obligadas a notificar sus actividades de procesamiento a las Autoridades de Protección de Datos (APD) locales, lo cual les resulta engorroso dado que la mayoría de los Estados miembros tienen requisitos de notificación diferentes. Bajo GDPR esto ya no será necesario. En su lugar, habrá requisitos internos de mantenimientos de registros y además se incorporará la figura del Oficial de Protección de Datos. Su rol será obligatorio en aquellos casos de empresas cuyas actividades centrales de procesamiento requieren un monitoreo regular y sistemático de datos a gran escala, o son de categorías especiales de datos, o los mismos están relacionados con condenas y delitos penales.

La ley otorga a los sujetos ocho derechos específicos, pueden mencionarse los siguientes:

- Derecho a estar informado: proporciona transparencia con respecto a cómo son recolectados, procesados y utilizados los datos personales de los sujetos.

- Derecho de acceso: es el derecho de los interesados a obtener de los controladores de datos la certeza de que su información personal está siendo o no procesada, dónde y con qué propósito. Además, el controlador deberá proporcionar una copia de los datos personales, sin cargo, en un formato electrónico. Esta medida apunta hacia la transparencia de los datos.

- Derecho a la rectificación: otorga el derecho de que los datos personales sean rectificados en caso de ser incorrectos o incompletos.

- Derecho a ser olvidado: es el derecho de las personas de que sus datos personales sean borrados de cualquier lugar si no existe una razón convincente para que estén almacenados. También implica el cese de la diseminación de datos y, potencialmente, que terceros detengan el procesamiento de los mismos.

- Derecho a restringir el procesamiento: permite bloquear o suprimir los datos personales en el momento en que están siendo procesados o en uso.

- Derecho a la portabilidad de datos: es el derecho de un sujeto de recibir los datos personales que le conciernen y que previamente proporcionó en un “formato de uso común y legible por máquina”. También el interesado tiene derecho a transmitir esos datos a otro controlador.

- Derecho a objeción: permite objetar acerca del procesamiento de sus datos sin un consentimiento explícito.

- Derecho a no ser sujeto de toma de decisiones automatizadas: es el derecho de objetar sobre la toma de decisiones automáticas -sin intervención humana- que se hagan sobre los datos personales.

¿Las empresas que operan en la UE ya están listas para GDPR?

En el 2017 Kapersky Lab, compañía internacional dedicada a la seguridad informática y partner de NextVision, realizó una encuesta a más de dos mil responsables de departamentos IT acerca de sus conocimientos y puntos de vista sobre la nueva legislación. Aunque la mayoría de ellos (73%) cree que el reglamento de almacenamiento y procesamiento de datos personales es importante, tienen niveles de confianza bajos respecto a la capacidad de las organizaciones de cumplir el GDPR adecuadamente. No obstante, consideran que es una oportunidad para mejorar su capacitación.

De acuerdo al informe, los niveles más altos de ‘conocimiento adecuado’ entre los responsables de los departamentos de IT se encuentran en los sectores de la construcción (51 %) y servicios financieros (47 %) y los más bajos se encuentran en los sectores sanitarios (28 %), educativos (26 %) y de fabricación (29 %).

En cuanto a países que muestran más preparación para cumplir el GDPR figuran Reino Unido, Francia, Alemania, Italia, Países Bajos y España. Los países que demostraron menor preparación son Bélgica, Portugal, Dinamarca y Noruega: los responsables IT manifestaron que no contaban con ningún conocimiento aparte de haber escuchado el término GDPR o que directamente no sabían en qué consistía.

¿Qué sucede si tu empresa no cumple con GDPR?

Las organizaciones pueden recibir multas de hasta el 4% de la facturación global anual, o hasta € 20 millones de euros. Esta es la multa máxima que se puede imponer por las infracciones más graves, por ejemplo, no tener suficiente consentimiento del cliente para procesar datos o violar los conceptos de privacidad desde el diseño.

Existe un enfoque escalonado de multas, por ejemplo una empresa puede recibir una multa del 2% por no tener sus registros en orden, por no notificar a la autoridad supervisora y al sujeto de los datos sobre una infracción o por no realizar la evaluación de impacto. Es importante tener en cuenta que estas reglas se aplican tanto a los controladores como a los procesadores, lo que significa que la ‘nube’ no estará exenta de la aplicación de GDPR.

¿Cómo cumplir con GDPR?

La Agencia Española de Protección de Datos elaboró una “Guía del Reglamento General de Protección de Datos para Responsables de Tratamiento” con una serie de medidas a considerar para que las empresas cumplan con el reglamento:

- Identificación de la base jurídica de los tratamientos que se realizan: los tratamientos básicos involucran una relación contractual entre el interesado y el responsable o en el consentimiento del interesado. También es habitual que existan obligaciones legales para el responsable. El responsable debe asegurarse de que todos los tratamientos que realiza pueden apoyarse en una base jurídica ya estipulada.

- Verificación de la información que se proporciona a los interesados: se debe ofrecer a los interesados una mayor información sobre los tratamientos que se realizan, independientemente del tamaño de la organización. La información podrá proporcionarse por diversos medios -avisos en páginas webs, espacios reservados en formularios o carteles informativos- y en diversas instancias. Sin embargo, dependiendo del tratamiento a realizar, no sería prioritario informar sobre ciertas cuestiones, tales como los datos de contacto del Oficial de Protección de Datos o la adopción de decisiones automatizadas.

- Establecimiento de un registro de actividades de tratamiento: el responsable debe prever la existencia de este registro e incluir en él los contenidos previstos por el GDPR.

- Ejercicio de derechos de los interesados: el responsable debe prever mecanismos para facilitar el ejercicio de derechos y la respuesta a las solicitudes, como establecer una dirección de correo electrónico específica y derivar a una persona de la organización para que se encargue de tramitar todas las solicitudes que se reciban. Es importante que el modo de implementar estos mecanismos, por sencillos que sean, estén claramente establecidos.

- Identificación de medidas de seguridad: permiten garantizar la integridad de la información, permitir su recuperación en caso de incidentes y evitar accesos no autorizados. Deben poder adaptarse a las características de los tratamientos, al tipo de datos tratados y a la tecnología disponible. El responsable debe asegurarse de que las medidas que establece el Reglamento de Desarrollo de la Ley Orgánica de Protección de Datos (LOPD) se apliquen y, dependiendo el caso o el nivel de complejidad, evaluar si se requiere alguna medida distinta o adicional.

- Verificación de las relaciones con los encargados de tratamiento: el responsable puede encomendar parte de las operaciones a un encargado de tratamiento, por ejemplo el almacenamiento de la información o la realización de distintas tareas sobre la base de los datos personales. El responsable debe asegurarse de que los encargos estén siempre amparados en un contrato y de que incluya todos los aspectos que establece el GDPR. Especialmente, el encargado sólo tiene que tratar los datos para los fines que le encomiende el responsable, debe aplicar las medidas de seguridad adecuadas y mantener una estricta confidencialidad sobre la información tratada.

Propuesta de NextVision

Para adecuar la protección de datos de una empresa a GDPR, NextVision ofrece los siguientes servicios que permitirán que el GDPR se convierta en una ventaja competitiva para tu empresa:

- Análisis de GAP respecto GDPR, definiendo el plan de acción para adecuarse (GAP es un análisis de la situación actual desde un punto de vista legal, técnico y organizativo, para implementar las mejores recomendaciones de adecuación al reglamento).

- Determinación de las responsabilidades de seguridad.

- Definición de la metodología de evaluación de riesgos y plan de implantación de controles necesarios.

- Adecuación de la Gestión de Incidentes, evaluación de impacto y notificación a afectados.

- Test interno y externo para evaluar posibles vulnerabilidades y su posible explotación.

- Servicios jurídicos especializados con más de diez años de adaptaciones a protección de datos.

El futuro de la protección de datos

El GDPR tiene como intención crear un marco legal de protección de datos con el objetivo de devolver el control a los ciudadanos sobre sus datos personales. Aplica para todas las organizaciones que procesan datos de personas físicas y/o jurídicas de la UE en cualquier parte del mundo.

La reglamentación introduce cambios sustanciales con respecto a la Directiva de Protección de Datos 95/46/EC para regular el procesamiento de datos personales. Es muy importante que el responsable de tratamiento de la organización esté al tanto de las modificaciones y que tome las medidas correspondientes para adecuarse al reglamento, no solo por las multas que establece el incumplimiento, sino también para implementar una política de datos personales transparente que garantice la confianza de las personas.

Te invitamos a descargar la Guía GDPR realizada por nuestros expertos para obtener más información.

NextVision integra el Board del Distrito Tecnológico

NextVision

0

El miércoles 18 de abril participamos de la segunda reunión del Board Tecnológico, un comité exclusivo formado por los responsables de las empresas radicadas en el Distrito de Parque Patricios.

Claudio Pasik, director de NextVision, integra este board junto con directores de empresas como GYL, CTL, CMD, GIRE, USAL y UDESA.

Juntos estamos trabajando para seguir potenciando la creación de más recursos tecnológicos, capacitaciones y charlas en las empresas, con el fin de hacer crecer el Distrito, a donde nos mudaremos a mitad de año.

Cómo adecuarse a Social Media y no morir en el intento

NextVision

0

Recomendaciones para proteger tu empresa

Por Julio Locatelli*

En el ámbito laboral, el uso de social media está presente en los procesos de trabajo. Se ha transformado en un componente inevitable en la vida personal de los empleados y, como consecuencia, muchas empresas debieron permitir su uso dentro de la oficina. No ha funcionado esto de querer separar al individuo personal del individuo laboral.

La creación de aplicaciones de Web 2.0 en el entorno de las redes sociales ha generado un fenómeno cultural de amplio alcance y con un número explosivo de usuarios. Por ejemplo, Internet como medio de comunicación en solo cuatro años generó más de 50 millones de usuarios. Las redes sociales como Facebook pasaron de 200 a 250 millones de usuarios registrados en tan solo tres meses.

Por otro lado se ha entendido que las marcas necesitan estar en redes sociales para potenciar su presencia en la mente del consumidor y son canales de comunicación vitales entre los diferentes grupos de interés.

La necesidad de una Política de uso de Social Media

La línea que divide a empresas y empleados en social media es muy delgada. Por este motivo, las organizaciones necesitan una política de redes sociales que ayude a mantener intacta la reputación de la empresa, proteja los datos sensibles, al tiempo que motive la participación en línea del personal como embajadores de marca.

Una política de redes sociales describe la forma en que una organización y sus empleados deben comportarse en línea. El concepto de generar políticas de acceso y utilización de los datos ayuda a explicar los riesgos, concientizar y motiva a los empleados a compartir el mensaje de la empresa con responsabilidad.

Puesto que las redes sociales evolucionan con rapidez, esta política debe considerarse como un documento abierto: serán necesarias las actualizaciones constantes. No es necesario que sea un texto de muchas páginas que nadie vaya a leer, sino que la meta es ofrecerle a los empleados lineamientos claros y concisos fáciles de seguir.

Mal uso personal… Impacto laboral

Desde fraudes por suplantación de identidad, fugas de información, hasta ataques de ransomware (secuestro de datos de tu computadora), los riesgos de seguridad en redes sociales son, desafortunadamente, demasiado comunes. Las empresas deben estar extremadamente alertas cuando se trata de proteger su presencia en línea.

Las estafas en las redes sociales se dispararon en un 150 por ciento a través de Facebook, Twitter, Instagram y LinkedIn en 2016. Y es probable que el número continúe aumentando a medida que más cibercriminales vean a las redes sociales como un objetivo fructífero.

Siempre existirá el riesgo para las organizaciones de permitir el uso de este canal a sus empleados. Es necesario evaluar qué medidas de seguridad se deben tomar y cuáles serían esos riesgos, o si las redes sociales finalmente son una amenaza para la seguridad corporativa. Las amenazas de seguridad en redes sociales no son un tema nuevo. Estos sitios que son tan concurridos son una plataforma que ofrece a los cibercriminales información personal y corporativa cuando no se tiene un control de la diferencia entre su rol como empleado y como persona.

¿Y cómo esto afecta directamente a las empresas? Sin un control de sus cuentas personales, los empleados pueden abrirle la puerta a los ciber criminales a través de los contenidos de sus publicaciones, y con ingeniería social entrar a perfiles de otros empleados de la empresa, nombres, direcciones de correo electrónico, realizando ataques luego con toda esta información revelada.

Se necesita un control sobre el uso de redes sociales en el trabajo: es necesario crear una política de redes sociales que proteja las cuentas de las empresas. Reglamentar un código de buena conducta para los empleados, alineándolo a generar la educación sobre la ciberseguridad donde se enseñe la generación de contraseñas fuertes y dejar a un lado las combinaciones débiles como 12345, que hoy en día siguen siendo muy frecuentes.

No se trata de filantropía. Las organizaciones necesitan tener un equipo de colaboradores educado acerca de los riesgos en el uso de redes sociales, y deben definir su política de uso a nivel corporativo con control de quiénes pueden tener acceso a las cuentas corporativas, como así también la totalidad de aplicaciones que se usan.

Muchas de las principales marcas han sido víctimas de hackeos en las redes sociales, entre ellos Burger King, cuya cuenta de Twitter fue secuestrada e hizo que pareciera que promocionaba McDonald’s.

Muchas de las principales marcas han sido víctimas de hackeos en las redes sociales, entre ellos Burger King, cuya cuenta de Twitter fue secuestrada e hizo que pareciera que promocionaba McDonald’s.

5 riesgos de seguridad de las redes sociales para los negocios

1. Error humano

Desde tweets accidentales hasta clics en enlaces de phishing, el error humano es una de las amenazas de seguridad de redes sociales más comunes hoy en día para las marcas.

2. No prestar atención en las redes sociales

En relación con el error humano, no prestar atención a sus cuentas de redes sociales puede tener graves consecuencias. Dejar su cuenta sin supervisión, por ejemplo, la pone en riesgo de ser infectada por un virus malicioso que podría propagarse a sus seguidores.

3. Aplicaciones maliciosas y ataques

Internet está plagado de software malicioso, que abarca desde malware y spyware hasta adware y la variedad ransomware (de los cuales hubo más de 4.000 ataques por día en 2016 ).

4. Estafas de phishing

Al igual que las aplicaciones maliciosas, las estafas de suplantación de identidad (phishing) utilizan las redes sociales para engañar a las personas para que entreguen información personal (como detalles bancarios y contraseñas). Los intentos de suplantación de identidad (phishing) en las redes sociales aumentaron en un asombroso 500 por ciento en 2016, lo que se atribuyó principalmente a cuentas de atención al cliente fraudulentas dirigidas a clientes en Facebook, Twitter, Instagram y LinkedIn.

Una vez instalado, el archivo malicioso se apoderaría de la cuenta de Facebook del usuario, donde luego extraería los datos personales del usuario y propagaría aún más el virus a través de los amigos de ese usuario.

5. Configuraciones de privacidad

La privacidad y protección en las redes sociales es extremadamente importante. Sin embargo, muchas empresas siguen poniendo en riesgo su reputación al no implementar una configuración de privacidad estricta. Como resultado, los hackers pueden tomar fácilmente el control de los canales sociales de una marca y causar estragos a voluntad, enviando publicaciones fraudulentas a los seguidores o haciendo ajustes a la apariencia de un canal.

Todo esto indica la necesidad de incluir en los planes de seguridad de la empresa a la actividad de la misma y de sus empleados en el mundo del social media.

En definitiva:

Tu estrategia de Social Media debe brindar lineamientos sobre cómo:

- Crear contraseñas seguras

- Evitar ataques de suplantación de identidad, correo no deseado, estafas y otras amenazas maliciosas

- Proteger información sensible y evitar fugas de información

- Actuar en caso de una violación de seguridad o ataque

*Julio Locatelli es especialista en infraestructura de redes sociales online. Actualmente se desempeña como Analista Funcional de flujo de datos en Artear SA (Grupo Clarín). Facilita y entrena profesionales en el campo de Infraestructura de software para periodismo y redes sociales.

Leé el primer Informe de Amenazas a la Seguridad en Internet 2018

NextVision

0

Innovación, organización y sofisticación: estas son las herramientas de los atacantes cibernéticos a medida que trabajan más fuertemente y de manera más eficiente para descubrir nuevas vulnerabilidades.

Las variantes de ransomware aumentaron en un 46% en 2017, demostrando que los ciberdelincuentes no parecen detenerse. Leé el reciente ISTR del año para conocer más.

El Informe de Amenazas a la Seguridad en Internet 2018 (ISTR) de Symantec realiza una profunda inmersión en la red de inteligencia global civil más grande del mundo, que revela lo siguiente:

- Los ataques dirigidos crecen exponencialmente, con un aumento del 600% en los ataques de IoT.

- El criptockack explota en un 8.500 %, robando recursos y aumentando la vulnerabilidad.

- El Ransomware se comoditiza, bajando los precios y aumentando las variantes.

- Los implantes de malware crecen en un 200%, explotando la cadena de suministro de software.

- El malware móvil continúa propagándose: las variantes aumentan en un 54%.

Conocé más sobre este informe.

Consultor/a de Preventa

NextVision

0

Nos encontramos en búsqueda de un/a Consultor/a de Preventa para nuestras oficinas en Buenos Aires.

Consultor/a de Preventa Enterprise

Responsabilidades:

Estará a cargo de todo el proceso de preventa para proyectos de integración de tecnología, incluyendo el relevamiento de requerimientos de negocios, la definición de las soluciones a implementar, la estimación de esfuerzos y costos de las mismas, la generación y presentación del material y el análisis de pliegos.

Trabajará junto con el área comercial Enterprise (grandes empresas y gobierno) dentro del proceso de ventas y colaborará con el área de marketing en elaboración de reportes de investigación y conducción de webinars.

Sus principales tareas serán:

- Investigación de nuevos productos y tecnologías

- Diseño de soluciones técnicas adecuadas a la necesidad del cliente.

- Análisis técnico/económico de las soluciones.

- Soporte al desarrollo de propuestas, negociaciones y cierre de negocios.

- Generación de demos y presentaciones

- Análisis de pliegos y licitaciones

Perfil:

Buscamos profesionales con habilidades en ventas consultivas, capacidad de análisis y construcción de soluciones con marcada orientación al cliente.

Preferentemente, con conocimientos en seguridad, redes, comunicaciones, marcos normativos y mejores prácticas de los fabricantes líderes del mercado.

La posición está orientada a profesionales graduados en carreras de Sistemas, Ingeniería o afines que cuenten con experiencia no menor a 3 años en áreas de Venta de Servicios y Diseño de Soluciones en la industria TI.

Conocimientos generales en: (no excluyente)

- Seguridad perimetral, servidores y puestos de trabajo

- Ambientes virtuales y nube

- Redes y comunicaciones

- Plataformas operativas

- Almacenamiento y redes SAN

Se valorarán conocimientos en las siguientes tecnologías: DLP, SIEM, AV, Firewalls, WAF, Storage, SAN, Switches, Router, VoIP, Encripción,

Se valorarán certificaciones en seguridad y/o comunicaciones.

Zona de trabajo: Tribunales (Ciudad de Bs. As.). Próximamente Distrito Tecnológico de Buenos Aires.

Envianos tu CV y Remuneración pretendida a cv@nextvision.com

Asunto del mail: Búsqueda Preventa