El Ransomware ha afectado a miles de empresas y particulares desde hace más de 20 años; sin embargo, su amenaza no ha hecho sino crecer y hacerse más complicada de contener por la sofisticación que este tipo de ataques ha desarrollado a lo largo de su historia.

El Ransomware ha afectado a miles de empresas y particulares desde hace más de 20 años; sin embargo, su amenaza no ha hecho sino crecer y hacerse más complicada de contener por la sofisticación que este tipo de ataques ha desarrollado a lo largo de su historia.

Para que tu empresa se pueda defender, la información es vital. En esta nota cubriremos todos los aspectos del Ransomware: desde su historia, hasta el protocolo a seguir ante ataques y el futuro de esta amenaza, para que tu negocio no sea víctima del crimen cibernético más prominente en la actualidad.

¿Qué es el Ransomware?

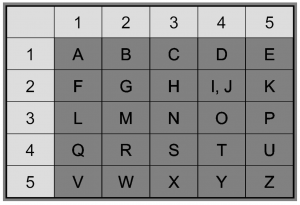

El Ransomware, palabra que surgió de la unión de “Ransom” (rescate) y “Ware” (software) es un tipo de programa malicioso que encripta datos y restringe el acceso a programas de la computadora que infecta, y pide un rescate a los afectados para recuperar el acceso. El rescate suele ser una suma de dinero (que normalmente parte desde los 500 USD) que los cibercriminales piden que se envíe por medios como la criptomoneda Bitcoin, a cambio de una clave de decriptación para poder recuperar el acceso completo a la máquina. Normalmente el tiempo para pagar el rescate es limitado: si la víctima no paga a tiempo, se lo amenaza con aumentar la suma de rescate o con la destrucción de sus archivos.

A pesar de pedir un rescate relativamente bajo por víctima, los cibercriminales han logrado hacer ataques de mayor alcance, llegando a infectar cientos de miles de máquinas de una sola vez, incrementando sus posibilidades de recaudación, aunque no todas las víctimas paguen el rescate: según el portal Digital Guardian, sólo la variante CryptoLocker ha generado 320 millones de dólares en ganancias por rescates.

Desde el primer ataque registrado, los cibercriminales han ido desarrollando programas cada vez más sofisticados: difíciles de detectar o crackear, y cada vez más fáciles de lanzar. Estas son algunas de las variantes de Ransomware famosas por los estragos que han causado en los últimos años:

Locky

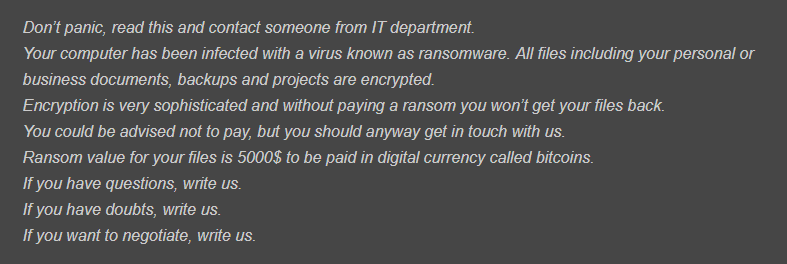

Nota de rescate generada en ataques con Locky. Fuente: Heimdal Security

Lanzado en 2016, este Ransomware normalmente es enviado con un correo que se hace pasar como una factura en un archivo adjunto de Microsoft Word, usualmente llamado “_Locky_recover_instructions.txt”. Para infectar un equipo, Locky usa una macro maliciosa y se vale de una técnica de ingeniería social al insertar la frase: “Habilitar macro para visualizar la factura”: si el usuario ejecuta la macro, el equipo es infectado.

Locky encripta archivos como videos, imágenes, documentos de Office y código fuente, y cambia sus extensiones por .locky. Además de archivos guardados, también restringe el acceso a copias automáticas hechas por el sistema operativo, lo que hace muy difícil recuperar la información secuestrada sino se cuenta con un buen backup.

Desde sus inicios, Locky ha sido actualizado para evadir el origen del correo en el que se envía el archivo malicioso y puede encriptar archivos con extensiones como: .zepto, .odin, .shit, .thor, .aesir, and .zzzzz. La última versión, lanzada en diciembre 2016, usa la extensión .odin.

Actualmente las infecciones por Locky han disminuido porque los cibercriminales comenzaron a dejarlo de lado desde junio de 2016.

Cerber

Nota de rescate de Cerber. Fuente: Bleeping Computer

Este Ransomware, al igual que Locky, se propaga a través de correo spam con un archivo adjunto de extensión .docx en el que se manipula al usuario para habilitar las macros maliciosas que infectan el equipo. Uno de los aspectos más notables de Cerber es que no afecta equipos localizados en estos países: Azerbaiyán, Armenia, Georgia, Bielorrusia, Kyrgyzstan, Kazajistán, Moldavia, Turkmenistán, Tajikistán, Rusia, Uzbekistán y Ucrania.

Cuando el equipo es infectado, Cerber deja notas de rescate en las carpetas de los archivos encriptados, una de estas notas puede ser un mensaje de audio. En estas notas se le deja a la víctima instrucciones para descargar el navegador anónimo Tor y un enlace a una página alojada en la web profunda para recibir más instrucciones sobre el pago.

Por lo que se conoce, Cerber puede ser una de las primeras cepas de Ransomware ofrecida como servicio, esta modalidad se denomina Ransomware as a Service (RaaS): los desarrolladores han puesto a disposición de los demás usuarios el acceso a Cerber mediante una suscripción, y estos se quedan con una parte de lo recaudado por los ataques.

TeslaCrypt

Nota de rescate de TeslaCrypt. Fuente: Los Virus

Actualmente en desuso, TeslaCrypt inició sus ataques en febrero de 2015, encriptando data de determinados videojuegos como mapas, perfiles de personajes, partidas guardadas, etc.; no obstante, en versiones posteriores comenzó a afectar otro tipo de archivos. Infectaba los equipos usando exploits como Angler, Sweet Orange y Nuclear, que afectaban Adobe Flash: de acuerdo al blog portal segu-info, un exploit es un programa o código que se aprovecha de alguna vulnerabilidad encontrada en un programa para entrar en un sistema y realizar ataques. Siguiendo la definición, TeslaCrypt se aprovechaba de está vulnerabilidad para ingresar en un equipo e infectarlo.

La infección se producía cuando la víctima visitaba un sitio web comprometido y el exploit descargaba el Ransomware en la carpeta de archivos temporales del equipo, aprovechando vulnerabilidades del plugin desactualizado de Adobe Flash del navegador usado. Una vez instalado, TeslaCrypt comienza a ejecutar varias operaciones en segundo plano para iniciar la encriptación en el próximo reinicio del equipo, Cuando se reinicia el sistema, el Ransomware encripta los archivos y deja notas de rescate en las carpetas que contienen estos archivos.

A mediados de 2016, sus desarrolladores lo dieron de baja y publicaron la clave maestra para desencriptar los archivos infectados en el sitio web que usaban para los pagos.

El sitio de pagos de TeslaCrypt muestra la clave maestra para el desbloqueo de archivos. Fuente: Bleeping Computer

CTB-Locker

Nota de rescate de CTB-Locker. Fuente: GFOS Seguridad Informática

Operando desde 2015, CTB-Locker se propaga principalmente por 2 vías: a través de correo electrónico adjuntos como faxes, facturas vencidas, y avisos de suspensión de cuenta, o con anuncios de antivirus falsos. Una vez que el equipo está infectado y los archivos cifrados, CTB-Locker despliega en la pantalla la correspondiente nota de rescate y una demostración de cómo la víctima podrá recuperar sus datos si accede a pagar el rescate.

Las siglas en inglés CTB revelan mucho de la naturaleza de este Ransomware, aquí te las explicamos:

- C (Curva): se refiere al uso del cifrado de curva elíptica para cifrar los archivos de los afectados, mucho más complicado de desencriptar.

- T (Tor): se refiere al servidor malicioso C2, alojado en el dominio .onion del navegador Tor, muy difícil de detectar y de dar de baja.

- B (Bitcoin): evidentemente, se refiere a la criptomoneda que los cibercriminales suelen usar para cobrar los rescates.

CTB-Locker es otra de las variantes de Ransomware ofrecida por los desarrolladores bajo la modalidad RaaS, en este caso, el monto pedido en los rescates es escogido por el usuario del Ransomware.

Cryptolocker

Nota de Rescate usada por CryptoLocker. Fuente: Genbeta

Esta variante comenzó a extenderse a finales de 2013 y finalizó su actividad en mayo de 2014. Su creador es el ruso Evgeniy Bogachev, el hacker más buscado del mundo en la actualidad.

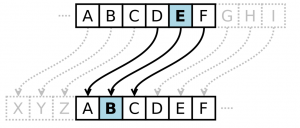

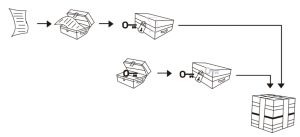

Cryptolocker usaba un cifrado asimétrico RSA, lo que quiere decir que tiene 2 claves para su desencriptación, una pública y otra privada, en este caso la privada se alojaba en los servidores del Ransomware. Al igual que otras variantes, CryptoLocker infectaba equipos a través de correo malicioso, y amenazaba a las víctimas con destruir la clave privada si no pagaban el rescate, lo que dejaría los archivos encriptados permanentemente.

La particularidad de Cryptolocker radicaba en la longitud de la clave pública que usaba como parte del cifrado, los expertos que analizaron el Ransomware en su momento determinaron que era tan larga que era imposible usar un ataque de fuerza bruta, esto es, probar con varias claves hasta dar con la correcta.

Después de recaudar cientos de millones de dólares en rescates, el Ransomware fue dado de baja el 2 de junio de 2014 durante la Operación Tovar: una iniciativa que unió al FBI, la Interpol, varios proveedores de ciberseguridad y universidades que buscaba acabar con Gameover ZeuS, el botnet desde que el se distribuía Cryptolocker.

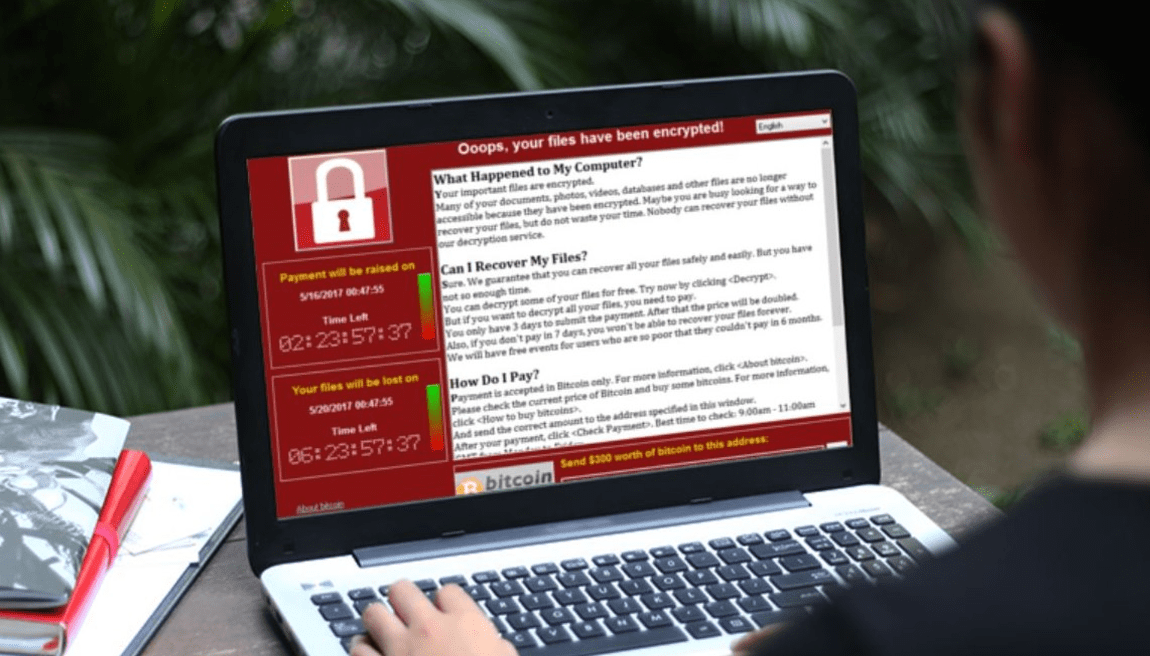

WannaCry

Nota de rescate de WannaCry. Fuente: Viral4Real

Los ataques con la variante WannaCry (también conocida como Wana Decrypt0r 2.0, Wanna Decryptor o WannaCrypt) comenzaron el 12 de mayo de 2017 y se ha convertido en el ataque de Ransomware más amplio y nocivo que se ha realizado: hasta el momento, ha infectado a más de 230.000 equipos en 150 países, teniendo como víctimas más prominentes empresas como Telefónica, la ferroviaria alemana Deutsche Bahn, FedEx, la Red de Servicios de Salud de Reino Unido y la aerolínea LATAM.

Historia del Ransomware

Aunque los ataques de Ransomware comenzaron a hacerse notorios a partir de 2005, su historia se remonta a mucho antes. Acá hacemos una cronología en la que abarcamos el primer ataque de Ransomware conocido, y los ataques que le han dado a este Cibercrimen la notoriedad que actualmente tiene.

El primer ataque de Ransomware

El Ransomware comenzó sus andadas hace casi 30 años, concretamente en 1989, y la industria de la salud fue su primera víctima. De acuerdo a Becker’s Hospital Review, el ataque llegó a las computadoras de 20.000 investigadores del VIH ubicados en 90 países porque el Dr. Joseph Popp, también investigador de esta enfermedad, infectó con un Ransomware unos diskettes que contenían material de investigación. Los equipos se infectaron después de reiniciarse 90 veces y al aparecer una nota en las pantallas en la que pedía hasta 378 dólares por “alquiler de software”. Desde entonces, la industria de la salud ha sido una de las víctimas predilectas de los cibercriminales para ejecutar ataques con Ransomware.

Si bien los expertos declaran que el virus del Dr. Popp tenía muchos defectos, sentó las bases de lo que terminaría siendo un negocio muy lucrativo para el cibercrimen.

Los ataques de Ransomware más famosos

A pesar de ser un problema constante, no todos los ataques de Ransomware llegan a los titulares. Solo los más grandes y los que más estragos causan acaparan la atención del mundo, aquí les presentamos un recuento de los ataques de Ransomware que más resonancia han tenido en la opinión pública hasta la fecha:

Hollywood Presbyterian Medical Center (HPMC)

Fuente: Healthcare IT News

Este hospital de Los Ángeles fue víctima de una ataque en 2016, los cibercriminales bloquearon el acceso a la red del hospital, los correos electrónicos y las historias clínicas de los pacientes por varios días. Finalmente, el hospital optó por pagar el rescate exigido de 17.000 USD (40 Bitcoins) para poder recuperar acceso a sus datos. Unos días después, el Departamento de Salud del Condado de Los Ángeles reportó que fue infectado con un virus similar, pero fue capaz de aislar los equipos infectados a tiempo.

Kentucky Methodist Hospital, Chino Valley Medical Center y Desert Valley Hospital

En marzo el 18 de marzo de 2016, estos 3 centros descubrieron que sus sistemas habían sido infectados con la variante Locky. A pesar de que pudieron recuperar todos sus datos sin pagar el rescate 6 días después, sufrieron disrupciones no solo los hospitales directamente infectados, sino otros hospitales con los que compartían archivos.

WannaCry

Como mencionamos arriba, el ataque masivo perpetrado con el ransomware WannaCry es uno de los más letales hasta la fecha. WannaCry se expandió usando Eternal Blue, un exploit que se cree ha sido desarrollado por la Agencia Nacional de Seguridad de Estados Unidos (NSA) y fue filtrado por el grupo de hackers “Shadow Brokers”, en abril de 2017. Este exploit se aprovecha de una vulnerabilidad encontrada en la seguridad de las versiones de Windows actualmente mantenidas por Microsoft, que permitía a los atacantes ejecutar programas en remoto. La compañía creó un parche para solventar el problema en marzo de 2017, pero no fue instalado en muchos equipos antes de que el ataque de WannaCry ocurriese.

Que las grandes compañías afectadas no hayan instalado el parche se atribuye a lo engorroso que resulta actualizar el sistema operativo de todos los equipos que operan en una compañía como Telefónica, por ejemplo, que cuenta con poco más de 120 mil empleados: “Con 120.000 usuarios podría realizarse en un plazo de 3 a 4 horas. Pero como algunas estaciones de trabajo pueden estar apagadas al intentar la actualización, que además suele demandar un reinicio de la máquina, la instalación exitosa del parche a 120.000 usuarios en un escenario productivo normal, puede llegar a demorar días o incluso semanas.” explicó Pablo Verdina, director de tecnología de NextVision, en declaraciones al diario La Nación.

La infección pudo ser contenida por un golpe de suerte de Marcus Hutchins, autor del blog MalwareTech, quien descubrió cómo mitigar la propagación del Ransomware al registrar un dominio sin registrar escondido dentro del código, al hacer esto, se dió cuenta de que WannaCry solo encriptaba los archivos si las víctimas se conectaban a este dominio: al tomar el control del dominio detuvo el daño. Gracias a Hutchins, el mundo pudo respirar y comenzar a pensar en medidas de seguridad para contrarrestar la expansión del Ransomware.

Los responsables del ya denominado “Cibercrimen del siglo” aún se desconocen. En un principio se sospechó del gobierno de Corea del Norte; sin embargo, la firma de seguridad de datos Flashpoint analizó la nota de rescate generada por el Ransomware y declararon estar casi seguros de que al menos uno de los perpetradores es chino o al menos maneja el idioma con fluidez, ya que parece ser que la nota escrita en chino sirvió como base para traducir las notas en otros idiomas.

Petya

Nota de rescate de Petya. Fuente: The Verge

El 28 de junio de 2017 grandes compañías en países como Rusia, Ucrania, España, Dinamarca, Reino Unido y Estados Unidos fueron afectadas por el Ransomware de la variante Petya, también llamado NotPetya, que usó la misma vulnerabilidad en Windows de la que se aprovechó WannaCry en su momento. A pesar de tener similitudes, Petya es un virus más sofisticado que WannaCry porque no tiene una vulnerabilidad tan evidente como la que usó Marcus Hutchins para detener la infección causada por este último.

Los estragos que causó Petya saltan a la vista: Con más de 20.000 equipos infectados entre las empresas afectadas, todas las líneas de negocio en 130 países de la gigante de transporte y energía danesa Moller-Maersk se vieron comprometidas, las operaciones de decenas de bancos ucranianos se vieron afectadas, e inclusive el tablero de entradas y salidas de vuelos del aeropuerto más grande de Kiev sufrió fallas.

Actualmente el método de pago de Petya se encuentra deshabilitado; en este sentido, el 6 de julio de 2017, el creador de este Ransomware se pronunció a través de una página de la deep web solicitando 250.000 dólares (100 Bitcoins) a cambio de la clave universal para desbloquear los equipos infectados. Aunque en un principio se pensó que el ataque de Petya tenía la finalidad de lucro de un Ransomware común, expertos han coincidido en que podría tratarse de un arma de ciberguerra, ya que los atacantes hicieron especial énfasis en hacer daño a empresas ucranianas y, más allá de secuestrar archivos, afecta el sistema de arranque y daña el disco rígido de las máquinas, lo que le da más atributos de gusano destructivo que de Ransomware.

¿Cómo se produce un ataque de Ransomware?

Infección

Ahora, veamos cómo es posible que un Ransomware infecte un equipo. Los virus de Ransomware normalmente se propagan mediante estos canales:

-

- Email (Phishing): es quizás la vía por la que más víctimas caen. El Phishing es una técnica de ingeniería social que busca engañar al usuario haciéndose pasar por una comunicación legítima. Normalmente engañan a las personas para que ingresen a sitios web comprometidos o descarguen archivos que contienen el código malicioso. De acuerdo a un reporte de PhishMe para el primer trimestre de 2016, 93% de los correos de phishing contenían Ransomware.

- Anuncios maliciosos: el Ransomware infecta el equipo una vez que el usuario hace click a uno de estos anuncios.

- Dispositivos USB

- Programas desactualizados, mediante Exploit Kits.

Post-Infección

Una vez que el virus está en el equipo, su actuación específica depende mucho de la variante, pero generalmente escanea los archivos y los bloquea cambiándoles la extensión. Luego genera la nota de rescate, ya sea cambiando el fondo de pantalla o colocando notas en las carpetas de los archivos secuestrados.

¿Cómo actuar ante un ataque de Ransomware?

Si sos víctima de Ransomware, esto es lo que tenés que hacer para combatir la infección y salvar tus datos:

- Aislá el equipo: esto evita que afecte a otros equipos conectados a la red.

- Analizá la nota de rescate: cada variante de Ransomware tiene una impronta que lo distingue de las demás. Como mostramos en las imágenes de las notas de rescate de las variantes que analizamos arriba, las notas no son iguales. Analizar la nota te puede dar una idea de a qué variedad de Ransomware te estás enfrentando. Otra forma de saber cuál variante de Ransomware infectó tu equipo es ver bajo cuál extensión fueron bloqueados tus archivos.

Si no podés analizar la nota, enviala a tu proveedor de ciberseguridad.

- Desinfectá la máquina: Los tipos de Ransomware más sencillos pueden ser eliminados corriendo un antivirus. Si no podés ingresar al sistema operativo o ejecutar programas, probá restaurando el sistema desde el arranque, si aún así no podés entrar a Windows, podés correr un antivirus desde un disco ejecutable o un USB.

Si, a pesar de estos intentos no logras ingresar a tu sistema, tendrás que reinstalar el sistema operativo.

- Restaurá tus archivos: con la ayuda de tu backup, recuperá tus archivos. Se recomienda contar con un respaldo offline y actualizarlo constantemente, si solo se cuenta con un backup online, se corre el riesgo de que el Ransomware lo infecte.

- Pero… ¿Y si no tenés backup? En este caso, se tiene que evaluar si se puede continuar la operación del negocio sin esos archivos, o pagar el rescate. Aunque pagar el rescate nunca es recomendable, ya que no hay garantía de que podrás recuperar tus archivos; por ejemplo, durante la época de ataques con Cryptolocker, muchos afectados declararon nunca haber recuperado sus archivos a pesar de haber pagado el rescate.

¿Cómo protegerse de ataques de Ransomware?

Si bien no existe forma de blindarse totalmente, la mejor defensa contra el Ransomware es la prevención. Es por eso que te damos una guía para que evites que tu empresa sea una víctima más:

-

- Hacer un backup regular de los datos de las máquinas y el servidor.

- Tener un backup offline.

- Mantener actualizados los parches de los programas y sistemas operativos para evitar ser víctima de vulnerabilidades.

- Mantener el antivirus actualizado.

- Usar un bloqueador de anuncios.

- Usar un programa anti-spam para proteger los correos.

- Aplicar directivas de restricción de software para limitar la ejecución y descarga de archivos.

- Educación y concientización: es fundamental que todos los miembros de tu organización conozcan qué es el Ransomware y cómo actúa para que sepan cómo actuar mientras trabajan y navegan por Internet. En líneas generales, estos son algunos consejos que pueden seguir:

- Leer los mensajes antes de aceptar la descarga de cualquier archivo.

-

- Desconfiar de anuncios online de antivirus que dicen detectar infecciones en el equipo.

- No ingresar a URLs que vengan dentro de correos que no son esperados o son sospechosos.

El futuro del Ransomware

El Ransomware es un problema que está lejos de desaparecer, ya que a pesar de que muchos logran recuperar sus archivos sin pagar rescate, hay otros tantos que sí lo hacen, lo que ha provocado que los ataques de Ransomware se hayan convertido en un negocio muy lucrativo para los cibercriminales: solo Cryptolocker acumuló más de 300 millones de dólares y, como mencionamos arriba, muchos de los que pagaron nunca recuperaron sus archivos. Actualmente, los atacantes apuntan cada vez más a grandes corporaciones y de forma masiva, por lo que se espera que veamos variantes de Ransomware más letales y más difíciles de tratar en el futuro.

Además, los cibercriminales están expandiendo su “modelo de negocio” con el ofrecimiento de Ransomware como un servicio, poniendo a disposición de cualquier persona (sin necesidad de tener grandes conocimientos técnicos) los códigos de Ransomware para lanzar ataques a cambio de un porcentaje de los rescates. CTB-Server, Cerber y Petya son pioneros en esta modalidad de distribución que comienza a hacerse popular.

En definitiva, podemos afirmar que tendremos más noticias de Ransomware en el futuro cercano. Mientras tanto, queda como tarea para las empresas reforzar su protocolo de ciberseguridad para que no sean sorprendidas por un ataque que, si bien no es posible evitar completamente, pueden mitigarse sus efectos para tener una recuperación rápida y continuar sus operaciones como si nada hubiera pasado.

¿Querés conocer más detalles? Podés mirar nuestros webinars: uno dedicado a profundizar más en el Ransomware y otro enfocado en las enseñanzas que nos dejó el ataque de WannaCry.