#Egregor ataca: Alerta de Seguridad

NextVision

0

¿Qué ocurrió?

Importante grupo de empresas de Retail habría sido afectado por una variante del Ransomware Egregor. Los sistemas de algunas tiendas del conglomerado del retail en la región de Valparaíso (Chile) y según se indica en redes sociales, también en el resto del país e incluso en Argentina fueron afectados. Al parecer las notas de rescate se imprimieron en varios supermercados de la cadena alrededor de las 20 hs del día viernes.

Resumen

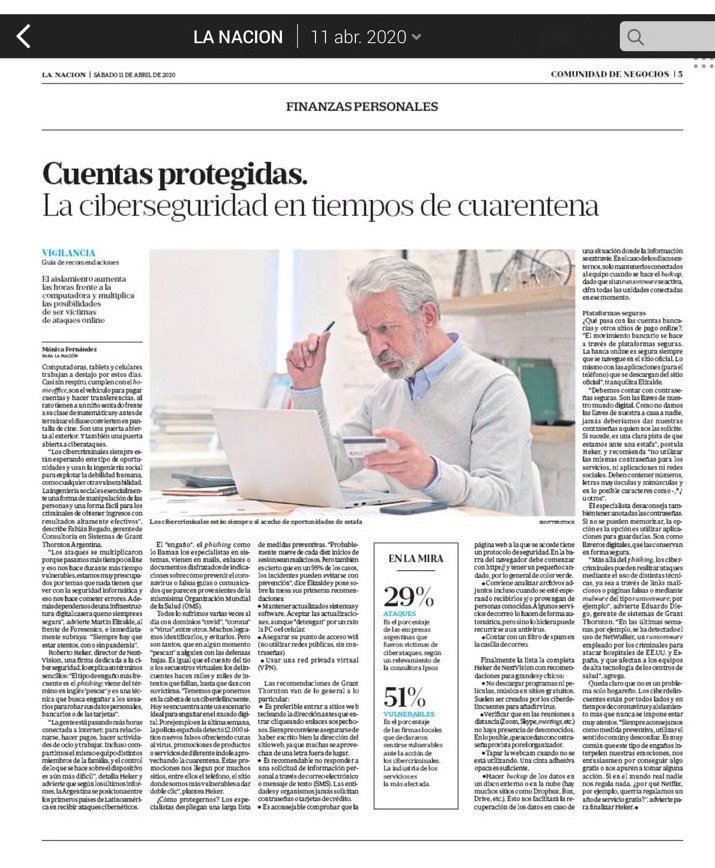

Egregor, una escisión del Ransom Sekhmet, ha estado activo desde mediados de septiembre de este año, y en este tiempo, ha estado vinculado a presuntos ataques contra organizaciones como GEFCO, Barnes & Noble y a las empresas de videojuegos Crytek y Ubisoft.

Egregor también se ha asociado con el modelo Ransomware-as-a-Service (RaaS), en el que los clientes pueden suscribirse para acceder al malware. Egregor mantiene al menos un dominio .onion y dos dominios web tradicionales, este utiliza una variedad de técnicas anti-ofuscación y empaquetamiento del payload para evitar su análisis. Se considera que la funcionalidad del ransomware es similar a la de Sekhmet. «En una de las etapas de ejecución, la carga útil de Egregor solo se puede descifrar si se proporciona la clave correcta a través de la línea de comando, lo que significa que el archivo no se puede analizar, ya sea manualmente o usando una sandbox».

El ransomware Egregor suele ser distribuido por los delincuentes después de una violación de la red corporativa. La muestra de malware es un archivo DLL que debe iniciarse con la contraseña correcta proporcionada como argumento de línea de comando. La DLL generalmente se descarga de Internet. En ocasiones, los dominios utilizados para difundirlo explotan nombres o palabras utilizadas en la industria de la víctima.

Egregor es probablemente la familia de ransomware más agresiva en términos de negociación con las víctimas. Solo da 72 hs para contactar al actor de la amenaza. De lo contrario, los datos de la víctima se procesan para su publicación. El pago del ransomware se negocia y acuerda a través de un chat especial asignado a cada víctima y el pago se recibe en BTC.

Impacto

Según muestras de notas de rescate, una vez que una víctima ha sido infectada y sus archivos cifrados, los operadores exigen que establezcan contacto a través de Tor o un sitio web dedicado para organizar el pago. Además, la nota amenaza con que si no se paga un rescate en tres días, los datos robados se harán públicos.

Soluciones

Por ahora se está recomendando bloquear las siguientes IP relacionadas al ataque a la empresa de retail:

C&C

- 185.82.126.8

IPs

- 185.238.0[.]233

- 45.153.242[.]129

- 91.199. 212[.]52

- 217.8.117[.]147

Dominios principales

www.egregor[eliminado].*

egregor[eliminado]*.onion

*egregor.top

sekhmet*.*

Otros dominios

- ozcsgqmpjwromp[.]com

- wsjlbbqemr23[.]com

- xjkwkzdyfcabhr[.]com

- fvkmmwlzvsqdod[.]com

- dmvbdfblevxvx[.]com

- tczzzlwpss[.]com

- txvzmlfzlklhtf[.]com

- xtngmptkcqk[.]biz

- ihvxmjmdvbn[.]biz

- qukqkdcjriz[.]ws

- mtafdrvjmif[.]com

- kcijbcqvdfv[.]org

- tnlttlmxuhc[.]com

- txmxffytum[.]biz

- vjzwvzjmoc[.]com

- ktmjqztagkm[.]org

- saalzvhzgkk[.]cc

- bvhtxgzwob[.]cc

- vrfgwwcesy[.]org

- uozwtmgpogg[.]info

- qammsjskgkm[.]cc

- jfbmnpxgpi[.]ws

- hvwvrxpinnv[.]cn

- mshrgnslzmqobm[.]com

- twcdkhmttfeipv[.]com

Soporte

Contá con NextVIsion !

Si tenés contrato de soporte activo , envianos un mail a:

soporte@nextvision.com

Caso contrario podes contactar a nuestro equipo comercial a info@nextvision.com