Los procesos de transformación digital que estamos viviendo en las diferentes áreas de nuestras organizaciones, sumados a la masificación de nuevas tecnologías como el Internet de las Cosas, han hecho que la seguridad de los datos y de la información se conviertan en un tema crítico y prioritario para la gestión del riesgo de una compañía. ¿Has pensado en la posibilidad de verte afectado por una amenaza que entró a tu red a través del smartwatch de un empleado que se conectó al wifi de tu empresa?

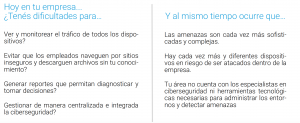

De ahí la importancia de generar conciencia entre todos los colaboradores sobre las medidas de seguridad básica que deben seguirse para conservar la privacidad y la seguridad de la información de tu empresa (y de ellos mismos) en los cambiantes entornos digitales. Pero esto no es suficiente, también es necesario contar con un equipo experto que esté a la vanguardia de las nuevas amenazas -que se reinventan a diario- y con las diferentes soluciones que se van desarrollado para responder oportuna y efectivamente a ellas.

Dado el costo financiero que significa para una compañía el ser víctima de un ataque cibernético (además del reputacional, que no debe dejarse de lado), las organizaciones están invirtiendo cada vez más en tecnología de ciberseguridad con el fin de proteger su marca, el capital intelectual y la información de los clientes, con estrategias que integran: la tecnología + los procesos + las personas.

Así lo confirma el Informe State of Cybersecurity 2018: Workforce Development, de ISACA, en el cual el 64% de las 2.366 personas encuestadas en los cinco continentes, asegura que el presupuesto dedicado a seguridad incrementará en su empresa durante 2018. De este porcentaje, el 11% asegura que aumentará significativamente y el 53% dice que incrementará un poco.

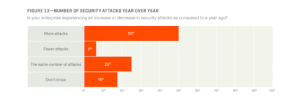

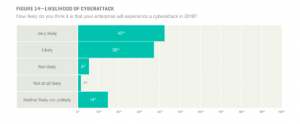

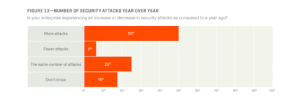

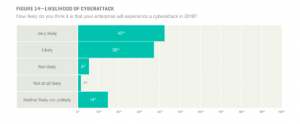

Esto evidentemente está relacionado con el aumento en el número de ciberataques que se registra año tras año y en las expectativas que el personal de seguridad tiene sobre ello, como podemos ver en las siguientes gráficas, tomadas del citado informe de ISACA:

Comparando con el año anterior, ¿tu empresa presenta un aumento o decrecimiento en los ataques de seguridad? El 50% responde que ha recibido más ataques, el 6% menos ataques, el 25% el mismo número de ataques y 18% no sabe la respuesta.

¿Qué tan probable es que tu empresa experimente un ciberataque en 2018?El 42% cree que es muy probable, el 38% cree que es probable, el 5% no cree que ocurra, el 1% no lo ve probable y el 14% no lo ve probable ni improbable.

En este contexto, consideramos pertinente compartir con vos algunas buenas prácticas que tu empresa debería seguir para proteger la privacidad de la información y datos en los diferentes entornos y activos digitales:

- Definir una estrategia de seguridad y ciberseguridad a nivel corporativo, que sea revisada con periodicidad.

- Tener un inventario y monitorear todos los activos digitales (incluyendo ambientes no productivos), identificando puntos débiles para bloquear cualquier posible puerta de acceso a tu información para los hackers.

- Crear controles de acceso para todos los usuarios, con perfiles que limiten el acceso a aplicativos y sistemas para reducir la exposición de datos sensibles.

- Usar tecnologías antimalware de última generación, que protejan los diversos entornos de software y hardware de la compañía.

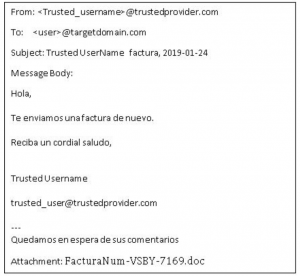

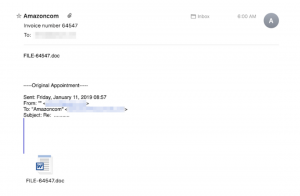

- Formar a todos los empleados en las mejores prácticas de seguridad tanto para su vida personal como para la empresa (contraseñas seguras, correos sospechosos, cuidado con las apps que descargan, etc).

- Definir los criterios de seguridad que se deben exigir a proveedores y terceros.

- Crear un marco de contingencia en caso de sufrir algún ataque o vulneración.

- Mantenerse al día en los posibles cambios que surjan en la legislación con referencia a protección de datos, información y ciberseguridad.

- Monitorear, analizar y evaluar las nuevas amenazas a nivel mundial.

- Implementar técnicas de enmascaramiento de datos (data masking).

Tal vez te interese:

>Todo sobre Fuga de Información y Clasificación de Datos

Esto sin olvidar que es imprescindible contar con un Plan Integral de Seguridad (como instrumento de la Estrategia de Seguridad Corporativa). En este se debe incluir el inventario y entendimiento de qué tipo de información se está recopilando a través de cuáles canales, cuáles son los datos que ameritan tratamiento especial, bajo qué lineamientos internos y marcos legales deberá ser tratada cada categoría de información, etc.

Una vez tengamos esto mapeado, debemos definir los procedimientos que nos permitan cumplir con las políticas internas y normativas externas para el manejo de datos, explicando qué medidas se adoptarán para cumplir con cada una de ellas y deben plantearse protocolos a seguir en caso de identificarse una amenaza que pueda vulnerar esta seguridad, así como qué hacer si la empresa resulta víctima de un ataque.

Es importante tener en cuenta la comunicación interna durante los diferentes procesos: que todos los empleados (no solo las áreas de TI y seguridad) conozcan que existe este Plan Integral, que sepan cuál es su rol frente al mismo y cómo identificar-actuar ante alguna sospecha de ataque. Para esto es necesario hacer refuerzos comunicacionales en los medios internos y brindar capacitación a los empleados en esta materia de forma periódica para así promover la protección y defensa de la información, así como el cumplimiento de las políticas de privacidad y protección de datos, que cada vez son más exigentes.

Por último, cabe mencionar que deben programarse auditorías regulares que permitan medir el cumplimiento y la eficacia de este plan y sus acciones.

>Servicios Administrados de Seguridad: Una opción para incrementar la productividad y reducir los costos

Parece obvio, pero no todos tienen por qué saberlo

Tal vez tu empresa va un paso adelante y ya todos los empleados participan en programas de formación que refuercen los conocimientos relacionados con la estrategia de seguridad, puede que ya todos conozcan estos términos que, a pesar de parecer muy técnicos, pueden estar presentes en nuestras vidas digitales.

Pero si no es tu caso, te compartimos algunos de esos conceptos que todos debemos conocer, independientemente de si estamos vinculados directamente con áreas de seguridad y TI:

Firewall

Es un software o hardware que bloquea el acceso de usuarios no autorizados a tu red, sirviendo como mecanismo de defensa ante la interceptación de datos y el malware.

Encriptación

Es indispensable para cualquier empresa que utilice la nube, ya que protege los datos y archivos que viajan a través de la web, así como aquellos que se almacenan en servidores, bases de datos y computadoras.

Esta hace que los datos sean ilegibles para usuarios no autorizados, protegiéndolos de posibles hackers.

>Todo sobre encriptación de datos para empresas

Sistemas de detección de Intrusos de Red (IDS)

Estos sistemas monitorean el tráfico de la red para identificar y alertar comportamientos anómalos que deban ser revisados por los administradores.

Cabe acotar que este sistema debe ser complementado con un plan de respuesta rápida ante posibles vulneraciones.

Monitoreo de vulnerabilidades

Existe software que permite analizar las vulnerabilidades de las computadoras, redes o infraestructuras que permiten detectar, alertar y reaccionar ante posibles ataques, complementando el trabajo de los analistas de seguridad de datos.

Detección de amenazas en punto final

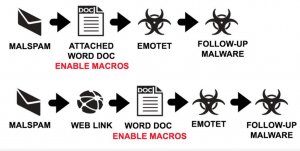

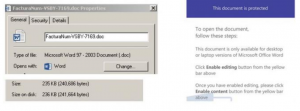

Para prevenir ataques de ransomware (programa maligno que restringe el acceso a nuestros datos a cambio de un rescate) es necesario contar con software antivirus actualizado, el último sistema operativo y copias de seguridad de datos en la nube así como en un dispositivo local. También es necesario contar con software anti malware y anti spyware, adware o virus troyanos.

>Todo lo que tenés que saber sobre Ransomware

Con todo lo anterior, vemos que es indispensable contar con soluciones y aliados que acompañen a tu empresa en predecir, prevenir, detectar y responder rápidamente ante ciberamenazas que puedan poner en riesgo la seguridad y privacidad de tu información en el mundo digital.

En NextVision contamos con diferentes soluciones y servicios para ayudar a nuestros clientes a mejorar sus procesos de seguridad y que así gestionen eficazmente los diferentes riesgos, ofreciendo visibilidad, control y atención ante estas posibles amenazas.

Conocé más sobre nuestra propuesta haciendo clic aquí.

Un servicio modular y competitivo para prevenir, detectar y mitigar amenazas de ciberseguridad en todo tipo de organizaciones, respaldado por tecnologías líderes y un equipo de expertos de NextVision.

Un servicio modular y competitivo para prevenir, detectar y mitigar amenazas de ciberseguridad en todo tipo de organizaciones, respaldado por tecnologías líderes y un equipo de expertos de NextVision.