El troyano Emotet evoluciona

Todo sobre Ciberseguridad

NextVision

0

Última actualización | 22 de abril de 2019

Emotet, reconocido originalmente como el gran “troyano bancario” viene evolucionando en los últimos años y hasta convirtiéndose en un distribuidor de amenazas.

Se han detectado numerosas campañas de phishing que entregan variantes de Emotet y también se lo ha relacionado con infecciones de ransomware Ryuk dirigidas a gran escala.

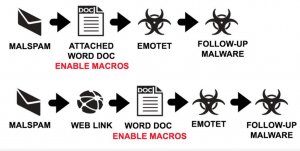

Emotet se distribuye de dos maneras: a través de correos electrónicos que han adjuntado documentos de Microsoft Word con macros maliciosos y a través de correos electrónicos con enlaces maliciosos. Si un usuario abre el archivo adjunto y habilita macros, o sigue el enlace, puede resultar en la descarga y ejecución de la carga útil de Emotet en su sistema.

Ahora ha ganado también la capacidad de verificar si la IP infectada desde donde se envía el correo electrónico malicioso ya se encuentra en una lista de correo no deseado, lo que les permite enviar más correos electrónicos a las bandejas de entrada sin ser rechazados.

Ejemplos:

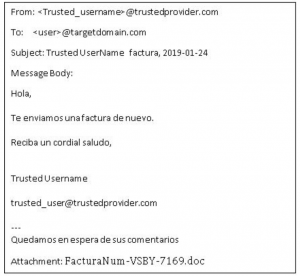

A) Durante la tercera semana de enero de 2019, muchos usuarios en Latinoamérica recibieron un correo electrónico como el que figura a continuación.

Este es un comportamiento muy conocido de Emotet. El malware utiliza técnicas de ingeniería social estándar e incluye el nombre de la persona cuya cuenta de correo electrónico se ha comprometido para que no parezca un mail no deseado.

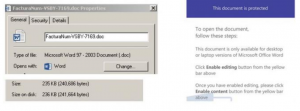

El adjunto infectado:

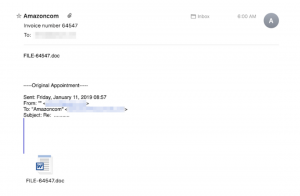

B) Mail Malicioso usando a Amazon como remitente

Conclusión y Recomendaciones:

El troyano Emotet es una amenaza altamente automatizada, que está en pleno desarrollo y tiene blancos en determinados territorios. Su pequeño tamaño, los mecanismos de autopropagación usados y su arquitectura modular hacen que Emotet sea un arma muy efectiva en manos de los ciberdelincuentes.

Sin embargo, este troyano originariamente bancario no usa tecnologías que sean fundamentalmente nuevas y por lo tanto, siguiendo adecuadas recomendaciones, podemos proteger nuestra empresa. Qué te sugerimos:

- Bloquear macros en documentos de Office.

- Considerar bloquear el intercambio de archivos a través de la red.

- Mantener la suite de MS Office al día con los parches de seguridad.

- Si aún no fue realizada, crear una política para los correos sospechosos y notificarlos al depto de ciberseguridad/TI.

- Mantener al día la actualización de los sistemas operativos, antimalware y aplicaciones.

- Actualizar contraseñas: Nadie de tu red LAN debería tener como password algunas de las siguientes passwords utilizados por la botnet de #Emotet para desplegarse en otros equipos a través de SMB.

- Restringir permisos de los usuarios para instalar y ejecutar aplicaciones de malware. No agregar usuarios al grupo de administradores locales a menos que sea necesario.

- Contar con un software que nos permita realizar un análisis de comportamiento y configurar políticas de restricciones sobre carpetas, archivos y procesos.

- Contar con un sandbox en la nube, inteligencia artificial avanzada y listas negras, todo esto administrado desde un mismo entorno para poder contener, investigar y remediar todas las amenazas en los diferentes dispositivos con la mayor rapidez posible.

- Concientizar y capacitar de manera continua a los colaboradores de la empresa para crear una cultura cibersegura.

Si en tu empresa necesitás asesoramiento o consultoría para prevenir y detectar este tipo de ataques, no dudes en contactarte con nuestro equipo de expertos. Contamos con soluciones tecnológicas para prevenir, actuar y remediar amenazas. Además, disponemos de servicios de awareness para concientizar a los usuarios de tu organización. Escribinos a info@nextvision.com para más información.

Fuentes Consultadas:

-

- Equipo de consultores de tecnología de NextVision

Comments are closed.