De Ursnift a Emotet: colaboraciones peligrosas que crean malware más potente

NextVision

0

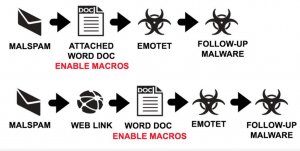

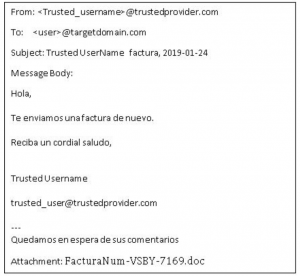

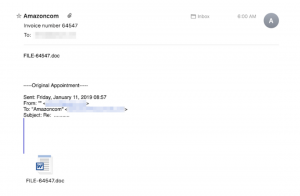

En estos últimos meses hablar de troyano bancario es hablar de Emotet. No es sorpresa que esto sea así, ya que la campaña utilizada por este malware es muy agresiva y la mayoría de los bancos, por no decir todos, han recibido un correo malicioso con un documento Office adjunto.

Pero hay otro troyano bancario que inició sus actividades en el año 2009 llamado Ursnif, también conocido como Gozi, que comparte el método de propagación con Emotet, es decir, ambos utilizan documentos de Office o el correo electrónico, y ejecutan un payload que descarga otras amenazas (Emotet: Dridex – GootKit – ZeuzPanda – IceID – TrickBot – BitPaymer y Ursnif-Gozi: GandCrab – Dridex).

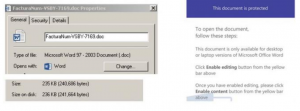

Las técnicas de propagación e infección utilizadas por Ursnif han evolucionado hasta llegar a las utilizadas hoy en día por Emotet; hablamos de técnicas Fileless, conocidas como LoL (Living of the Land), en las que el atacante se mueve de manera sigilosa utilizando herramientas que ya tenemos en el equipo y por lo tanto no levantan sospechas, como documentos de Word, Excel, cmd, powershell y msiexec, con los que intentan infectar nuestros equipos.

Similitudes y Diferencias

Un análisis más profundo de ambas amenazas nos muestra que las dos comparten el mismo payload, llevándonos a la conclusión de que quizás hay un grupo común detrás de estas amenazas. Esta teoría toma más fuerza debido a que los responsables de Ursnif fueron apresados en el año 2015, y la primera muestra de Emotet ha sido vista en el año 2014, ya utilizando las llamadas técnicas fileless y mostrando una evolución del malware.

Estas colaboraciones son peligrosas porque se crea malware más potente, persistente, y nos demuestra que los grupos criminales trabajan activamente, ya sea colaborando o distribuyendo las mismas herramientas propicias para el desarrollo de amenazas a diferentes actores.

Hay pequeñas diferencias. Por ejemplo, Ursnif no deja rastros en el sistema, sin embargo, Emotet deja un archivo .lnk en el equipo para ejecutarse cada vez que inicia Windows, además de algún rastro de información en el registro, lugar que no es revisado habitualmente por ningún usuario.

Otra diferencia es que el método de ofuscación no es igual, señal de que el grupo desarrollador no es el mismo en sí.

Vemos entonces cómo ambas amenazas comparten un mismo vector de infección: el correo electrónico. Una protección para el mail trabajando en conjunto con un sandbox, nos ayudaría en principio a mitigar estas amenazas, ya que tendríamos un lugar en dónde explotar los adjuntos maliciosos para que muestren su carga y así poder extraerlos de los correos electrónicos. Esta solución también requiere trabajar sobre los links embebidos en el cuerpo del mensaje, abriendo sitios en modo seguro.

Recordemos que además la protección de los equipos es muy importante. Por ello debemos contar con un software que nos permita realizar un análisis de comportamiento y configurar políticas de restricciones sobre carpetas, archivos y procesos.

También a nivel corporativo hay que revisar la posibilidad de contar con un sandbox en la nube, inteligencia artificial avanzada y listas negras, todo esto administrado desde un mismo entorno para poder contener, investigar y remediar todas las amenazas en los diferentes dispositivos con la mayor rapidez posible.

Conocé todas las recomendaciones haciendo clic acá.

Porque ante la mutación, colaboración e incremento de las ciberamenazas, debemos estar preparados para prevenir, actuar y remediar. En NextVision contamos con soluciones para proteger y acompañar a tu empresa en estas fases. Contactanos!