CVE: Vulnerabilidades Septiembre 2023

Alertas de Seguridad

NextVision

0

CVE: Vulnerabilidades Septiembre 2023

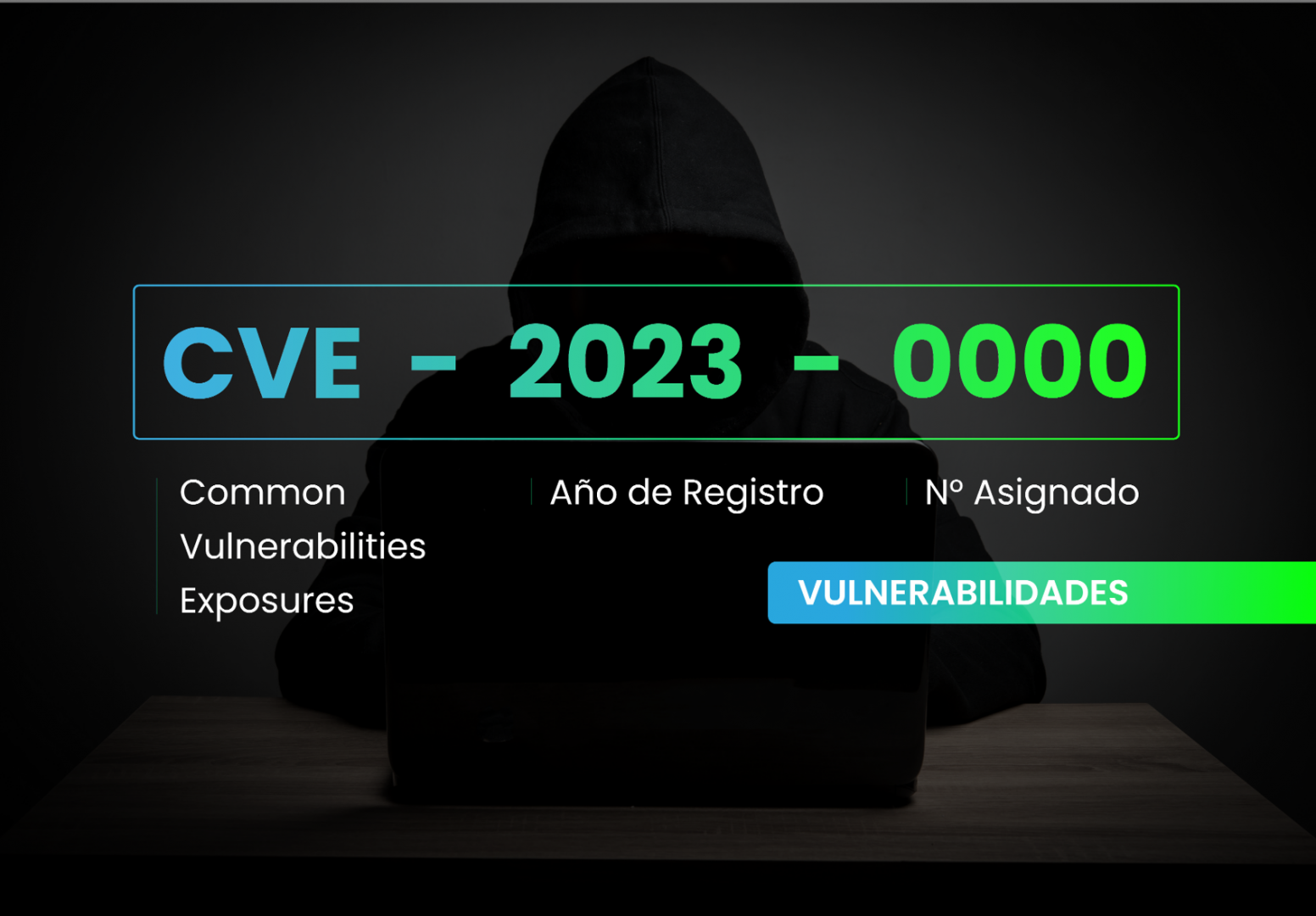

Con el objetivo de contribuir en la construcción de un mundo ciberseguro, publicamos diariamente las últimas vulnerabilidades de seguridad. En orden a las publicaciones oficiales, empleamos la nomenclatura estándar, establecida por CVE para la identificación de cada brecha, a fin de facilitar el intercambio de información entre las diferentes fuentes.

En esta sección encontrarás el número de identificación de referencia de cada vulnerabilidad (CVE-ID), su descripción, impacto, causas, productos afectados, valoración y consecuencias. Además, su gravedad es referenciada por el color asignado, siendo estos: Crítico, Alto, Medio y Bajo.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 28/09/2023

• ACTUALIZACIÓN: 02/10/2023

• RESUMEN: La vulnerabilidad existe debido al desbordamiento del búfer de pila en la codificación vp8 en libvpx en Google Chrome antes de 117.0.5938.132 y libvpx 1.13.1.

• PRODUCTO AFECTADO: Google Chrome antes de 117.0.5938.132 libvpx 1.13.1.

• CAUSAS: Out-of-bounds Write

• CONSECUENCIAS: Un atacante remoto podria explotar potencialmente la corrupción de pila a través de una página HTML diseñada.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda aplicar las actualizaciones correspondientes

• REFERENCIAS:

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 27/09/2023

• ACTUALIZACIÓN: 27/09/2023

• RESUMEN: La vulnerabilidad existe dentro del servicio smtp, que escucha en el puerto TCP 25 de forma predeterminada. El problema es el resultado de la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede resultar en una escritura más allá del final de un búfer.

• PRODUCTO AFECTADO: Exim anterior a 4.96.1

• CAUSAS: Out-of-bounds Write

• CONSECUENCIAS: Un atacante remoto podria ejecutar código arbitrario en las instalaciones afectadas de Exim. No se requiere autenticación para explotar esta vulnerabilidad.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda seguir las recomendaciones del fabricante.

• REFERENCIAS:

- Publicación en página oficial.

• CVES RELACIONADOS: CVE-2023-41992 - CVE-2023-41993

• FECHA DIVULGACIÓN: 21/09/2023

• ACTUALIZACIÓN: 27/09/2023

• RESUMEN: La vulnerabilidad existe debido a la verificación incorrecta de la firma criptográfica dentro del componente de seguridad.

• PRODUCTO AFECTADO: macOS Ventura 13.6. - iOS 16.7. -iPadOS 16.7

• CAUSAS: Improper Certificate Validation

• CONSECUENCIAS: Un atacante remoto podria crear una aplicación especialmente diseñada que puede eludir el proceso de validación de firmas, engañar a la víctima para que la instale y comprometer el sistema afectado.

• IMPACTO: Un atacante remoto puede engañar a la víctima para que abra un archivo especialmente diseñado y ejecute código arbitrario en el sistema.

- Confidencialidad: None

- Integridad: Alto

- Disponibilidad: None

• MITIGACIÓN: Apple recomienda aplicar las actualizaciones correspondientes.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 18/01/2023

• ACTUALIZACIÓN: 11/09/2023

• RESUMEN: La vulnerabilidad existe debido a un error no especificado en el Apache Santuario, que afecta a los productos Zoho ManageEngine, cuando SAML SSO está habilitado.

• PRODUCTO AFECTADO: ManageEngine Access Manager Plus: 4.1 4100 - 4.3 4307 Vulnerability Manager Plus: antes del 10.1.2220.18 Monitoreo y gestión remotos (RMM): antes de 10.1.41 Zoho ManageEngine Remote Access Plus: antes del 10.1.2228.11 Patch Manager Plus: antes del 10.1.2220.18 Administrador de contraseñas Pro: antes de 12124 PAM 360: antes del 5713 Implementador del sistema operativo: antes de 1.1.2243.1 Key Manager Plus: antes del 6401 DLP de punto final: antes de 10.1.2137.6 Endpoint Central MSP: antes del 10.1.2228.1 Endpoint Central: antes del 10.1.2228.11 Device Control Plus: antes del 10.1.2220.1 ManageEngine Browser Security Plus: antes del 11.1.2238.6 ManageEngine Application Control Plus: antes del 10.1.2220.18 ManageEngine Analytics Plus: antes de 5150 Zoho ManageEngine ADManager Plus: antes del 7162 Zoho ManageEngine Active Directory 360: antes del 4310 ManageEngine AssetExplorer: antes de 6983 Zoho ManageEngine ServiceDesk Plus MSP: antes de 13001 Zoho ManageEngine SupportCenter Plus: antes del 11026 Zoho ManageEngine ADAudit Plus: antes de 7081 Zoho ManageEngine ADSelfService Plus: antes del 6211 Zoho ManageEngine ServiceDesk Plus: antes de 14.0 14004

• CAUSAS:Improper input validation

• CONSECUENCIAS: Un atacante remoto no autenticado podria eludir el proceso de autenticación y comprometer el sistema afectado.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda seguir las recomendaciones del fabricante.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: CVE-2023-40036 CVE-2023-40164 CVE-2023-40166

• FECHA DIVULGACIÓN: 08/09/2023

• ACTUALIZACIÓN: 22/09/2023

• RESUMEN: La vulnerabilidad existe debido a un error de límite dentro de la función Utf8_16_Read::convert() en UniConversion.cxx.

• PRODUCTO AFECTADO: Notepad++: 7 - 8.5.6

• CAUSAS: Heap-based Buffer Overflow

• CONSECUENCIAS: Un atacante remoto podria engañar a la víctima para que abra un archivo especialmente diseñado, active un desbordamiento de búfer basado en el montón y ejecute código arbitrario en el sistema de destino.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda aplicar los parches correspondientes.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

La Ciberseguridad la Hacemos Juntos

Si has detectado que alguna de estas fallas de seguridad o vulnerabilidades te afecta, no olvides implementar las recomendaciones de mitigación.

En caso de dudas o consultas sobre las CVE: Vulnerabilidades Septiembre 2023, comunícate con nuestro equipo enviándonos tus comentarios aquí.

Comments are closed.