CVE: Vulnerabilidades Mayo 2023

Alertas de Seguridad

NextVision

0

CVE: Vulnerabilidades Mayo 2023

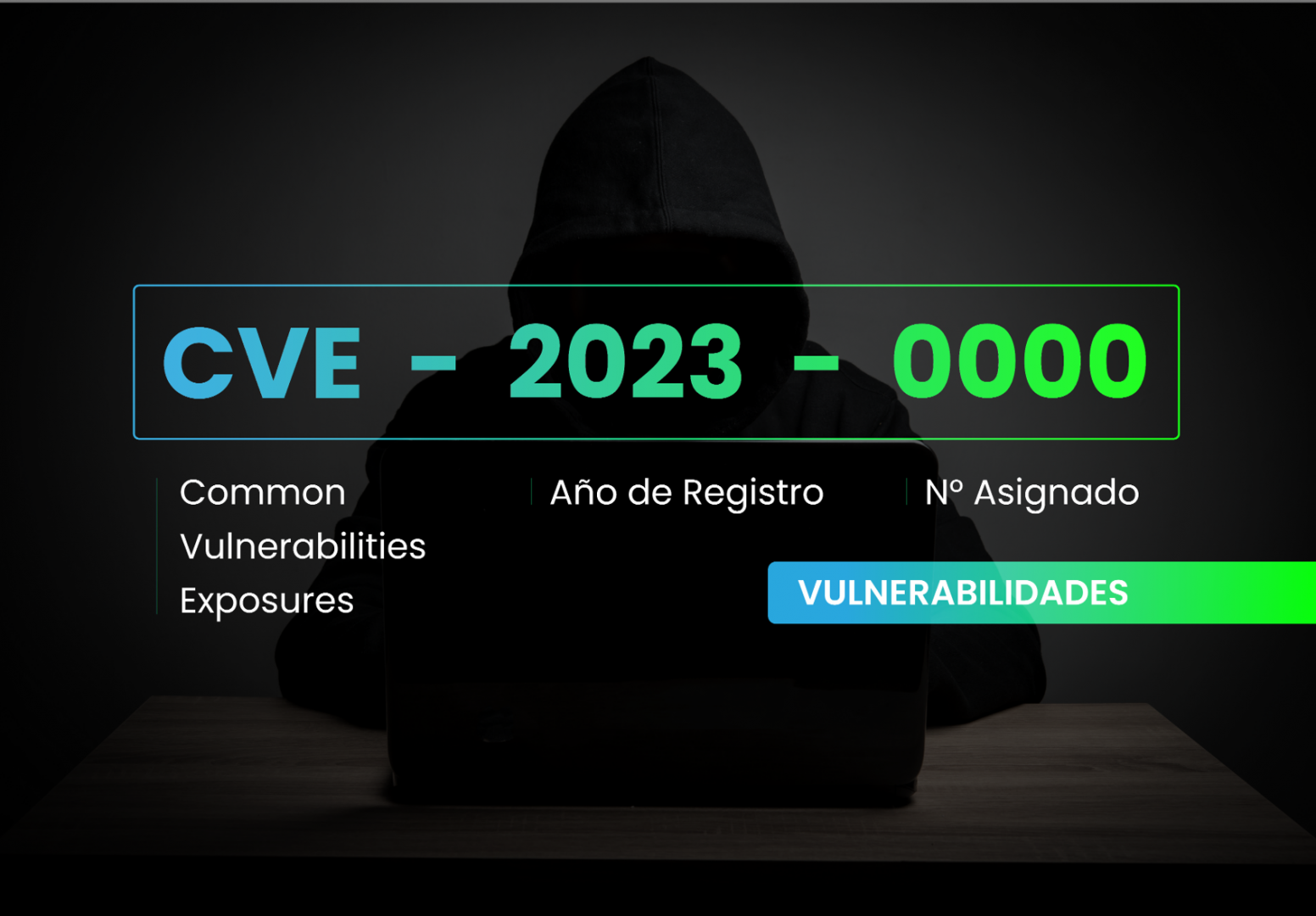

Con el objetivo de contribuir en la construcción de un mundo ciberseguro, publicamos diariamente las últimas vulnerabilidades de seguridad. En orden a las publicaciones oficiales, empleamos la nomenclatura estándar, establecida por CVE para la identificación de cada brecha, a fin de facilitar el intercambio de información entre las diferentes fuentes.

En esta sección encontrarás el número de identificación de referencia de cada vulnerabilidad (CVE-ID), su descripción, impacto, causas, productos afectados, valoración y consecuencias. Además, su gravedad es referenciada por el color asignado, siendo estos: Crítico, Alto, Medio y Bajo.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 09/05/2023

• ACTUALIZACIÓN: 16/05/2023

• RESUMEN: La vulnerabilidad existe debido a un error de límite dentro del controlador Win32k.

• PRODUCTO AFECTADO: Windows: 10 / Windows Server: 2008 - 2016

• CAUSAS: Memory Corruption

• CONSECUENCIAS: Un usuario local podria desencadenar la corrupción de la memoria y ejecutar código arbitrario con privilegios de SISTEMA. La misma está siendo explotada in the wild.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Microsoft recomienda aplicar las actualizaciones mas recientes.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 26/05/2023

• ACTUALIZACIÓN: 28/05/2023

• RESUMEN: La vulnerabilidad existe debido al error de validación de entrada cuando existe un archivo adjunto en un proyecto público anidado en al menos cinco grupos.

• PRODUCTO AFECTADO: Gitlab Community Edition: 16.0.0 - 16.0.0 / GitLab Enterprise Edition: 16.0.0 - 16.0.0

• CAUSAS: Improper Limitation of a Pathname to a Restricted Directory

• CONSECUENCIAS: Un atacante remoto podria leer archivos arbitrarios en el servidor.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Bajo

- Disponibilidad: Bajo

• MITIGACIÓN: Se recomienda que las instalaciones de GitLab que funcionan con 16.0.0 se actualicen de inmediato. GitLab.com ya está ejecutando la versión parcheada.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: CVE-2023-27351

• FECHA DIVULGACIÓN: 20/04/2023

• ACTUALIZACIÓN: 24/05/2023

• RESUMEN: La vulnerabilidad existe debido a restricciones de acceso inadecuadas dentro de la clase SetupCompleted.

• PRODUCTO AFECTADO: PaperCut NG: before 22.0.9 /PaperCut MF: before 22.0.9.

• CAUSAS: Improper Access Control.

• CONSECUENCIAS: Un atacante remoto no autenticado podria omitir el proceso de autenticación y ejecutar código arbitrario con privilegios SYSTEM.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda actualizar a la versión mas reciente.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 09/05/2023

• ACTUALIZACIÓN: 15/05/2023

• RESUMEN: La vulnerabilidad existe debido a la implementación incorrecta de la función de arranque seguro.

• PRODUCTO AFECTADO: Windows: 10 - 11 22H2 / Windows Server: 2008 - 2022 20H2

• CAUSAS: Security Features

• CONSECUENCIAS: Un atacante con acceso físico al sistema o un usuario local con derechos administrativos podria omitir Secure Boot.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Microsoft recomienda aplicar las actualizaciones mas recientes.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: CVE-2023-27364 / CVE-2023-27365 / CVE-2023-27366

• FECHA DIVULGACIÓN: 15/05/2023

• ACTUALIZACIÓN: 15/05/2023

• RESUMEN: La vulnerabilidad existe debido al manejo inadecuado del parámetro cPath en el método exportXFAData.

• PRODUCTO AFECTADO:Foxit PDF Reader for Windows: 10.0.0.35798 - 12.1.1.15289 - Foxit PDF Editor (formerly Foxit PhantomPDF): 10.0.0.35798 - 12.1.1.15289

• CAUSAS: External Control of File Name or Path

• CONSECUENCIAS: Un atacante remoto podria escribir un archivo arbitrario con extensión .hta en la carpeta Inicio y ejecutar código arbitrario después de un reinicio.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda actualizar para resolver la vulnerabilidad.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: CVE-2023-32409 / CVE-2023-32373

• FECHA DIVULGACIÓN: 22/05/2023

• ACTUALIZACIÓN: 22/05/2023

• RESUMEN: La vulnerabilidad existe debido a una condición límite en WebKit.

• PRODUCTO AFECTADO: macOS: 13.0 22A380 - 13.3.1a 22E772610a

• CAUSAS: Out-of-bounds read

• CONSECUENCIAS: Un atacante remoto podria engañar a la víctima para que visite una página web especialmente diseñada, desencadenar un error de lectura fuera de límites y leer el contenido de la memoria en el sistema.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Apple recomienda actualizar a la version mas reciente.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 15/05/2023

• ACTUALIZACIÓN: 26/05/2023

• RESUMEN: La vulnerabilidad existe debido a la forma en que KeePass almacena datos en la memoria.

• PRODUCTO AFECTADO: KeePass: 2.00 - 2.53.1

• CAUSAS: Cleartext Transmission of Sensitive Information

• CONSECUENCIAS: Un usuario local o una aplicación maliciosa puede extraer la contraseña maestra de un volcado de proceso, intercambiar archivos ( pagefile.sys ), archivo de hibernación ( hiberfil.sys ) o volcado RAM de todo el sistema.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda aplicar las actualizaciones disponibles.

• REFERENCIAS:

- Publicación en página oficial.

• CVES RELACIONADOS: CVE-2023-20160 / CVE-2023-20161 / CVE-2023-20162

• FECHA DIVULGACIÓN: 17/05/2023

• ACTUALIZACIÓN: 26/05/2023

• RESUMEN: La vulnerabilidad existe debido a un error de límite al procesar las solicitudes enviadas a la interfaz web.

• PRODUCTO AFECTADO: Cisco Small Business 200 Series Smart Switches: All versions / Cisco Small Business 300 Series Managed Switches: All versions / Cisco Small Business 500 Series Stackable Managed Switches: All versions / Cisco 250 Series Smart Switches: before 2.5.9.16 / Cisco 350 Series Managed Switches: before 2.5.9.16 / Cisco 350X Series Stackable Managed Switches: before 2.5.9.16 / Cisco 550X Series Stackable Managed Switches: before 2.5.9.16

• CAUSAS: Buffer Overflow

• CONSECUENCIAS: Un atacante remoto no autenticado podria enviar una solicitud especialmente diseñada a la interfaz web, activar un desbordamiento de búfer basado en el montón y realizar un ataque de denegación de servicio ( DoS ).

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Cisco recomienda que se apliquen los parches mas recientes.

• REFERENCIAS:

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 10/05/2023

• ACTUALIZACIÓN: 17/05/2023

• RESUMEN: La vulnerabilidad existe debido a la desinfección insuficiente de los datos suministrados por el usuario.

• PRODUCTO AFECTADO: Advanced Custom Fields: 5.9.5 - 6.1.4 / Advanced Custom Fields Pro: before 6.1.5

• CAUSAS: Cross-site Scripting

• CONSECUENCIAS: Un atacante remoto podria engañar a la víctima para que siga un enlace especialmente diseñado y ejecute código HTML y de script arbitrario en el navegador del usuario en el contexto de un sitio web vulnerable.

• IMPACTO:

- Confidencialidad: Bajo

- Integridad: Bajo

- Disponibilidad: None

• MITIGACIÓN: Se debe aplicar los parches correspondientes del sitio web del proveedor.

• REFERENCIAS:

- Publicación en página oficial.

La Ciberseguridad la Hacemos Juntos

Si has detectado que alguna de estas fallas de seguridad o vulnerabilidades te afecta, no olvides implementar las recomendaciones de mitigación.

En caso de dudas o consultas sobre las CVE: Vulnerabilidades Mayo 2023, comunícate con nuestro equipo enviándonos tus comentarios aquí.

Comments are closed.