CVE: Vulnerabilidades Marzo 2023

Alertas de Seguridad

NextVision

0

CVE: Vulnerabilidades Marzo 2023

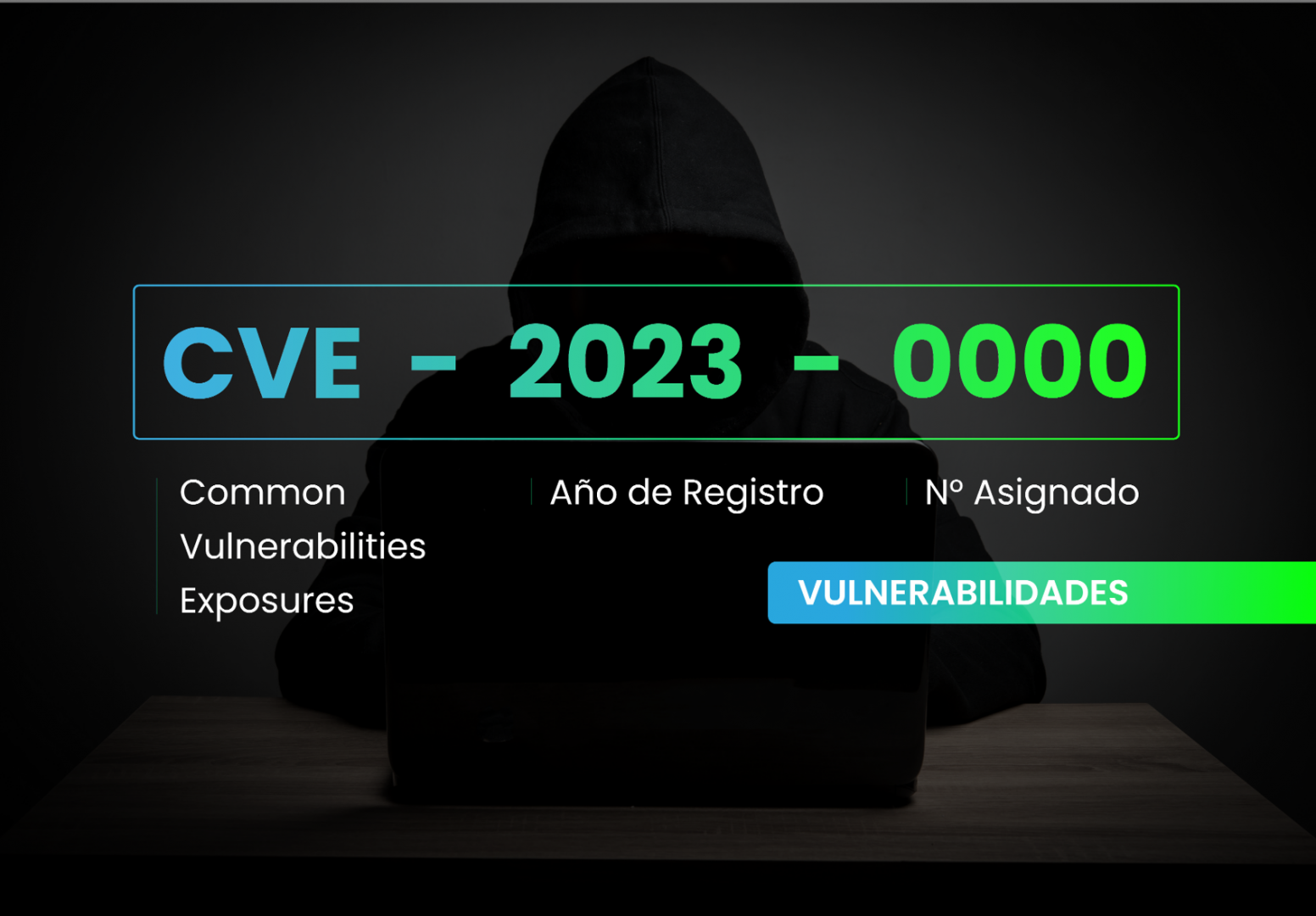

Con el objetivo de contribuir en la construcción de un mundo ciberseguro, publicamos diariamente las últimas vulnerabilidades de seguridad. En orden a las publicaciones oficiales, empleamos la nomenclatura estándar, establecida por CVE para la identificación de cada brecha, a fin de facilitar el intercambio de información entre las diferentes fuentes.

En esta sección encontrarás el número de identificación de referencia de cada vulnerabilidad (CVE-ID), su descripción, impacto, causas, productos afectados, valoración y consecuencias. Además, su gravedad es referenciada por el color asignado, siendo estos: Crítico, Alto, Medio y Bajo.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 23/01/2023

• ACTUALIZACIÓN: 08/02/2023

• RESUMEN: La vulnerabilidad de falsificación de solicitud del lado del servidor (SSRF) en la función de servicios web de los dispositivos Lexmark más nuevos.

• PRODUCTO AFECTADO: Los modelos afectados se detallan en el link de referencia.

• CAUSAS: Server-Side Request Forgery

• CONSECUENCIAS: Un atacante podría aprovechar esta vulnerabilidad para obtener la ejecución de código arbitrario en el dispositivo.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda actualizar a la versión mas reciente.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: CVE-2022-48310 - CVE-2022-4901

• FECHA DIVULGACIÓN: 01/03/2023

• ACTUALIZACIÓN: 08/03/2023

• RESUMEN: La vulnerabilidad existe debido a la validación insuficiente del origen de la solicitud HTTP.

• PRODUCTO AFECTADO:Cliente Sophos Connect: antes del 2.2.90

• CAUSAS: Cross-Site Request Forgery (CSRF)

• CONSECUENCIAS: Un atacante remoto podria engañar a la víctima para que visite una página web especialmente diseñada y recupere registros y archivos de soporte técnico.

• IMPACTO:

- Confidencialidad: Bajo

- Integridad: None

- Disponibilidad: None

• MITIGACIÓN: Sophos recomienda actualizar a la version mas reciente.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 01/03/2023

• ACTUALIZACIÓN: 08/03/2023

• RESUMEN: La vulnerabilidad existe debido a que la aplicación filtra el hash Net-NTLMv2.

• PRODUCTO AFECTADO:Microsoft Outlook: 2013 - 2021 - Microsoft Office: 365 - 2021

• CAUSAS: Exposure of Sensitive Information to an Unauthorized Actor

• CONSECUENCIAS: Un atacante remoto podria enviar un correo electrónico especialmente diseñado a la víctima y obtener el hash Net-NTLMv2 de la cuenta de Windows. La víctima no necesita abrir el correo electrónico, ya que la vulnerabilidad se activa automáticamente cuando el servidor de correo electrónico la recupera y procesa, p. antes de ver el correo electrónico en el panel de vista previa.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda actualizar a la version mas reciente.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 07/03/2023

• ACTUALIZACIÓN: 07/03/2023

• RESUMEN: La vulnerabilidad existe debido a un flujo insuficiente del búfer de almacenamiento dinámico en la interfaz administrativa.

• PRODUCTO AFECTADO:FortiOS: 6.0.0 - 6.0.16, 7.0.0 - 7.0.9, 7.2.0 - 7.2.3, 6.2.0 - 6.2.12, 6.4.0 - 6.4.11 - FortiProxy: 1.1.0 - 7.2.2

• CAUSAS: Buffer Underwrite

• CONSECUENCIAS: Un atacante remoto no autenticado podria enviar una solicitud especialmente diseñada a la interfaz web administrativa del dispositivo afectado, activar la corrupción de la memoria y ejecutar código arbitrario en el sistema.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Fortinet recomienda aplicar las actualizaciones correspondientes para cada version.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: CVE-2023-27899 CVE-2023-24998 CVE-2023-27900 CVE-2023-27901 CVE-2023-27902 CVE-2023-27903 CVE-2023-27904

• FECHA DIVULGACIÓN: 10/03/2023

• ACTUALIZACIÓN: 16/03/2023

• RESUMEN: La vulnerabilidad existe debido a la desinfección insuficiente de los datos suministrados por el usuario en el administrador de complementos.

• PRODUCTO AFECTADO:Jenkins: 2.263.2 - 2.393 - Jenkins LTS: 2.277.1 - 2.375.3

• CAUSAS: Cross Site Scripting (XSS)

• CONSECUENCIAS: Un atacante remoto podria inyectar y ejecutar HTML arbitrario y código de script en el navegador del usuario en el contexto de un sitio web vulnerable. La explotación exitosa de esta vulnerabilidad podria permitir que un atacante remoto robe información potencialmente sensible, cambie la apariencia de la página web, realice phishing y ataques de unidad por descarga.

• IMPACTO:

- Confidencialidad: Bajo

- Integridad: Bajo

- Disponibilidad: None

• MITIGACIÓN: Se recomienda actualizar a la versión mas reciente.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 14/02/2023

• ACTUALIZACIÓN: 25/03/2023

• RESUMEN: La vulnerabilidad existe debido a un error de límite al procesar archivos RTF.

• PRODUCTO AFECTADO:Microsoft Office: 365 - 2021 - Microsoft Word: antes de 16.0.16026.20200

• CAUSAS: Memory corruption

• CONSECUENCIAS: Un atacante remoto podria crear un documento RTF especialmente diseñado, engañar a la víctima para que lo abra, activar la corrupción de la memoria y ejecutar código arbitrario en el sistema de destino.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda actualizar a la versión mas reciente.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: CVE-2023-21841 CVE-2023-21838 CVE-2023-21837 CVE-2023-21842 CVE-2022-25647 CVE-2022-40153 CVE-2022-40150 CVE-2022-42920 CVE-2018-7489

• FECHA DIVULGACIÓN: 18/01/2023

• ACTUALIZACIÓN: 16/03/2023

• RESUMEN: La vulnerabilidad existe debido a la validación de entrada incorrecta dentro del componente Core en Oracle WebLogic Server.

• PRODUCTO AFECTADO:Servidor Oracle WebLogic: 12.2.1.3.0 - 14.1.1.0.0

• CAUSAS: Improper input validation

• CONSECUENCIAS: Un atacante remoto no autenticado podria explotar esta vulnerabilidad para obtener acceso a información confidencial.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: None

- Disponibilidad: None

• MITIGACIÓN: Se recomienda actualizar a la versión mas reciente.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

La Ciberseguridad la Hacemos Juntos

Si has detectado que alguna de estas fallas de seguridad o vulnerabilidades te afecta, no olvides implementar las recomendaciones de mitigación.

En caso de dudas o consultas sobre las CVE: Vulnerabilidades Marzo 2023, comunícate con nuestro equipo enviándonos tus comentarios aquí.

Comments are closed.