CVE: Vulnerabilidades Junio 2023

Alertas de Seguridad

NextVision

0

CVE: Vulnerabilidades Junio 2023

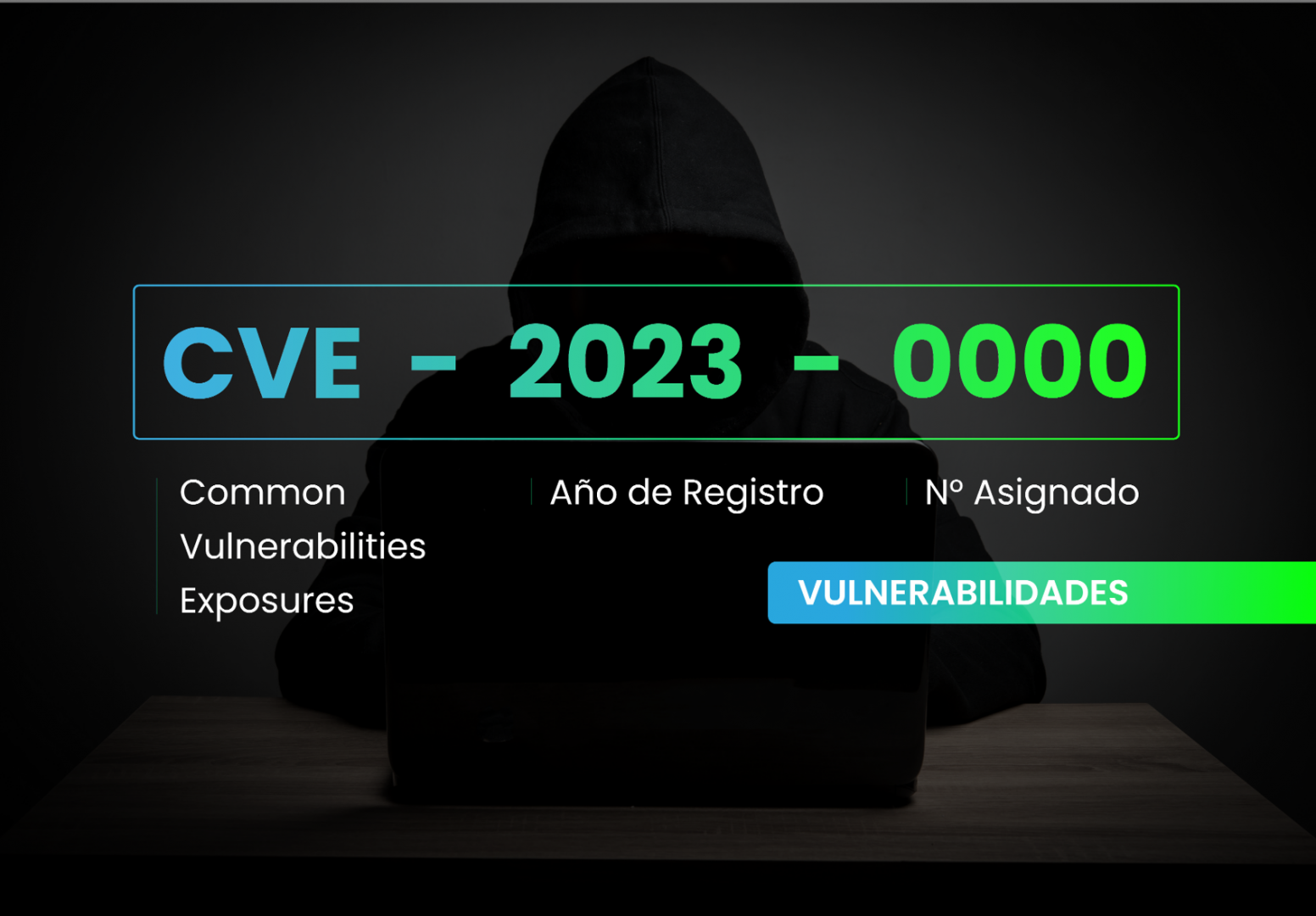

Con el objetivo de contribuir en la construcción de un mundo ciberseguro, publicamos diariamente las últimas vulnerabilidades de seguridad. En orden a las publicaciones oficiales, empleamos la nomenclatura estándar, establecida por CVE para la identificación de cada brecha, a fin de facilitar el intercambio de información entre las diferentes fuentes.

En esta sección encontrarás el número de identificación de referencia de cada vulnerabilidad (CVE-ID), su descripción, impacto, causas, productos afectados, valoración y consecuencias. Además, su gravedad es referenciada por el color asignado, siendo estos: Crítico, Alto, Medio y Bajo.

• CVES RELACIONADOS: CVE-2023-20893 CVE-2023-20894 CVE-2023-20895 CVE-2023-20896

• FECHA DIVULGACIÓN: 22/06/2023

• ACTUALIZACIÓN: 29/06/2023

• RESUMEN: La vulnerabilidad existe debido a un error de límite dentro de la implementación del protocolo DCERPC

• PRODUCTO AFECTADO: vCenter Server: 7.0 - 8.0c

• CAUSAS: Out-of-bounds Write

• CONSECUENCIAS: Un atacante remoto podria enviar paquetes especialmente diseñados al servidor, activar un desbordamiento de búfer basado en el montón y ejecutar código arbitrario en el sistema de destino.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda aplicar las actualizaciones enumeradas.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 13/06/2023

• ACTUALIZACIÓN: 22/06/2023

• RESUMEN: La vulnerabilidad existe debido a un error de límite dentro de la función SSL-VPN.

• PRODUCTO AFECTADO: FortiOS: 6.0.0 - 7.2.4 FortiProxy: 1.1.0 - 7.2.3 FortiOS-6K7K: 6.0.10 - 7.0.10

• CAUSAS: Out-of-bounds Write

• CONSECUENCIAS: Un atacante remoto no autenticado podria enviar solicitudes especialmente diseñadas a la interfaz SSL-VPN, activar un desbordamiento de búfer basado en el montón y ejecutar código arbitrario en el sistema de destino.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Fortinet recomienda aplicar las actualizaciones correspondientes para cada version.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: CVE-2023-32435

• FECHA DIVULGACIÓN: 23/06/2023

• ACTUALIZACIÓN: 30/06/2023

• RESUMEN: La vulnerabilidad existe debido a un desbordamiento entero dentro del núcleo del sistema operativo.

• PRODUCTO AFECTADO: Apple macOS before 12.6

• CAUSAS: Integer Overflow or Wraparound

• CONSECUENCIAS: A la aplicación local podria activar un desbordamiento entero y ejecutar un codigo arbitrario con privilegios de kernel.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Apple recomienda aplicar las actualizaciones correspondientes.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: CVE-2023-28702 - CVE-2022-46871- CVE-2018-1160- CVE-2022-26376

• FECHA DIVULGACIÓN: 02/06/2023

• ACTUALIZACIÓN: 09/06/2023

• RESUMEN: La vulnerabilidad existe debido a una función cgi específica de ASUS RT-AC86U de desbordamiento del búfer basada en la pila debido a una validación insuficiente para la longitud del encabezado del paquete de red.

• PRODUCTO AFECTADO: ASUS RT-AC86U 3.0.0.4.386.51255.

• CAUSAS: Out-of-bounds Write

• CONSECUENCIAS: Un atacante remoto con privilegios de administrador puede explotar esta vulnerabilidad para ejecutar comandos arbitrarios del sistema, interrumpir el sistema o finalizar el servicio.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda aplicar los parches correspondientes.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: CVE-2023-33142 - CVE-2023-33130 - CVE-2023-33132

• FECHA DIVULGACIÓN: 13/06/2023

• ACTUALIZACIÓN: 20/06/2023

• RESUMEN: La vulnerabilidad existe debido a un error dentro del método ValidateTokenIssuer.

• PRODUCTO AFECTADO: Microsoft SharePoint Server 2019

• CAUSAS: Improper Authentication

• CONSECUENCIAS: Un atacante remoto podria evitar el proceso de autenticación y obtener acceso no autorizado a la aplicación.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Microsoft recomienda aplicar las actualizaciones mas recientes.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 24/05/2023

• ACTUALIZACIÓN: 01/06/2023

• RESUMEN: La vulnerabilidad existe debido a la validación de entrada incorrecta al procesar archivos .tar.

• PRODUCTO AFECTADO: Barracuda Email Security Gateway desde 5.1.3.001 antes de 9.2.0.006.

• CAUSAS: Command Injection

• CONSECUENCIAS: Un atacante remoto no autenticado podria enviar un archivo especialmente diseñado al aparato y ejecutar comandos Perl arbitrarios en el sistema de destino.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Es recomendable aplicar las actualizaciones disponibles.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 02/06/2023

• ACTUALIZACIÓN: 23/06/2023

• RESUMEN: La vulnerabilidad existe debido a una desinfección insuficiente de los datos proporcionados por el usuario.

• PRODUCTO AFECTADO: MOVEit Transfer before 2021.0.6 (13.0.6), 2021.1.4 (13.1.4), 2022.0.4 (14.0.4), 2022.1.5 (14.1.5), and 2023.0.1 (15.0.1)

• CAUSAS: SQL Injection

• CONSECUENCIAS: Un atacante remoto puede enviar una solicitud especialmente diseñada a la aplicación afectada y ejecutar comandos SQL arbitrarios dentro de la base de datos de la aplicación. La explotación exitosa de esta vulnerabilidad podria permitir que un atacante remoto lea, elimine, modifique datos en la base de datos y obtenga un control completo sobre la aplicación afectada.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Para ayudar a prevenir la explotación exitosa de la vulnerabilidad SQLi mencionada en su entorno de transferencia MOVEit, lse recomienda aplicar las medidas de mitigación según los pasos que se detallan en el link de referencia.

• REFERENCIAS:

- Publicación en página oficial.

La Ciberseguridad la Hacemos Juntos

Si has detectado que alguna de estas fallas de seguridad o vulnerabilidades te afecta, no olvides implementar las recomendaciones de mitigación.

En caso de dudas o consultas sobre las CVE: Vulnerabilidades Junio 2023, comunícate con nuestro equipo enviándonos tus comentarios aquí.

Comments are closed.