CVE: Vulnerabilidades Julio 2023

Alertas de Seguridad

NextVision

0

CVE: Vulnerabilidades Julio 2023

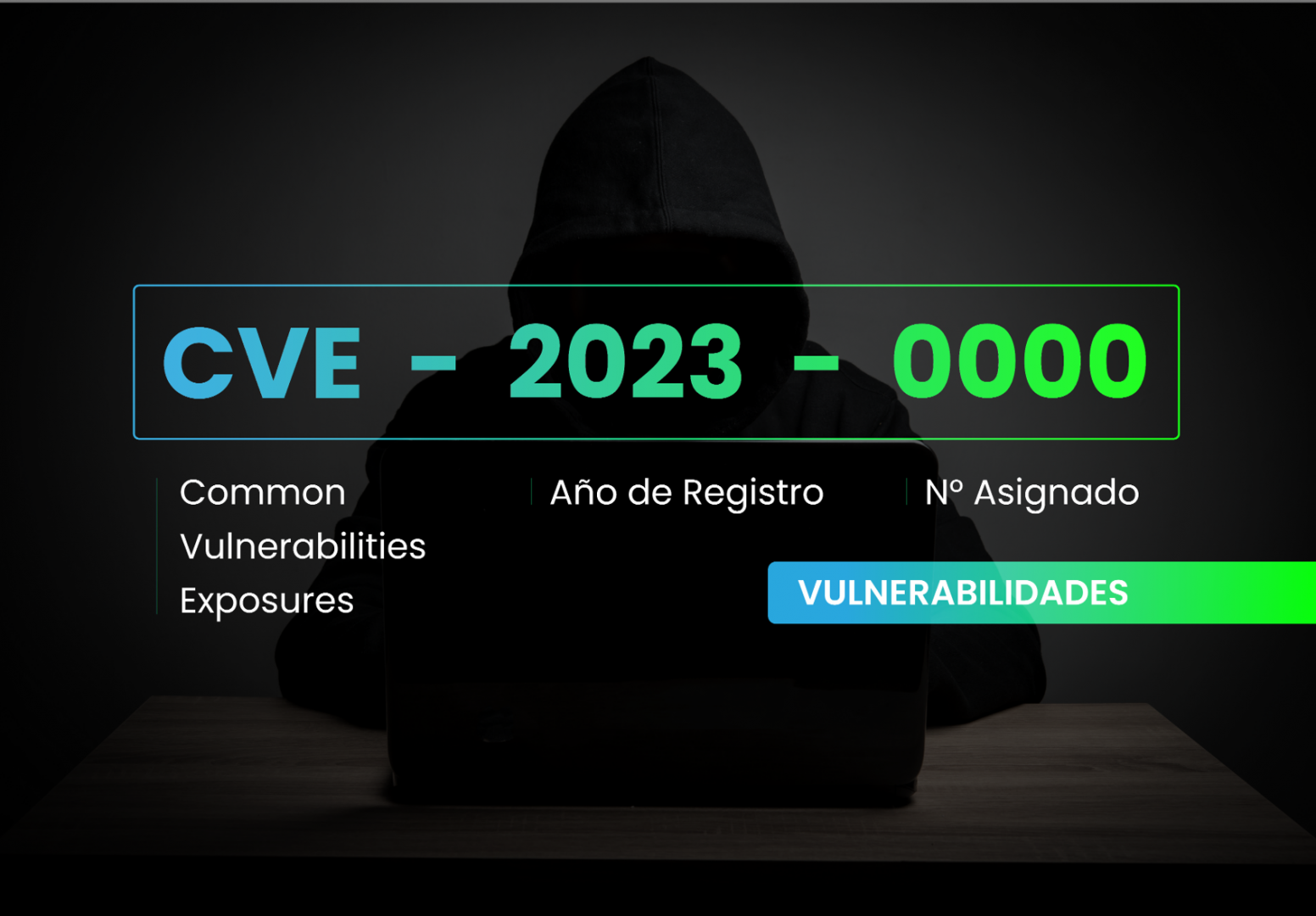

Con el objetivo de contribuir en la construcción de un mundo ciberseguro, publicamos diariamente las últimas vulnerabilidades de seguridad. En orden a las publicaciones oficiales, empleamos la nomenclatura estándar, establecida por CVE para la identificación de cada brecha, a fin de facilitar el intercambio de información entre las diferentes fuentes.

En esta sección encontrarás el número de identificación de referencia de cada vulnerabilidad (CVE-ID), su descripción, impacto, causas, productos afectados, valoración y consecuencias. Además, su gravedad es referenciada por el color asignado, siendo estos: Crítico, Alto, Medio y Bajo.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 04/07/2023

• ACTUALIZACIÓN: 14/07/2023

• RESUMEN: La vulnerabilidad existe debido a una autorización inadecuada dentro de la funcionalidad de registro.

• PRODUCTO AFECTADO: Ultimate Member – User Profile & Membership Plugin: 2.6.3 - 2.6.5

• CAUSAS: Improper Privilege Management

• CONSECUENCIAS: Un atacante remoto no autenticado podria registrar una cuenta administrativa de colorete y comprometer la aplicación web.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda aplicar las actualizaciones mas recientes.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: CVE-2023-32629

• FECHA DIVULGACIÓN: 25/07/2023

• ACTUALIZACIÓN: 26/07/2023

• RESUMEN: La vulnerabilidad existe debido a la falta de comprobaciones de permisos para confyed.overlayfs. * Xattrs".

• PRODUCTO AFECTADO: Ubuntu Kernel antes de 6.2.0-26.26, 6.0.0-1020.20, 5.4.0-155.172.

• CAUSAS: Incorrect Authorization

• CONSECUENCIAS: Un usuario local podria establecer atributos extendidos privilegiados en los archivos montados, lo que los lleva a configurarse en los archivos superiores sin las comprobaciones de seguridad apropiadas.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda actualizar el sistema operativo a la ultima version disponible.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 23/06/2023

• ACTUALIZACIÓN: 03/07/2023

• RESUMEN: La vulnerabilidad existe debido a un error de límite dentro de la función SSL-VPN.

• PRODUCTO AFECTADO: FortiOS: 6.0.0 - 7.2.4 - FortiProxy: 1.1.0 - 7.2.3 - FortiOS-6K7K: 6.0.10 - 7.0.10

• CAUSAS:Deserialization of Untrusted Data

• CONSECUENCIAS: Un atacante remoto no autenticado podria enviar solicitudes especialmente diseñadas a la interfaz SSL-VPN, activar un desbordamiento de búfer basado en el montón y ejecutar código arbitrario en el sistema de destino.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda actualizar a la ultima version disponible.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 26/07/2023

• ACTUALIZACIÓN: 27/07/2023

• RESUMEN: La vulnerabilidad existe debido a un error de límite al procesar contenido HTML en WebKit.

• PRODUCTO AFECTADO: Apple Safari anteriores a la 16.5. - Apple iOS y iPadOS anteriores a la 16.6. -Apple mac OS anteriores a la 13.5.

• CAUSAS: Memory corruption

• CONSECUENCIAS: Un atacante remoto podria crear un sitio web especialmente diseñado, engañar a la víctima para que lo visite, desencadenar la corrupción de la memoria y ejecutar código arbitrario en el sistema de destino.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda actualizar los dispositivos a la ultima version disponible.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 11/07/2023

• ACTUALIZACIÓN: 31/07/2023

• RESUMEN: La vulnerabilidad existe debido a una validación insuficiente de la entrada proporcionada por el usuario al manejar la navegación de archivos entre protocolos.

• PRODUCTO AFECTADO: Windows: 10 - 11 22H2 - Windows Server: 2008 - 2022 20H2 - Microsoft Office: 2013 - 2019 -Microsoft Word: 2013 Service Pack 1 - 2019

• CAUSAS: Insufficient Information

• CONSECUENCIAS: Un atacante remoto podria engañar a la víctima para que abra un archivo especialmente diseñado y ejecute código arbitrario en el sistema.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda aplicar los parches correspondientes.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 26/07/2023

• ACTUALIZACIÓN: 26/07/2023

• RESUMEN: La vulnerabilidad existe debido a un error de límite al procesar paquetes especialmente diseñados.

• PRODUCTO AFECTADO: FortiOS: 7.0.0 - 7.2.3 - FortiProxy: 7.0.0 - 7.2.2

• CAUSAS: Stack-based buffer overflow

• CONSECUENCIAS: Un atacante remoto no autenticado podria enviar paquetes especialmente diseñados al dispositivo que tiene políticas de proxy o políticas de firewall con modo proxy junto con la inspección profunda de paquetes SSL, desencadenar un desbordamiento de búfer basado en pila y ejecutar código arbitrario en el sistema de destino.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda actualizar a la ultima version disponible.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 19/07/2023

• ACTUALIZACIÓN: 23/07/2023

• RESUMEN: La vulnerabilidad existe debido al uso de una ruta de búsqueda insegura dentro de la función PKCS#11 en ssh-agent.

• PRODUCTO AFECTADO: OpenSSH: 7.0 - 9.3p1

• CAUSAS: Untrusted Search Path

• CONSECUENCIAS: Un atacante remoto podria engañar a la víctima para que se conecte a un servidor SSH malicioso y ejecutar código arbitrario en el sistema, si un agente se reenvía a un sistema controlado por el atacante. • IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda aplicar los parches correspondientes.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 19/07/2023

• ACTUALIZACIÓN: 28/07/2023

• RESUMEN: La vulnerabilidad existe debido a restricciones de seguridad impuestas indebidamente en RouterOS.

• PRODUCTO AFECTADO: MikroTik RouterOS: 6.0 - 6.49.7

• CAUSAS: Improper Privilege Management

• CONSECUENCIAS: Un usuario autenticado remoto con privilegios de "admin" podria omitir las restricciones de seguridad implementadas y obtener el rol de "superadmin. • IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda seguir intrucciones del fabricante.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

La Ciberseguridad la Hacemos Juntos

Si has detectado que alguna de estas fallas de seguridad o vulnerabilidades te afecta, no olvides implementar las recomendaciones de mitigación.

En caso de dudas o consultas sobre las CVE: Vulnerabilidades Julio 2023, comunícate con nuestro equipo enviándonos tus comentarios aquí.

Comments are closed.