CVE: Vulnerabilidades Enero 2023

Alertas de Seguridad

NextVision

0

CVE: Vulnerabilidades Enero 2023

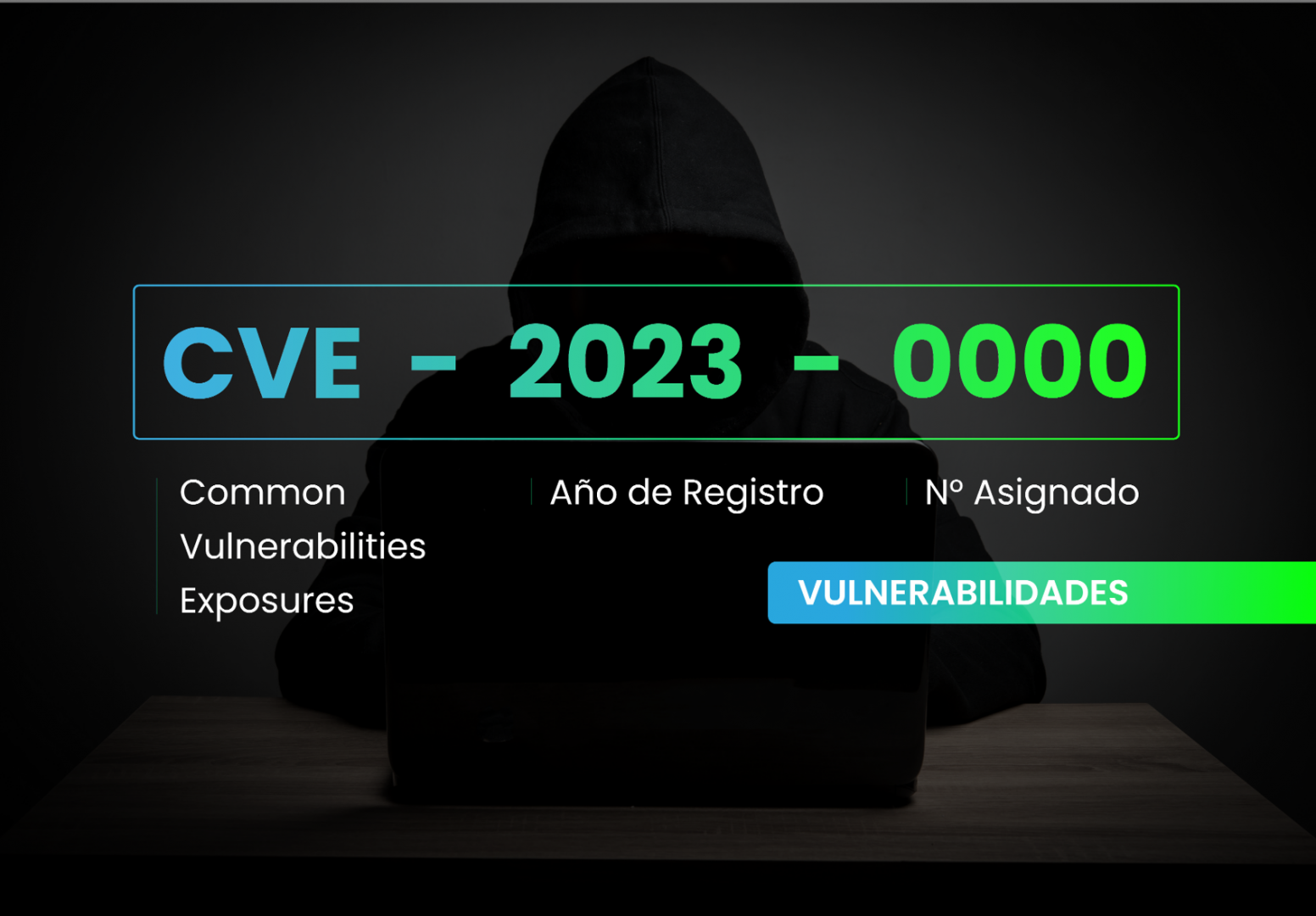

Con el objetivo de contribuir en la construcción de un mundo ciberseguro, publicamos diariamente las últimas vulnerabilidades de seguridad. En orden a las publicaciones oficiales, empleamos la nomenclatura estándar, establecida por CVE para la identificación de cada brecha, a fin de facilitar el intercambio de información entre las diferentes fuentes.

En esta sección encontrarás el número de identificación de referencia de cada vulnerabilidad (CVE-ID), su descripción, impacto, causas, productos afectados, valoración y consecuencias. Además, su gravedad es referenciada por el color asignado, siendo estos: Crítico, Alto, Medio y Bajo.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 11/01/2023

• ACTUALIZACIÓN: 18/01/2023

• RESUMEN: La vulnerabilidad existe debido a la validación insuficiente del archivo durante la carga del archivo.

• PRODUCTO AFECTADO: SugarCRM: 11.0.0 - 12.2.0

• CAUSAS: Improper Input Validation

• CONSECUENCIAS: Un bypass de atacante remoto podria implementar el proceso de autenticación, cargar un archivo malicioso y lo ejecutarlo en el servidor.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda actualizar cada producto afectado a la version mas reciente.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 02/01/2023

• ACTUALIZACIÓN: 05/01/2023

• RESUMEN: La vulnerabilidad permite a atacantes remotos ejecutar comandos arbitrarios a través de una versión vulnerable de Synology VPN Plus Server

• PRODUCTO AFECTADO: Version anterior a 1.4.4-0635 Version anterior a 1.4.3-0534

• CAUSAS: Remote code execution

• CONSECUENCIAS: Un usuario podria ejecutar un comandos arbitrarios.

• IMPACTO:

- Confidencialidad: Crítico

- Integridad: Crítico

- Disponibilidad: Crítico

• MITIGACIÓN: Se recomienda actualizar cada producto afectado a la version mas reciente.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 10/01/2023

• ACTUALIZACIÓN: 17/01/2023

• RESUMEN: La vulnerabilidad existe debido a que la aplicación no impone restricciones de seguridad en el Servicio de Testigos SMB de Windows.

• PRODUCTO AFECTADO: Windows: 7 - 11 22H2 Windows Server: 2012 - 2022

• CAUSAS: Improper Privilege Management

• CONSECUENCIAS: Un usuario podria desencadenar restricciones de seguridad, derivación y escalada de privilegios.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda actualizar cada producto afectado a la version mas reciente.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 10/01/2023

• ACTUALIZACIÓN: 17/01/2023

• RESUMEN: La vulnerabilidad existe debido a un error de límite dentro de la Llamada de procedimiento local avanzado de Windows ( ALPC ).

• PRODUCTO AFECTADO: Windows: 8.1 - 11 22H2 Windows Server: 2012 R2 - 2022 20H2

• CAUSAS: Elevation of Privilege

• CONSECUENCIAS: Un usuario local podria desencadenar la corrupción de la memoria y ejecutar código arbitrario con privilegios de SISTEMA.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda actualizar cada producto afectado a la version mas reciente.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 05/01/2023

• ACTUALIZACIÓN: 11/01/2023

• RESUMEN: La vulnerabilidad existe debido a un error en el proceso de administración de usuarios en el componente de creación de FortiManager VDOM.

• PRODUCTO AFECTADO: FortiManager: 6.2.0 - 6.2.9, 6.4.0 - 6.4.7, 7.0.0 - 7.0.1

• CAUSAS: Incorrect User Management

• CONSECUENCIAS: Un atacante remoto no autenticado podrian acceder a FortiGate sin una contraseña a través de VDOM recién creados después de eliminar la cuenta de administración perfilada super_admin.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda actualizar cada producto afectado a la version mas reciente.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 03/01/2023

• ACTUALIZACIÓN: 09/01/2023

• RESUMEN: La vulnerabilidad existe debido a la validación de entrada incorrecta en la GUI web.

• PRODUCTO AFECTADO: AQT1000, AR8031, AR8035, CSR8811, CSRA6620, CSRA6640, CSRB31024, FSM10056, IPQ6000, IPQ6005, IPQ6010, IPQ6018, IPQ6028, IPQ9008, IPQ9574, MDM9150, MDM9205, QAM8295P, QCA4004, QCA4024, QCA6174A, QCA6310, QCA6320, QCA6335, QCA6390, QCA6391, QCA6420, QCA6421, QCA6426, QCA6430, QCA6431, QCA6436, QCA6564, QCA6564A, QCA6564AU, QCA6574, QCA6574A, QCA6574AU, QCA6595, QCA6595AU, QCA6696, QCA8072, QCA8075, QCA8081, QCA8082, QCA8084, QCA8085, QCA8337, QCA8386, QCA9377, QCA9984, QCC5100, QCM2290, QCM4290, QCM6490, QCN5021, QCN5022, QCN5052, QCN5121, QCN5122, QCN5152, QCN6023, QCN6024, QCN7606, QCN9000, QCN9011, QCN9012, QCN9022, QCN9024, QCN9070, QCN9072, QCN9074, QCN9274, QCS2290, QCS405, QCS410, QCS4290, QCS603, QCS605, QCS610, QCS6490, QCS8155, QCX315, QRB5165, QRB5165M, QRB5165N, QSM8250, QSM8350, SA4150P, SA4155P, SA415M, SA515M, SA6145P, SA6150P, SA6155, SA6155P, SA8145P, SA8150P, SA8155, SA8155P, SA8195P, SA8295P, SA8540P, SA9000P, SC8180X+SDX55, SD 675, SD 8 Gen1 5G, SD 8CX, SD 8cx Gen2, SD 8cx Gen3, SD460, SD660, SD662, SD670, SD675, SD678, SD680, SD690 5G, SD710, SD712, SD720G, SD730, SD750G, SD765, SD765G, SD768G, SD778G, SD780G, SD7c, SD835, SD845, SD850, SD855, SD865 5G, SD870, SD888, SD888 5G, SDX24, SDX50M, SDX55, SDX55M, SDX65, SDXR1, SDXR2 5G, SM4125, SM6250, SM6250P, SM7250P, SM7315, SM7325P, SW5100, SW5100P, SXR2150P, WCD9306, WCD9326, WCD9335, WCD9340, WCD9341, WCD9360, WCD9370, WCD9371, WCD9375, WCD9380, WCD9385, WCN3910, WCN3950, WCN3980, WCN3988, WCN3990, WCN3991, WCN3998, WCN3999, WCN6740, WCN6750, WCN6850, WCN6851, WCN6855, WCN6856, WCN7850, WCN7851, WSA8810, WSA8815, WSA8830, WSA8835

• CAUSAS: Stack-based Buffer Overflow

• CONSECUENCIAS: Un usuario local podria activar el desbordamiento del búfer basado en la pila y ejecutar código arbitrario en el sistema de destino.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Un usuario local podria activar el desbordamiento del búfer basado en la pila y ejecutar código arbitrario en el sistema de destino.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

La Ciberseguridad la Hacemos Juntos

Si has detectado que alguna de estas fallas de seguridad o vulnerabilidades te afecta, no olvides implementar las recomendaciones de mitigación.

En caso de dudas o consultas sobre las CVE: Vulnerabilidades Enero 2023, comunícate con nuestro equipo enviándonos tus comentarios aquí.

Comments are closed.