CVE: Vulnerabilidades Agosto 2023

Alertas de Seguridad

NextVision

0

CVE: Vulnerabilidades Agosto 2023

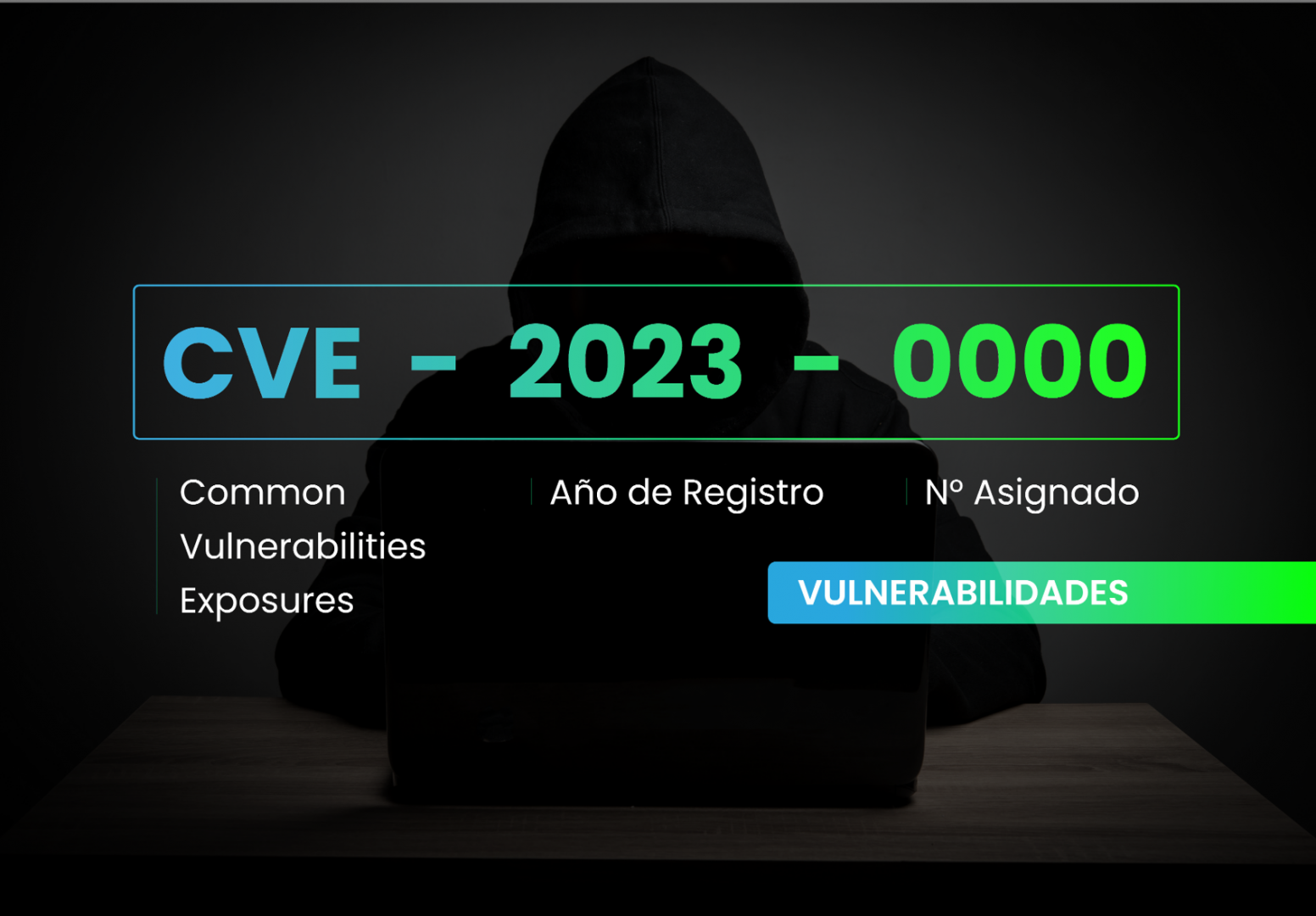

Con el objetivo de contribuir en la construcción de un mundo ciberseguro, publicamos diariamente las últimas vulnerabilidades de seguridad. En orden a las publicaciones oficiales, empleamos la nomenclatura estándar, establecida por CVE para la identificación de cada brecha, a fin de facilitar el intercambio de información entre las diferentes fuentes.

En esta sección encontrarás el número de identificación de referencia de cada vulnerabilidad (CVE-ID), su descripción, impacto, causas, productos afectados, valoración y consecuencias. Además, su gravedad es referenciada por el color asignado, siendo estos: Crítico, Alto, Medio y Bajo.

• CVES RELACIONADOS: CVE-2023-35390

• FECHA DIVULGACIÓN: 08/08/2023

• ACTUALIZACIÓN: 19/08/2023

• RESUMEN: La vulnerabilidad existe debido a la validación insuficiente de la entrada suministrada por el usuario.

• PRODUCTO AFECTADO: Red Hat Enterprise Linux para ARM 64: 9 -Red Hat Enterprise Linux para Power, pequeño endian: 9-Red Hat Enterprise Linux para IBM z Systems: 9-Red Hat Enterprise Linux para x86_64: 9-dotnet7.0 ( Paquete Red Hat ): antes de 7.0.110-1.el9_2

• CAUSAS: Improper input validation

• CONSECUENCIAS: Un atacante remoto podria enviar información especialmente diseñada a la aplicación y realizar un ataque de denegación de servicio ( DoS ).

• IMPACTO:

- Confidencialidad: None

- Integridad: None

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda seguir intrucciones del fabricante.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 11/07/2023

• ACTUALIZACIÓN: 08/08/2023

• RESUMEN: La vulnerabilidad existe debido a una validación insuficiente de la entrada proporcionada por el usuario al manejar la navegación de archivos entre protocolos.

• PRODUCTO AFECTADO: Windows: 10 - 11 22H2 - Windows Server: 2008 - 2022 20H2- Microsoft Office: 2013 - 2019 Microsoft Word: 2013 Service Pack 1 - 2019

• CAUSAS: Improper input validation

• CONSECUENCIAS: Un usuario local podria establecer atributos extendidos privilegiados en los archivos montados, lo que los lleva a configurarse en los archivos superiores sin las comprobaciones de seguridad apropiadas.

• IMPACTO: Un atacante remoto puede engañar a la víctima para que abra un archivo especialmente diseñado y ejecute código arbitrario en el sistema.

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Microsoft recomienda aplicar las actualizaciones mas recientes.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 17/02/2023

• ACTUALIZACIÓN: 11/08/2023

• RESUMEN: La vulnerabilidad existe en el componente urllib.parse de Python anterior a 3.11.4.

• PRODUCTO AFECTADO: Versiones anteroires a Python 3.11.4

• CAUSAS:Improper input validation

• CONSECUENCIAS: Un atacante podria eludir los métodos de listas de bloqueo proporcionando una URL que comienza con caracteres en blanco.

• IMPACTO:

- Confidencialidad: None

- Integridad: Alto

- Disponibilidad: None

• MITIGACIÓN: Se recomienda seguir intrucciones del fabricante.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 19/07/2023

• ACTUALIZACIÓN: 04/08/2023

• RESUMEN: La vulnerabilidad existe debido a una validación de entrada incorrecta cuando el dispositivo está configurado como puerta de enlace (servidor virtual VPN, proxy ICA, CVPN, proxy RDP) O servidor virtual AAA.

• PRODUCTO AFECTADO: Citrix Netscaler ADC: antes 13.1.49.13 - Citrix NetScaler Gateway:antes 13.1.49.13

• CAUSAS: Improper Control of Generation of Code ('Code Injection')

• CONSECUENCIAS: Un atacante remoto no autenticado puede enviar una solicitud especialmente diseñada y ejecutar código arbitrario en el sistema de destino.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Citrix recomienda actualizar a la version mas reciente.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 19/08/2023

• ACTUALIZACIÓN: 20/08/2023

• RESUMEN: La vulnerabilidad existe debido a una validación incorrecta del índice de matriz al procesar volúmenes de recuperación.

• PRODUCTO AFECTADO: WinRAR: 6.00 - 6.22 beta 1

• CAUSAS: Improper Validation of Array Index

• CONSECUENCIAS: Un atacante remoto puede engañar a la víctima para que abra un archivo especialmente diseñado y ejecute código arbitrario en el sistema.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda aplicar las actualizaciones correspondientes.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 23/08/2023

• ACTUALIZACIÓN: 29/08/2023

• RESUMEN: La vulnerabilidad existe debido a una validación insuficiente de los nombres de archivos dentro de los archivos .zip.

• PRODUCTO AFECTADO: WinRAR: 3.20 - 6.23 beta 1

• CAUSAS: Improper input validation

• CONSECUENCIAS: Un atacante remoto puede crear un archivo especialmente diseñado que contenga archivos maliciosos ejecutables y falsificar su extensión de archivo para que parezca .jpeg o .txt.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda aplicar las actualizaciones correspondientes.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: CVE-2023-36845 - CVE-2023-36846 - CVE-2023-36847

• FECHA DIVULGACIÓN:17/08/2023

• ACTUALIZACIÓN: 30/08/2023

• RESUMEN: La vulnerabilidad existe al modificar una variable externa PHP en J-Web de Juniper Networks Junos OS en la serie EX. Esto permite a un atacante no autenticado basado en la red controlar ciertas variables de entornos importantes.

• PRODUCTO AFECTADO: Juniper Junos OS: before 23.2R1

• CAUSAS: PHP External Variable Modification

• CONSECUENCIAS: Un atacante podria modificar ciertas variables de entornos PHP que conducen a una pérdida parcial de integridad, lo que puede permitir el encadenamiento a otras vulnerabilidades. • IMPACTO:

- Confidencialidad: None

- Integridad: Bajo

- Disponibilidad: None

• MITIGACIÓN: Se recomienda aplicar las actualizaciones correspondientes

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

La Ciberseguridad la Hacemos Juntos

Si has detectado que alguna de estas fallas de seguridad o vulnerabilidades te afecta, no olvides implementar las recomendaciones de mitigación.

En caso de dudas o consultas sobre las CVE: Vulnerabilidades Agosto 2023, comunícate con nuestro equipo enviándonos tus comentarios aquí.

Comments are closed.