CVE: Vulnerabilidades Abril 2023

Alertas de Seguridad

NextVision

0

CVE: Vulnerabilidades Abril 2023

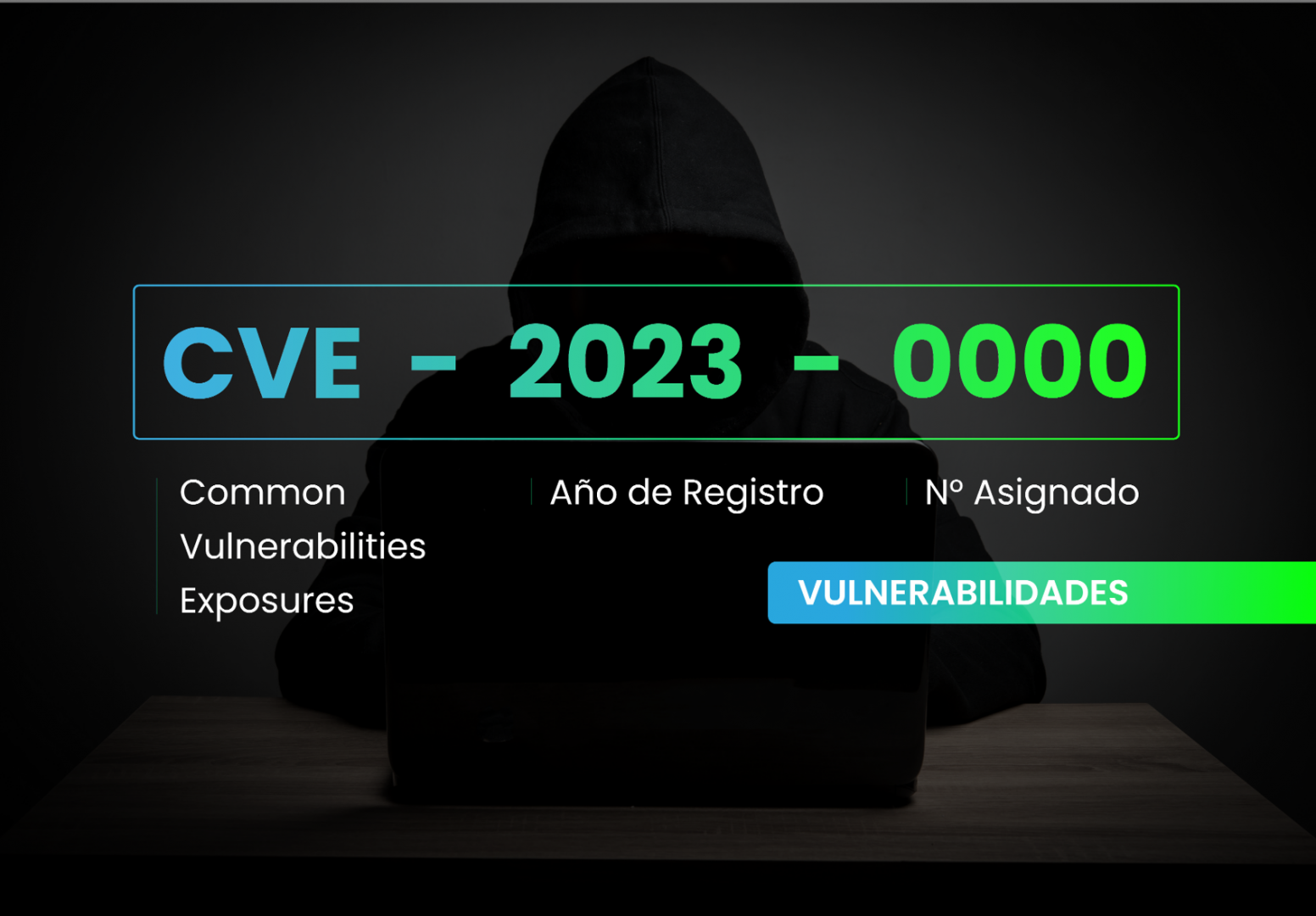

Con el objetivo de contribuir en la construcción de un mundo ciberseguro, publicamos diariamente las últimas vulnerabilidades de seguridad. En orden a las publicaciones oficiales, empleamos la nomenclatura estándar, establecida por CVE para la identificación de cada brecha, a fin de facilitar el intercambio de información entre las diferentes fuentes.

En esta sección encontrarás el número de identificación de referencia de cada vulnerabilidad (CVE-ID), su descripción, impacto, causas, productos afectados, valoración y consecuencias. Además, su gravedad es referenciada por el color asignado, siendo estos: Crítico, Alto, Medio y Bajo.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 11/04/2023

• ACTUALIZACIÓN: 19/04/2023

• RESUMEN: La vulnerabilidad existe debido a la validación insuficiente de la entrada suministrada por el usuario en Microsoft Message Queuing.

• PRODUCTO AFECTADO: Windows: 10 - 10 S, 11 - 11 22H2 Servidor de Windows: 2008 - 2022

• CAUSAS: Improper input validation

• CONSECUENCIAS: Un atacante remoto podria pasar información especialmente diseñada a la aplicación y realizar un ataque de denegación de servicio ( DoS ).

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Microsoft recomienda aplicar las actualizaciones mas recientes.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: CVE-2022-48310 - CVE-2022-4901

• FECHA DIVULGACIÓN: 06/02/2023

• ACTUALIZACIÓN: 10/04/2023

• RESUMEN: La vulnerabilidad existe debido a la validación de entrada insegura cuando se procesan datos serializados pasados al punto final HTTP "/ goanywhere / lic / accept" de la interfaz web administrativa.

• PRODUCTO AFECTADO: GoAnywhere MFT: 4.0.2 - 7.1.1

• CAUSAS: Deserialization of Untrusted Data

• CONSECUENCIAS: Un atacante remoto podria enviar una solicitud HTTP especialmente diseñada a la aplicación y ejecutar código arbitrario en el sistema de destino.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Sophos recomienda actualizar a la version mas reciente.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: CVE-2023-2134 - CVE-2023-2135 - CVE-2023-2136 -CVE-2023-2137

• FECHA DIVULGACIÓN: 19/04/2023

• ACTUALIZACIÓN: 26/04/2023

• RESUMEN: La vulnerabilidad existe debido a un error de límite en Service Worker API en Google Chrome.

• PRODUCTO AFECTADO: Google Chrome: 100.0.4896.60 - 112.0.5615.121.

• CAUSAS: Out-of-bounds Write.

• CONSECUENCIAS: Un atacante remoto podria engañar a la víctima para que visite una página web especialmente diseñada, active un desbordamiento de búfer basado en pila y ejecute código arbitrario en el sistema.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda aplicar las actualizaciones disponibles.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 11/04/2023

• ACTUALIZACIÓN: 12/04/2023

• RESUMEN: La vulnerabilidad existe debido a un error de límite en el controlador del sistema de archivos de registro común de Windows.

• PRODUCTO AFECTADO: Windows: 10 - 10 S, 11 - 11 22H2 - Windows Server: 2008 - 2022 20H2

• CAUSAS: Memory corruption

• CONSECUENCIAS: Un usuario local puede desencadenar la corrupción de la memoria y ejecutar código arbitrario con privilegios de SISTEMA.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Microsoft recomienda aplicar las actualizaciones mas recientes.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 11/04/2023

• ACTUALIZACIÓN: 12/04/2023

• RESUMEN: La vulnerabilidad existe debido a la validación insuficiente de la entrada suministrada por el usuario en el multidifusión general pragmática de Windows ( PGM ).

• PRODUCTO AFECTADO:Windows: 10 - 10 S, 11 - 11 22H2 - Windows Server: 2008 - 2022

• CAUSAS: Improper input validation

• CONSECUENCIAS: Un atacante remoto podria pasar información especialmente diseñada a la aplicación y ejecutar código arbitrario en el sistema de destino.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Microsoft recomienda aplicar las actualizaciones mas recientes.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 06/04/2023

• ACTUALIZACIÓN: 13/04/2023

• RESUMEN: La vulnerabilidad existe debido al manejo inadecuado de los objetos host pasados a "Error.prepareStackTrace" en caso de errores de asinc no manejados.

• PRODUCTO AFECTADO: vm2: 3.9.0 - 3.9.14

• CAUSAS: Improper Control of Dynamically-Managed Code Resources

• CONSECUENCIAS: Un atacante remoto podria pasar información especialmente diseñada a la aplicación, escapar de las restricciones de la caja de arena y ejecutar código arbitrario en el host.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda aplicar la nueva version de la biblioteca.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

• CVES RELACIONADOS: CVE-2023-27351

• FECHA DIVULGACIÓN: 20/04/2023

• ACTUALIZACIÓN: 27/04/2023

• RESUMEN: La vulnerabilidad existe debido a restricciones de acceso inadecuadas dentro de la clase SetupCompleted.

• PRODUCTO AFECTADO: PaperCut NG: antes de 22.0.9 - PaperCut MF: antes de 22.0.9

• CAUSAS: Improper Access Control

• CONSECUENCIAS: Un atacante remoto no autenticado podria omitir el proceso de autenticación y ejecutar código arbitrario con privilegios SYSTEM.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda actualizar a la version mas reciente.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página oficial.

La Ciberseguridad la Hacemos Juntos

Si has detectado que alguna de estas fallas de seguridad o vulnerabilidades te afecta, no olvides implementar las recomendaciones de mitigación.

En caso de dudas o consultas sobre las CVE: Vulnerabilidades Abril 2023, comunícate con nuestro equipo enviándonos tus comentarios aquí.

Comments are closed.