CVE: Vulnerabilidades Abril 2022

NextVision

0

CVE: Vulnerabilidades Abril 2022

Con el objetivo de contribuir en la construcción de un mundo ciberseguro, publicamos diariamente las últimas vulnerabilidades de seguridad. En orden a las publicaciones oficiales, empleamos la nomenclatura estándar, establecida por CVE para la identificación de cada brecha, a fin de facilitar el intercambio de información entre las diferentes fuentes.

En esta sección encontrarás el número de identificación de referencia de cada vulnerabilidad (CVE-ID), su descripción, impacto, causas, productos afectados, valoración y consecuencias. Además, su gravedad es referenciada por el color asignado, siendo estos: Crítico, Alto, Medio y Bajo.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 01/04/2022

• ACTUALIZACIÓN: 19/04/2022

• RESUMEN: La vulnerabilidad existe cuando se utiliza la funcionalidad de enrutamiento, es posible que un usuario proporcione un SpEL especialmente diseñado como una expresión de enrutamiento que puede resultar en la ejecución remota de código y el acceso a los recursos locales.

• PRODUCTO AFECTADO: Función Spring Cloud Function versiones 3.1.6, 3.2.2 y todas las versiones antiguas y no compatibles.

• CAUSAS: Control inadecuado de generación de código. Inyección de código.

• CONSECUENCIAS: Un atacante remoto podria enviar una solicitud HTTP especialmente diseñada y ejecutar código arbitrario en el sistema de destino.

• IMPACTO:

- Confidencialidad: Crítico

- Integridad: Crítico

- Disponibilidad: Crítico

• MITIGACIÓN: Se recomienda actualizar a la version mas reciente.

• REFERENCIAS:

- Publicación en página del oficial.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 15/04/2022

• ACTUALIZACIÓN: 26/04/2022

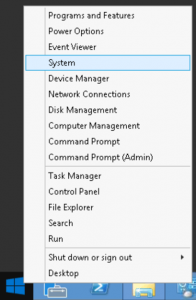

• RESUMEN: La vulnerabilidad existe debido a una race condition en el Servicio de perfil de usuario de Windows

• PRODUCTO AFECTADO: Microsoft Windows 7, 8.1, 10, 11.

Winodws Server 2008, 2012, 2016, 2019.

• CAUSAS: Elevación de privilegios

• CONSECUENCIAS: Un atacante podria explotar la condición y elevar privilegios.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Mircrosoft recomienda que se apliquen las actualizaciones.

• REFERENCIAS:

- Publicación en página del oficial.

- Publicación en página del proveedor.

• CVES RELACIONADOS: CVE-2022-22955 CVE-2022-22956

CVE-2022-22957

CVE-2022-22958

CVE-2022-22959

CVE-2022-22960

CVE-2022-22961

• FECHA DIVULGACIÓN: 11/04/2022

• ACTUALIZACIÓN: 18/04/2022

• RESUMEN: La vulnerabilidad existe debido a la inyección de plantillas del lado del servidor.

• PRODUCTO AFECTADO: VMware Workspace ONE Access (Access) VMware Identity Manager (vIDM)

VMware vRealize Automation (vRA)

VMware Cloud Foundation

vRealize Suite Lifecycle Manager

• CAUSAS: Ejecución de codigo remoto

• CONSECUENCIAS: Un atacante remoto podria enviar una solicitud HTTP especialmente diseñada y realizar una inyección de plantilla del lado del servidor

• IMPACTO:

- Confidencialidad: Crítico

- Integridad: Crítico

- Disponibilidad: Crítico

• MITIGACIÓN: Se recomienda aplicar los parches correspondientes.

• REFERENCIAS:

- Publicación en página del oficial.

- Publicación en página del proveedor.

• CVES RELACIONADOS: CVE-2022-24481

• FECHA DIVULGACIÓN: 15/04/2022

• ACTUALIZACIÓN: 22/04/2022

• RESUMEN: La vulnerabilidad existe debido a un error de límite dentro del controlador del sistema de archivos de registro comunes de Windows.

• PRODUCTO AFECTADO: Microsoft Windows 10, 8.1, 7.

Windows Server 2008, 2012, 2016, 2019

• CAUSAS: Elevación de privilegios

• CONSECUENCIAS: Un atacante podria ejecutar un programa especialmente diseñado para provocar daños en la memoria y ejecutar código arbitrario con privilegios elevados.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Microsoft recomienda que se apliquen las actualizaciones.

• REFERENCIAS:

- Publicación en página del oficial.

- Publicación en página del proveedor.

• CVES RELACIONADOS: CVE-2022-21443

CVE-2022-21434

CVE-2022-21496

CVE-2022-21426

CVE-2022-21476

• FECHA DIVULGACIÓN: 19/04/2022

• ACTUALIZACIÓN: 21/04/2022

• RESUMEN: La vulnerabilidad existe debido a una validación de entrada incorrecta dentro del componente de bibliotecas en Oracle GraalVM Enterprise Edition.

• PRODUCTO AFECTADO: Oracle Corporation Java SE JDK and JRE:

Oracle Java SE:17.0.2: affects Oracle Java SE:17.0.2

Oracle Java SE:18: affects Oracle Java SE:18

Oracle GraalVM Enterprise Edition:21.3.1: affects Oracle GraalVM Enterprise Edition:21.3.1

Oracle GraalVM Enterprise Edition:22.0.0.2: affects Oracle GraalVM Enterprise Edition:22.0.0.2

• CAUSAS: Denegación de servicio

• CONSECUENCIAS: Un atacante remoto no autenticado podria aprovechar esta vulnerabilidad para interrumpir el servicio y manipular datos. Esta vulnerabilidad también se puede explotar mediante el uso de API en el componente especificado.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Oracle recomienda aplicar los parches de seguridad Critical Patch Update.

• REFERENCIAS:

- Publicación en página del oficial.

- Publicación en página del proveedor.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 15/04/2022

• ACTUALIZACIÓN: 25/04/2022

• RESUMEN: La vulnerabilidad existe debido a un error de límite cuando se arrastra un archivo con la extensión .7z al área Ayuda>Contenido.

• PRODUCTO AFECTADO: 7-Zip hasta el 21.07

• CAUSAS: Elevación de privilegios

• CONSECUENCIAS: Un atacante remoto podria engañar a la víctima para que descargue y arrastre un archivo especialmente diseñado, desencadenar un desbordamiento de búfer basado en montón y ejecutar código arbitrario en el sistema de destino bajo el proceso 7zFM.exe

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Se recomienda actualizar la version.

• REFERENCIAS:

- Publicación en página oficial.

• CVES RELACIONADOS: CVE-2022-24492

CVE-2022-24528

• FECHA DIVULGACIÓN: 15/04/2022

• ACTUALIZACIÓN: 19/04/2022

• RESUMEN: La vulnerabilidad existe debido a una validación de entrada incorrecta en el tiempo de ejecución de llamada a procedimiento remoto.

• PRODUCTO AFECTADO: Microsoft Windows 10, 8.1, 7.

• CAUSAS: Ejecución de código remoto

• CONSECUENCIAS: Un atacante remoto podría enviar una llamada RPC especialmente diseñada a un host RPC y ejecutar código arbitrario en el sistema de destino.

• IMPACTO:

- Confidencialidad: Crítico

- Integridad: Crítico

- Disponibilidad: Crítico

• MITIGACIÓN: Microsoft recomienda realizar las actualizaciones de seguridad de abril de 2022 para abordar completamente este problema.

• REFERENCIAS:

- Publicación en página del proveedor.

- Publicación en página del proveedor.

• CVES RELACIONADOS: CVE-2021-3971

CVE-2021-3972

• FECHA DIVULGACIÓN: 18/04/2022

• ACTUALIZACIÓN: 25/04/2022

• RESUMEN: La vulnerabilidad potencial existe en LenovoVariable SMI Handler debido a una validación insuficiente en algunos modelos de portátiles Un controlador utilizado durante los procesos de fabricación más antiguos en algunos dispositivos portátiles Lenovo de consumo que se incluyó por error en la imagen del BIOS.

Un controlador utilizado durante el proceso de fabricación en algunos dispositivos portátiles Lenovo de consumo que no se desactivó por error.

• PRODUCTO AFECTADO: Multiples portatiles Lenovo

• CAUSAS: Elevación de privilegios

• CONSECUENCIAS: Un atacante podria obtener acceso local y privilegios elevados al ejecutar código arbitrario mediante la modificación de una variable NVRAM.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Actualice el firmware del sistema a la versión (o más reciente) indicada para su modelo en la sección Impacto del producto.

• REFERENCIAS:

- Publicación en página del proveedor.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 29/03/2022

• ACTUALIZACIÓN: 08/04/2022

• RESUMEN: La vulnerabilidad existe debido a restricciones de acceso incorrectas en la consola de administración de Trend Micro Apex Central.

• PRODUCTO AFECTADO: Trend Micro Apex Central v2019 SaaS

• CAUSAS: Carga de archivos arbitrarios

• CONSECUENCIAS: Un atacante remoto no autenticado podría cargar un archivo arbitrario en el sistema y ejecutarlo.

• IMPACTO:

- Confidencialidad: Crítico

- Integridad: Crítico

- Disponibilidad: Crítico

• MITIGACIÓN: TrendMicro recomienda aplicar los parches y/o compilaciones correspondientes.

• REFERENCIAS:

- Publicación en página oficial.

- Publicación en página del proveedor.

• CVES RELACIONADOS: CVE-2022-22674

• FECHA DIVULGACIÓN: 01/04/2022

• ACTUALIZACIÓN: 07/04/2022

• RESUMEN: La vulnerabilidad existe debido a un error de límite dentro del subsistema AppleAVD.

• PRODUCTO AFECTADO: macOS Monterey 12.3.1

• CAUSAS: Ejecución de código remoto

• CONSECUENCIAS: Un atacante podría ejecutar un programa especialmente diseñado para activar una escritura fuera de los límites y ejecutar código arbitrario con privilegios de kernel.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Alto

• MITIGACIÓN: Apple recomienda actualizar a la versión mas reciente.

• REFERENCIAS:

- Publicación en página del proveedor.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 25/03/2022

• ACTUALIZACIÓN: 05/04/2022

• RESUMEN: La vulnerabilidad existe debido a una validación insuficiente de la entrada proporcionada por el usuario en el Portal de usuario y Webadmin.

• PRODUCTO AFECTADO: Sophos Firewall versión anteriores a 18.5 MR3

• CAUSAS:Omisión de autenticación

• CONSECUENCIAS: Un atacante remoto podria enviar solicitudes especialmente diseñadas a la interfaz web y ejecutar código arbitrario en el sistema.

• IMPACTO:

- Confidencialidad: Crítico

- Integridad: Crítico

- Disponibilidad: Crítico

• MITIGACIÓN: Los clientes pueden protegerse de atacantes externos asegurándose de que su portal de usuario y Webadmin no estén expuestos a WAN

• REFERENCIAS:

- Publicación en página del proveedor.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 04/04/2022

• ACTUALIZACIÓN: 26/04/2022

• RESUMEN: La vulnerabilidad existe debido a la presencia de credenciales codificadas en el código de la aplicación dentro del registro basado en OmniAuth.

• PRODUCTO AFECTADO: GitLab posterior a 14.9 a 14.9.2, posterior a 14.8 a 14.8.5, posterior a 14.7 a 14.7.7.

• CAUSAS:Uso de credenciales codificadas.

• CONSECUENCIAS: Un atacante remoto podría obtener acceso completo al sistema utilizando las credenciales codificadas.

• IMPACTO:

- Confidencialidad: Crítico

- Integridad: Crítico

- Disponibilidad: Crítico

• MITIGACIÓN: Se recomienda realizar las actualizaciones correspondiente desde el sitio del proveedor.

• REFERENCIAS:

- Publicación en CVE oficial.

- Publicación en página del proveedor.

La Ciberseguridad la Hacemos Juntos

Si has detectado que alguna de estas fallas de seguridad o vulnerabilidades te afecta, no olvides implementar las recomendaciones de mitigación.

En caso de dudas o consultas sobre las CVE: Vulnerabilidades Abril 2022, comunícate con nuestro equipo enviándonos tus comentarios aquí.