Todo sobre encriptación de datos para empresas

Todo sobre Ciberseguridad

NextVision

0

La encriptación o cifrado de información sensible es de suma importancia para preservar la seguridad de datos que forman parte del core operativo de una empresa. Una fuga de datos puede implicar pérdidas económicas, comprometer la reputación de la empresa y poner en riesgo su permanencia en el mercado, por lo que proteger la información a través de sistemas de cifrado es esencial.

En esta nota, te ofrecemos una guía en la que te explicamos qué es la encriptación de datos desde sus orígenes, y porqué es tan importante manejar un protocolo de cifrado adecuado para garantizar la seguridad de tus datos.

¿Qué es la encriptación?

La encriptación (traducción de la palabra en inglés encryption), también conocida como criptografía, es la acción de proteger información y documentos con técnicas que implican que sólo la persona que posea la clave para descifrar el código pueda leerla. A pesar de ser un aspecto inherentemente a la informática, el cifrado de información (y la necesidad de proteger data de ojos extraños) se remonta a los inicios de la escritura.

A lo largo de la historia, distintas culturas han creado sus propios sistemas de encriptación que eran empleados especialmente para enviar mensajes en tiempos de guerra, pero que sentaron las bases de la encriptación que conocemos hoy en día. Veamos algunos de los sistemas más conocidos.

Métodos de encriptación famosos

Escítala (Esparta, siglo V a.C)

Los guerreros espartanos enviaban mensajes codificados enrollando una cinta de cuero en una vara, llamada escítala, para luego escribir en forma longitudinal, para luego desenrollar la cinta y terminar con un conjunto de letras sin sentido que, en teoría, solo podía descifrarse enrollando la cinta de nuevo en una vara con el mismo diámetro que la original. A pesar de que es un método rudimentario en el que cuadrando las letras, sin necesidad de una escítala, se puede descifrar el mensaje, era efectivo para su tiempo ya que poca gente sabía leer.

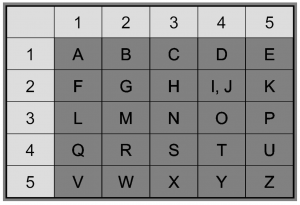

Cifrado de Polybios (Grecia, siglo a.C)

Creado por el historiador Polybios, este sistema usa el principio de sustitución colocando las letras en una tabla y, en los encabezados de las filas y las columnas se asignan números que sustituyen las letras que conforman el mensaje original: se encripta el mensaje buscando los números que corresponden a cada letra en el cuadrante que se encuentren en la tabla. Para descifrar el mensaje, es necesario separar el código en pares e ir buscando los cruces de cada par de números en la tabla.

El Cifrado de Polybios es conocido por el método de comunicación cifrada más usado por prisioneros nihilistas de la Rusia zarista.

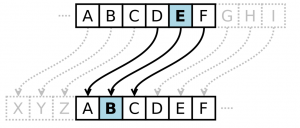

Cifrado César (siglo I, a.C)

Este sistema, nombrado así por el famoso dictador romano, es también un cifrado por sustitución en la que la letra a ser encriptada es sustituida por la letra que le siga 3 posiciones más adelante en el alfabeto. Es un método muy sencillo que el mismo Julio César usaba para comunicarse con los generales de su ejército durante sus campañas militares.

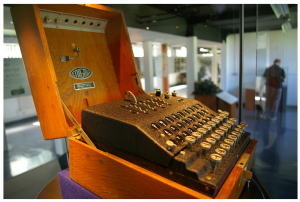

Máquina Enigma

La máquina Enigma, utilizada por los nazis para encriptar sus comunicaciones, era un dispositivo electromecánico inventado por Arthur Scherbius, que se componía de unas teclas que representaban las letras del alfabeto, y que al tipear el mensaje activaban el mecanismo electrónico que hacía mover los rotores conectados al teclado que iluminaba las letras que conformaban el mensaje cifrado.

Aunque a simple vista parece un mecanismo sencillo, la máquina Enigma tenía la particularidad de que uno de sus rotores giraba un veintiseisavo más de vuelta cada vez que el usuario tecleaba, por lo que la posición de las conexiones cambiaba con cada pulsación de las teclas y daba como resultado una encriptación polialfabética que siempre variaba, lo que hizo tan complicado para los aliados hallar la clave que pudiera descifrar los mensajes cifrados con Enigma. Además, para hacerla más robusta, la máquina contaba con la capacidad de intercambiar los cilindros y las conexiones, permitiendo usar 105.456 alfabetos y una cantidad enorme de posibilidades de cifrado.

Los mensajes de Enigma, luego de varios años, fueron descifrados en 1942 por un grupo de criptoanalistas liderados por Alan Turing y Joan Clarke. Se estima que el descifrado del código Enigma le ahorró al mundo 4 años más de guerra.

La encriptación moderna

Algoritmos

Las soluciones de encriptación como las conocemos en la actualidad se originaron en 1970, con la aparición del algoritmo DES (Data Encryption Standard), desarrollado por el gobierno estadounidense. El DES se basaba en el cifrado de sustitución por bloques, que consta de transformar un texto de una longitud de bits fija en un texto cifrado de igual longitud, que era de 56 bits, lo que se convirtió en su principal desventaja, ya que al tener un código tan corto podía ser descifrado en 24 horas.

Unos años más tarde, sustituyó DES por el Advanced Encryption Standard (AES) un sistema por bloques con claves mucho más seguras, que usan un estándar de 128 bits, pero que pueden llegar a ser de hasta 256 bits. Actualmente AES se mantiene como uno de los sistemas de cifrado más populares en Internet.

Otro de los algoritmos que actualmente se utilizan es el RSA (Las siglas de Rivest, Shamir y Adleman, sus desarrolladores), que es el que usa el cifrado asimétrico y, a diferencia del algoritmo DES utiliza 2 claves, una pública y otra privada que conserva el propietario del archivo. Actualmente el RSA es el algoritmo de encriptación más usado en en sistemas de autenticación online.

Sistemas de encriptación

Actualmente, existen 3 sistemas de encriptación afianzados en el mundo digital para la protección de datos, veamos en detalles cuáles son y cómo funcionan:

Encriptación simétrica

Este sistema usa la misma clave para cifrar y descifrar la información entre el emisor y receptor, quiénes se ponen de acuerdo sobre la clave a utilizar de antemano. El sistema simétrico es el más inseguro, ya que en la comunicación de la clave entre los involucrados es fácil de interceptar; además, cómo la seguridad de un sistema de cifrado debe colocarse en la fuerza de la clave, esta podría ser demasiado larga, lo que lo hace poco práctico.

Encriptación asimétrica

También conocida como encriptación de clave pública, utiliza 2 claves diferentes entre el emisor y receptor, una pública que es transmitida a todos los que necesiten enviar información cifrada, y otra privada que es secreta. Ambas claves se generan simultáneamente y están vinculadas, pero la relación entre ellas debe ser lo suficientemente compleja para que no sea posible obtener la privada a partir de la pública. Este sistema La usa como base el algoritmo RSA.

De acuerdo al portal Redes Zone, las claves cumplen estas funciones:

- Encriptar la información.

- Asegurar la integridad del mensaje cifrado.

- Certificar la autenticidad del emisor.

Si bien la distribución de las claves es más segura porque la privada no es revelada, su principal desventaja recae en la lentitud del proceso, por varios factores que incluyen:

- Tiempo de procesamiento para obtener un par de claves y un mensaje de la misma longitud.

- Las claves deben ser 5 veces o más largas que las usadas en el cifrado simétrico.

- El mensaje cifrado es más largo que el original.

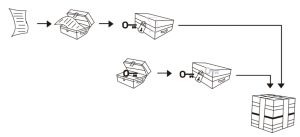

Encriptación híbrida

Uno lo mejor de los sistemas encriptación anteriores y solventa los problemas de seguridad y lentitud del cifrado de los datos. La encriptación híbrida funciona de la siguiente manera:

- Se genera una clave privada y una pública (desde el receptor)

- Se encripta el archivo al mismo tiempo en el que se generan las claves.

- El receptor envía su clave pública.

- Se encripta el archivo con la clave pública recibida.

- Se envía el archivo cifrado de forma síncrona y la clave de forma asíncrona.

Además de solventar los problemas que presentan la encriptación simétrica y asimétrica, el sistema híbrido es especialmente útil cuando se tiene que enviar información cifrada a varios destinatarios simultáneamente.

¿Por qué es importante encriptar la información?

En el mundo actual, la información es poder y dinero, y los cibercriminales lo saben: es por ello que la fuga de datos es uno de los principales ciberataques del que son víctimas las empresas, y el que más dinero les cuesta: según un estudio patrocinado por IBM, una fuga de datos puede llegar a costarle a una empresa grande 4 millones de dólares en promedio. El caso de las Pymes es más preocupante, ya que suelen ser las víctimas predilectas de este tipo de ataques (hasta un 90%), principalmente porque no suelen tener cuidado en el manejo y preservación de sus datos, llegando a perder un promedio de 36 mil dólares por ataque, de acuerdo al estudio realizado por First Data.

A las pérdidas económicas se le suma el deterioro de la reputación ante los ojos del público. Esto es especialmente perjudicial cuando la empresa usa información personal de sus clientes para operar. Un caso en los que una fuga de datos significó una mayor pérdida de credibilidad que de dinero fue el del sitio web de citas Ashley Madison, en el que se filtró la información personal de más de 37 millones de usuarios y fue expuesta en Internet. Si bien el ataque se produjo en 2015, las consecuencias para la compañía persisten hasta hoy: en julio de 2017 Ruby Corp., casa matriz del portal, accedió a pagar una multa de 11,2 millones de dólares para poner fin a los litigios en su contra; además, ha perdido más del tercio de sus ganancias desde que se dió a conocer la fuga.

Para evitar este tipo de situaciones que pueden significar costos inesperados o la quiebra de un negocio, la mejor apuesta es invertir en una solución de encriptación para los datos sensibles de tu empresa.

El sistema de encriptación: ¿Pago o gratuito?

Ya que hemos explicado porqué es importante encriptar la información valiosa que tu empresa maneja, te estarás preguntando qué tipo de solución es la más conveniente. Si bien sabrás que existen infinidad de herramientas gratuitas en Internet que cifran documentos, éstas no son las más adecuadas para un entorno corporativo. Aquí te explicamos las razones por las que una solución de encriptación con licencia es la mejor opción para las empresas:

Múltiples niveles de seguridad

Los softwares de encriptación pagos hacen uso de los algoritmos de cifrado más avanzados y seguros, como el AES; además, hacen uso de claves de hasta 256 bits, tamaño que se considera ideal por su seguridad y su desempeño al momento de la comunicación. Por último, la gran mayoría de las soluciones sin licencia emplean encriptación simétrica o asimétrica; en cambio, las herramientas pagas utilizan la encriptación híbrida que, como mencionamos antes, es la más segura y rápida.

Administración centralizada

Con las herramientas pagas cuentas con una interfaz de administración centralizada en la que podés:

- Definir grupos de encriptación con clave privada.

- Usar containers separados de llave para uso específico.

- Sincronizar en grupos AD.

- Establecer la fecha de vencimiento de una clave específica para mayor control.

- Hacer uso de mecanismos de recuperación de claves.

Cumplimiento de normativas

Hay industrias, como la bancaria, que tienen unos estándares de seguridad en el manejo de la información que deben cumplirse para poder operar. Es fundamental que las empresas cuenten con sistemas de encriptación robustos que garanticen el cifrado de la información según a los estándares nacionales e internacionales.

Además de estas ventajas, la inversión para adquirir una solución de encriptación paga es mínima, si se compara con los problemas que puede evitar: dependiendo del tamaño de la organización y su industria, los costos pueden ir desde los 232 hasta los 331 dólares por año, según los resultados de un estudio realizado por el Ponemon Institute. Aunado a esto, siempre podrás acudir al desarrollador de la herramienta ante cualquier inconveniente.

¿Qué buscar en una solución de encriptación?

Ahora que ya sabés porque adquirir una solución de encriptación paga es la mejor opción para preservar la información de tu empresa, es momento de buscar el software que mejor se adapte a las necesidades de tu empresa. Te damos algunos puntos clave que debes tomar en cuenta a la hora de seleccionar un sistema de encriptación que cumpla su trabajo sin afectar la productividad del usuario final:

Flexibilidad

Si tenés una empresa en pleno proceso de crecimiento, lo más probable es que la cantidad de información sensible que debas almacenar y la cantidad de formatos en los que manejes tus archivos incremente, por lo que al momento de buscar una solución de encriptación, debes buscar una que tenga capacidad para generar y almacenar múltiples claves.

Versatilidad

En el entorno empresarial de hoy, pensar en cifrar archivos solamente en los equipos que los empleados usan durante su jornada en las oficinas no es lo más conveniente. Hoy en día el trabajo se traslada más allá de las paredes de la sede de la empresa, por lo que adquirir una solución que se puede trasladar a archivos alojados en la nube, y estaciones de trabajo como dispositivos USB, discos extraíbles y notebooks, es la mejor opción para proteger la información a donde quiera que vayan los colaboradores.

Administración centralizada

Una solución adecuada para empresas debe dar la posibilidad de administrar de forma centralizada las políticas y claves de protección de datos. Este control va más allá de la administración y distribución de claves: también es importante contar con la capacidad de saber qué usuario ha hecho una determinada acción dentro de su sistema, y aplicar restricciones de accesos de acuerdo a los roles desempeñados.

Reporting

El control de la solución de encriptación ideal va más allá de la administración centralizada, debe proporcionar una visión del estado del cifrado actual, de todos los usuarios y dispositivos que hacen vida en la organización, desde la consola del administrador. Esto permitirá optimizar la protección de los datos conforme tu empresa vaya creciendo y evolucionando.

Ya que conocés de qué trata la encriptación y su importancia para el funcionamiento adecuado y seguro de una empresa, te invitamos a comunicarte con nosotros: tenemos la solución de encriptación que se adapta a tus necesidades.

Comments are closed.