Smishing ¿Es una amenaza en ascenso?

NextVision

0

Smishing viene del término phishing, que a su vez emerge de la expresión fishing, que tiene que ver con la acción de pescar en el idioma inglés. Es un método que ha resultado efectivo en medio de ciberdelincuentes para intentar capturar, o pescar, a víctimas potenciales que caen en tácticas de suplantación de entidad, principalmente, financieras, por medio de llamadas telefónicas (phone + fishing: phishing).

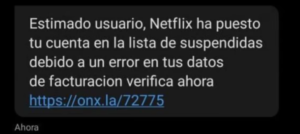

Ahora bien, las estrategias de los atacantes se han extendido al SMS debido al amplio uso que realizan la mayoría de corporaciones, e incluso instituciones gubernamentales, para comunicarse con la ciudadanía. De esta forma surge el término «phishing + SMS: smishing».

Pero, ¿cómo opera este tipo de fraudes?

La dinámica de esta estrategia de robo implica que los ciberdelincuentes se hagan pasar por entidades legítimas, como bancos o empresas de mensajería, con el fin de redirigir a las víctimas a páginas web fraudulentas diseñadas para sustraer datos personales. Una vez que los delincuentes obtienen dicha información, pueden utilizarla para solicitar activos financieros, realizar compras en línea o suplantar identidades en servicios como WhatsApp o redes sociales. Se han documentado múltiples casos en los que la seguridad de los dispositivos móviles de las víctimas se ha visto comprometida, permitiendo a los criminales acceder a información confidencial.

No es sorprendente que los intentos de smishing crezcan tan rápidamente, ya que los delincuentes buscan aprovechar todas las oportunidades . Algunas estadísticas que respaldan el crecimiento de este ataque son:

- Hay más de 6 mil millones de suscriptores de telefonía celular en el mundo.

- Casi dos tercios de todos los adultos con teléfono celular utilizan mensajes de texto.

- Más del 90% de los mensajes de texto se abren dentro de los 15 minutos posteriores a su recepción.

- Ha habido un crecimiento constante en las campañas de spam a través de SMS.

Teniendo en cuenta el riesgo que representa esta modalidad de ataque, puede surgir una pregunta: ¿Es posible que evolucione? La respuesta más precisa es «SÍ»; Los atacantes están constantemente desarrollando nuevas técnicas para llevar a cabo ataques de smishing. Algunos de los nuevos ataques que se están utilizando incluyen:

- Uso de códigos QR: Los ciberdelincuentes pueden utilizar códigos QR para dirigir a los usuarios a sitios web falsos. Los códigos QR pueden ser difíciles de identificar como falsos, por lo que los usuarios pueden ser engañados fácilmente.

- Uso de mensajes de texto personalizados: Los atacantes pueden utilizar mensajes de texto personalizados para que parezcan más creíbles. Esto puede incluir el uso de nombres de empresas o organizaciones reales, o la referencia a eventos o circunstancias actuales.

- Uso de números de teléfono falsos: Se pueden utilizar números de teléfono falsos para enviar mensajes de texto. Los estafadores suelen ocultar su identidad utilizando servicios de correo electrónico a texto para evitar revelar su número de teléfono real.

Es importante estar al tanto de los nuevos ataques de smishing para poder protegerse. Una de las mejores formas de hacerlo es llevar a cabo simulaciones de este tipo de forma regular. Las simulaciones de ataque controladas, son una herramienta que se utiliza para detectar y prevenir riesgos de este tipo. Estas simulaciones envían mensajes de texto falsos a los usuarios, que pueden ser personalizados para que se adapten a la organización o al sector en el que se encuentren.

Uno de los pilares de nuestro programa NV Awareness es evaluar constantemente la madurez de los usuarios mediante simulaciones de ataques de Smishing, Phishing y Ransomware. Encontramos los siguientes puntos como ventajas:

- Permite medir la concienciación de los usuarios sobre la seguridad: Las simulaciones de smishing pueden ayudar a identificar los grupos de usuarios que son más susceptibles de caer en un ataque.

- Ayuda a mejorar la formación de los usuarios: Estas simulaciones son utilizadas para proporcionar formación a los usuarios sobre cómo identificar y evitar los ataques de smishing.

- Puede ayudar a reducir el impacto de los ataques de smishing: Las simulaciones de ataque y materiales de formación, ayudarán a los usuarios a desarrollar los conocimientos y las habilidades necesarias para evitar caer en un ataque de smishing.

Recordemos que la prevención comienza con la concientización y la aplicación de prácticas seguras en nuestra interacción diaria con mensajes de texto y otros medios digitales.

Estar alerta y educar a los usuarios son pasos clave para fortalecer nuestros mecanismos de defensa ante las amenazas de smishing.

Autor: José Alejandro Fleming González – Consultor de Tecnología y Ciberseguridad en NextVision.