¿Qué diferencia a los troyanos bancarios de Latinoamérica?

Todo sobre Ciberseguridad

NextVision

0

Cuando hablamos de troyanos bancarios solemos referirnos al tipo de amenazas que llegan al usuario en forma de archivo adjunto en un correo electrónico (Phishing – Spear Phishing). Pero en realidad, depende de la familia a la que pertenezcan, tienen diferentes formas de actuar. En este artículo intentaremos desglosar esa forma de actuar centrándonos en las amenazas que han sido vistas en América Latina, como por ejemplo Amavaldo.

Algunas de las características son:

- Están escritos en Delphi

- Contienen la funcionalidad backdoor

- Usan largas cadenas de distribución

- Divide su funcionalidad en múltiples componentes

- Usualmente abusan de herramientas y software legítimos

- Buscan países de habla hispana o portuguesa

Otra característica de los troyanos que actúan en América Latina es que una vez que se conectan al servidor de C&C mantienen la conexión esperando comandos para ejecutar. Es por eso que las direcciones de estos servidores son lo que los atacantes más protegen, utilizando una única dirección para todo y así poder hacer un seguimiento de la víctima.

Estrategia de robo de dinero

A diferencia de la mayoría de los troyanos bancarios, estos de Latinoamérica, no utilizan inyección web, en lugar de eso utilizan una forma de ingeniería social que detecta continuamente qué ventanas están activas en la computadora del usuario y, si encuentran alguna relacionada con un banco, lanzan el ataque.

El propósito del ataque casi siempre es persuadir al usuario para que realice una acción especifica y de manera urgente (actualización de la aplicación del banco, o la verificación de la información de la tarjeta de crédito, etc.). Esta información es recolectada por alguna ventana en forma de pop-up o un teclado en pantalla.

Amavaldo

Esta familia de malware todavía esta en desarrollo activo, la última versión observada (10.7) tiene fecha de compilación 10/06/2019.

Aquí vemos un claro ejemplo de malware modular, donde el payload final es un archivo .zip que contiene tres componentes:

- Una copia de una aplicacion legitima (EXE)

- Un inyector (DLL)

- Un troyano bancario encriptado (desencripta a DLL)

Antes de que el downloader ejecute su rutina de salida, ejecuta la aplicación legítima, luego:

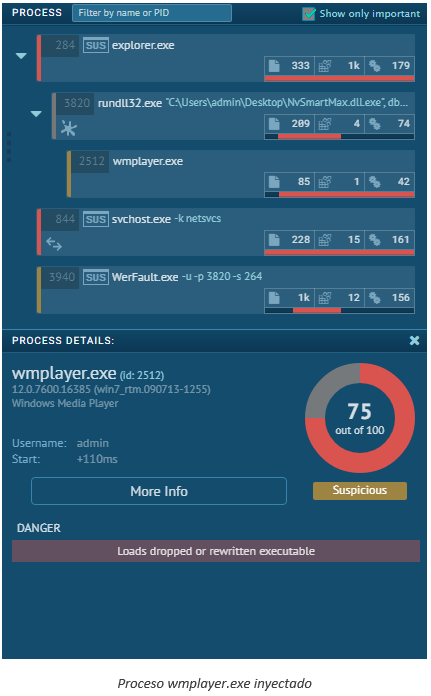

- El inyector es ejecutado via DLL

- Se inyecta asi mismo dentro del proceso wmplayer.exe o iexplore.exe

- Busca el troyano bancario encriptado (un archivo sin extension cuyo nombre coincide con la DLL del inyector)

- Si encuentra dicho archivo, lo des encripta y ejecuta.

Características

Amavaldo primero recolecta información acerca de la víctima, la cual consiste en:

- identificación de la computadora y el sistema operativo

- Que tipo de protección bancaria tiene instalada la victima. La información es recogida de las siguientes rutas:

- %ProgramFiles%\Diebold\Warsaw

- %ProgramFiles%\GbPlugin\

- %ProgramFiles%\scpbrad\

- %ProgramFiles%\Trusteer

- %ProgramFiles%\AppBrad\

- %LocalAppData%\Aplicativo Itau

- Soporta varios comandos de backdoor como muchos troyanos bancarios. Las capacidades de estos comandos incluyen:

- Obtener capturas de pantalla

- Capturar fotos de la victima vía webcam

- Loguear la presión de teclas

- Descargar y ejecutar otros programas

- Restringir el acceso a varios sitios bancarios

- Simulación de teclado y mouse

- Auto actualización

Luego de detectar una ventana relacionada con un sitio bancario, toma una captura de pantalla del escritorio y lo hace parecer como el nuevo wallpaper. Luego despliega una falsa ventana elegida en base al texto de la ventana activa mientras deshabilita múltiples hotkeys y evita que el usuario interactúe con algo más que la falsa ventana.

Distribución

Hay dos cadenas de distribucion una a principios de 2019 y otra desde Abril del mismo año.

Cadena 1: Brazil

Los autores, en este caso, decidieron utilizar un instalador MSI, VBS, XSL y PowerShell para la distribución del malware.

Comienza con un instalador de Adobe Crobat Reader DC. Este instalador utiliza archivos legítimos.

Una vez que el falso instalador es ejecutado, hace uso de un archivo embebido que contiene un downloader VBS empaquetado. Luego de des empaquetarlo, este VBS descarga otro downloader VBS tambien. Este segundo downloader utiliza WMIC.exe para descargar el siguiente nivel, un script XSL con un PowerShell embebido. Finalmente, el script PowerShell es el responsable de descargar la amenaza que es un archivo comprimido el cual contiene múltiples archivos. También se asegura la persistencia creando una tarea programada llamada GoogleBol.

Cadena 2: Mejico

La cadena de distribucion mas reciente comienza con un instalador MSI muy parecido. La diferencia es que contiene un ejecutable de Windows embebido que sirve como downloader. El instalador termina con un falso mensaje de error. Inmediatamente despues de esto, el downloader es ejecutado. La persistencia es asegurada con una tarea programada que esta vez es llamada Adobe Acrobat TaskB.

Los archivos que llegan por mail, simulan ser un CV en formato PDF y para descargarlo hay que hacer clic en un link dentro del mismo email por lo que no es raro ver la ejecucion de un instalador de Adobe Acrobat.

Recomendaciones

- No abrir archivos adjuntos de correos que provengan de un remitente desconocido.

- En caso de tener que hacerlo, analizarlos para verificar que no contengan algún componente malicioso o hablar con el sector de seguridad para tener un sitio seguro donde ejecutarlos.

- En cuanto al entorno

corporativo, siempre en conveniente contar con:

- Herramienta AntiSpam para el correo.

- Antivirus, Antispam, Firewall, IPS y control de aplicaciones y dispositivos (cuantas mas capas de protección mejor).

- Poseer Sandbox o alguna herramienta de análisis de amenazas avanzado.

- En el caso de poseer algún producto de correo en la nube, es recomendable tener un producto de seguridad adicional para este tipo de cuentas.

También es necesario contar con una cultura cibersegura entre los empleados de la organización, a través de programas de concientización en ciberseguridad.

Si necesitás más información o recomendaciones para protegerte de las amenazas, contactanos.

Comments are closed.