MALWARE: 3 campañas que debes conocer y cómo protegerte

Ciberataques

NextVision

0

En este artículo, vamos a hablar sobre Zloader, Elephant-beetle y Avoslocker-ransomware, campañas de malware que han tenido miles de víctimas y gran perjuicio económico para sus afectados.

A continuación, podrás encontrar una descripción detallada de en qué consisten estas campañas de malware además de recomendaciones para evitar caer en ataques de estas características.

Si requieres más información sobre nuestros excelentes planes y servicios de Awareness para concientizarte en ciberseguridad junto a tu equipo y evitar caer en ataques, no dudes en comunicarte con nosotros haciendo click aquí.[/vc_column_text]

Zloader, un malware bancario diseñado para robar credenciales de usuario e información privada. Las campañas anteriores de Zloader, que se vieron en 2020, usaron documentos maliciosos, sitios para adultos y anuncios de Google para infectar sistemas.

La evidencia de la nueva campaña se anunció por primera vez a principios de noviembre de 2021. Dicha campaña se cobró 2170 víctimas en 111 países al 2 de enero de 2022, con la mayoría de las partes afectadas ubicadas en los EE.UU, Canadá, India, Indonesia y Australia.

Las técnicas incorporadas en la cadena de infección incluyen el uso de software de administración remota (RMM) legítimo para obtener acceso inicial a la máquina objetivo.

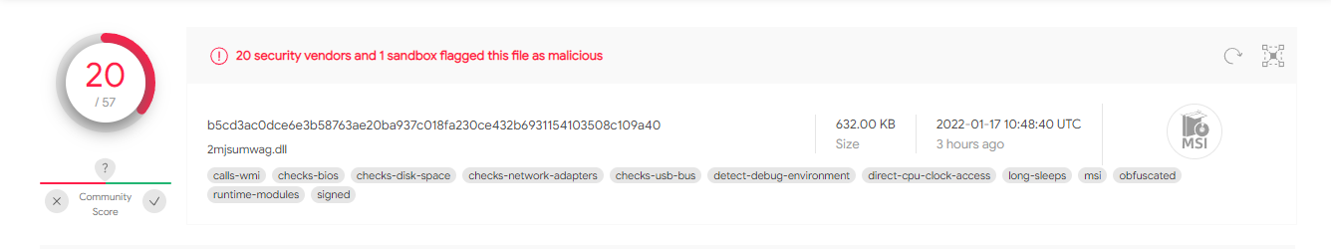

El malware explota el método de verificación de firma digital de Microsoft para inyectar su carga útil en una DLL firmada del sistema para evadir aún más las defensas del sistema.

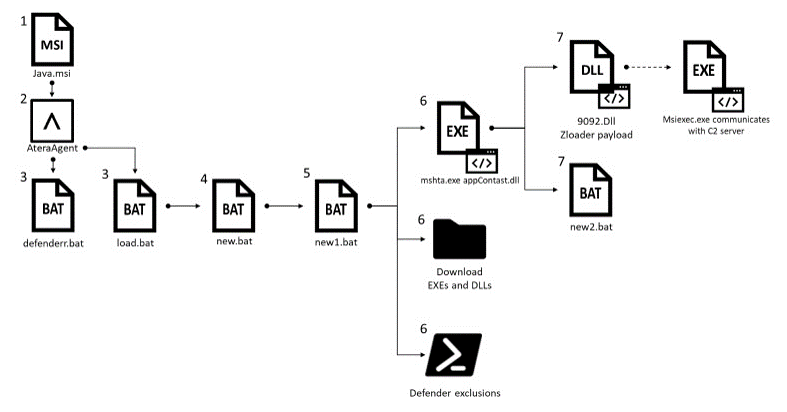

CADENA DE INFECCIÓN:

La infección comienza con la instalación del software Atera en la máquina de la víctima.

Atera es un software de administración y monitoreo remoto empresarial legítimo, diseñado para uso de TI. Los autores de la campaña crearon este instalador (b9d403d17c1919ee5ac6f1475b645677a4c03fe9) con una dirección de correo electrónico temporal: ‘ Antik.Corp@mailto.plus ‘. El archivo imita una instalación de Java, al igual que en campañas anteriores de Zloader.

Una vez que el agente está instalado en la máquina, el atacante tiene acceso completo al sistema y puede cargar/descargar archivos, ejecutar scripts, etc. Atera ofrece una prueba gratuita de 30 días para nuevos usuarios, tiempo suficiente para el atacante para obtener sigilosamente el acceso inicial.

Después de la instalación del agente, el atacante carga y ejecuta dos archivos .bat en el dispositivo mediante la función «Ejecutar script«:

- defenderr.bat se utiliza para modificar las preferencias de Windows Defender.

- load.bat se utiliza para cargar el resto del malware.

El resto de archivos están alojados en el dominio teamworks455[.]com y se descargan desde allí.

El script load.bat descarga y ejecuta new.bat, que verifica los privilegios de administrador y los solicita mediante el script BatchGotAdmin . Luego continúa descargando otro archivo bat (new1.bat).

Este nuevo script agrega más exclusiones a Windows Defender para diferentes carpetas, deshabilita diferentes herramientas en la máquina que podrían usarse para detección e investigación, como cmd.exe y el administrador de tareas. También descarga otros archivos en la carpeta %appdata%:

- 9092.dll: la carga útil principal, Zloader.

- adminpriv.exe – Nsudo.exe. Habilita la ejecución de programas con privilegios elevados.

- appContast.dll: se usa para ejecutar 9092.dll y new2.bat.

- reboot.dll: también se usa para ejecutar 9092.dll.

- new2.bat: desactiva el «Modo de aprobación del administrador» y apaga la computadora.

- auto.bat: se coloca en la carpeta de inicio para la persistencia del arranque.

RECOMENDACIONES:

- Aplicar la actualización de Microsoft para la verificación estricta de Authenticode. No se aplica por defecto.

- No instalar programas de fuentes o sitios desconocidos.

- Impedir el uso de Atera o, de lo contrario, monitorearlo y restringirlo.

- Utilizar el monitoreo de aplicaciones para controlar la ejecución de archivos .bat y el lanzamiento de cualquier .msi.

AteraAgent Scripts:

- Defenderr.bat – 1CA89010E866FB97047383A7F6C83C00C3F31961

- Load.bat – F3D73BE3F4F5393BE1BC1CF81F3041AAD8BE4F8D

- www.teamworks455[.]com

ARCHIVOS:

- Java.msi – B9D403D17C1919EE5AC6F1475B645677A4C03FE9

- nuevo.bat – 0926F8DF5A40B58C6574189FFB5C170528A6A34D

- nuevo1.bat – 9F1C72D2617B13E591A866196A662FEA590D5677

- nuevo2.bat – DE0FA1529BC652FF3C10FF16871D88F2D39901A0

- 9092.dll – A25D33F3F8C2DA6DC35A64B16229D5F0692FB5C5, 7A57118EE3122C9BDB45CF7A9B2EFD72FE258771, 2C0BC274BC2FD9DAB82330B837711355170FC606

- Adminpriv.exe – 3A80A49EFAAC5D839400E4FB8F803243FB39A513

- appContast.dll – 117318262E521A66ABA4605262FA2F8552903217

- reiniciar.dll – F3B3CF03801527C24F9059F475A9D87E5392DAE9

- auto.bat – 3EA3B79834C2C2DBCE0D24C73B022A2FF706B4C6

URL:

- www.teamworks455[.]com

- hxxps://asdfghdsajkl[.]com/gate.php

- hxxps://iasudjghnasd[.]com/gate.php

- hxxps://kdjwhqejqwij[.]com/gate.php

- hxxps://kjdhsasghjds[.]com/gate.php

- hxxps://dkisuaggdjhna[.]com/gate.php

- hxxps://dquggwjhdmq[.]com/gate.php

- hxxps://lkjhgfgsdshja[.]com/gate.php

- hxxps://daksjuggdhwa[.]com/gate.php

- hxxps://eiqwuggejqw[.]com/gate.php

- hxxps://djshggadasj[.]com/gate.php

El ataque se basa en la simplicidad para ocultarse a simple vista, sin necesidad de desarrollar herramientas sofisticadas o exploits.

Utilizan más de 80 herramientas y scripts únicos, el grupo ejecuta sus ataques durante largos períodos de tiempo, mezclándose con el entorno del objetivo y pasando completamente desapercibido mientras libera silenciosamente a las organizaciones de grandes cantidades de dinero.

Elephant Beetle parece enfocarse principalmente en objetivos latinoamericanos.

El grupo es muy competente con los ataques basados en Java y, en muchos casos, tiene como objetivo aplicaciones Java heredadas que se ejecutan en máquinas basadas en Linux como medio de entrada inicial al entorno. Más allá de eso, el grupo incluso implementa su propia aplicación web Java completa en las máquinas de las víctimas para cumplir sus órdenes mientras la máquina también ejecuta aplicaciones legítimas.

Elephant Beetle opera en un patrón sigiloso y bien organizado, realizando de manera eficiente cada fase de su plan de ataque una vez dentro de un entorno comprometido:

Durante la primera fase, que puede durar hasta un mes, el grupo se enfoca en desarrollar capacidades cibernéticas operativas dentro de la organización infectada . El grupo estudia el panorama digital y planta backdoors mientras personaliza sus herramientas para trabajar dentro de la red de la víctima.

En una segunda fase, el grupo pasa varios meses estudiando este entorno, enfocándose en la operación financiera e identificando cualquier falla. Durante esta etapa, observan el software y la infraestructura para comprender el proceso técnico de las transacciones financieras legítimas.

El grupo crea transacciones fraudulentas en el medio ambiente durante la tercera fase. Estas transacciones imitan el comportamiento legítimo y extraen cantidades incrementales de dinero de la víctima. Aunque la cantidad de dinero robado en una sola transacción puede parecer insignificante, el grupo acumula numerosas transacciones por lo que asciende a millones de dólares.

Si durante sus esfuerzos se descubre y bloquea cualquier actividad de robo, el grupo simplemente permanece oculto durante unos meses solo para regresar y apuntar a un sistema diferente.

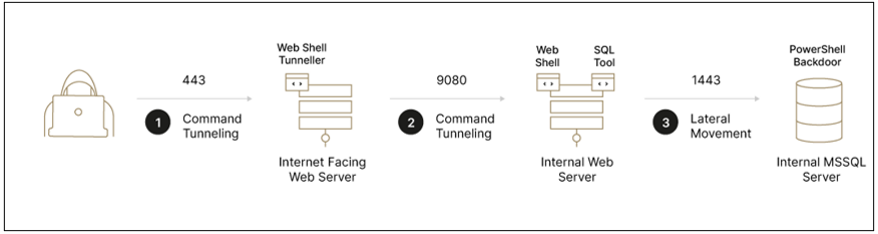

Una vez que el servidor web se ha visto comprometido, el atacante utiliza un escáner Java personalizado que obtiene una lista de direcciones IP para un puerto específico o una interfaz HTTP.

Habiendo identificado posibles puntos de pivote del servidor interno, los actores usan credenciales comprometidas o fallas de RCE para propagarse lateralmente a otros dispositivos en la red.

Los investigadores de Sygnia han observado al grupo durante dos años y pueden confirmar que los actores de la amenaza explotan las siguientes fallas:

- Inyección de lenguaje de expresión de aplicaciones Primefaces (CVE-2017-1000486)

- Explotación de deserialización SOAP de WebSphere Application Server (CVE-2015-7450)

- Explotación de servlet de invocador de SAP NetWeaver (CVE-2010-5326)

- Ejecución remota de código de SAP NetWeaver ConfigServlet (EDB-ID-24963)

Las cuatro vulnerabilidades anteriores permiten a los actores ejecutar código arbitrario de forma remota a través de un shell web ofuscado y especialmente diseñado.

RECOMENDACIONES:

‘Elephant Beetle’ usa variables de código y nombres de archivos en español, y la mayoría de las direcciones IP C2 que usan están basadas en México.

Además, el escáner de red escrito en Java se cargó a Virus Total desde Argentina, probablemente durante la fase inicial de desarrollo y prueba.

- Mantener los parches de actualización al día.

- Evite usar el procedimiento ‘xp_cmdshell’ y desactívelo en servidores MS-SQL. Supervise los cambios de configuración y el uso de ‘xp_cmdshell’.

- Supervise las implementaciones de WAR y valide que la funcionalidad de implementación de paquetes esté incluida en la política de registro de las aplicaciones relevantes.

- Busque y supervise la presencia y creación de un archivo .class sospechoso en las carpetas temporales de las aplicaciones de WebSphere.

- Supervise los procesos que fueron ejecutados por procesos de servicios primarios del servidor web (es decir, ‘w3wp.exe’, ‘tomcat6.exe’) o por procesos relacionados con la base de datos (es decir, ‘sqlservr.exe’).

- Implemente y verifique la segregación entre la DMZ y los servidores internos.

HASHES:

- md5 d1337b9e8bac0ee285492b89f895cadb

- sha1 93a2d7c3a9b83371d96a575c15fe6fce6f9d50d3

- sha256 b20f667c2539954744ddcb7f1d673c2a6dc0c4a934df45a3cca15a203a661c88

- sha256 b23621caf5323e2207d8fbf5bee0a9bd9ce110af64b8f5579a80f2767564f917

- sha1 4bed038c66e7fdbbfb0365669923a73fbc9bb8f4

- sha256 9f5f3a9ce156213445d08d1a9ea99356d2136924dc28a8ceca6d528f9dbd718b

- md5 a92669ec8852230a10256ac23bbf4489

- md5 6a09bc6c19c4236c0bd8a01953371a29

- sha256 05732e84de58a3cc142535431b3aa04efbe034cc96e837f93c360a6387d8faad

- sha256 16f413862efda3aba631d8a7ae2bfff6d84acd9f454a7adaa518c7a8a6f375a5

- sha256 674fc045dc198874f323ebdfb9e9ff2f591076fa6fac8d1048b5b8d9527c64cd

- sha1 d1387f3c94464d81f1a64207315b13bf578fd10c

- md5 ac3b4ecacfaac834da24fa8dd380606c

- md5 4489e8cb847cccf4d2d87ee3372e8235

- md5 0b26021f37f01f00cc6cf880bd3d7f68

- md5 33c22962e43cef8627cbc63535f33fce

- md5 9e484e32505758a6d991c33652ad1b14

- md5 b130215dd140fa47d06f6e1d5ad8e941

- md5 f4b56e8b6c0710f1e8a18dc4f11a4edc

- sha1 16a71f2ffc1bb24b2862295072831b698ae38f3a

- sha1 2e309fa21194a069feb02ff0cd9cafe06d84f94d

- sha1 4ab56883ddcb3d3e9af22aa73898d5ca7d2250a6

- sha1 72906cec6bc424f8a9db5ca28ece2d2d2200dba2

- sha256 61257b4ef15e20aa9407592e25a513ffde7aba2f323c2a47afbc3e588fc5fcaf

- sha256 84ac021af9675763af11c955f294db98aeeb08afeacd17e71fb33d8d185feed5

- md5 05355b74ca15b230e64a419c1f97e99e

- md5 089542d815fbb1bfd7ffc962131f82be

- md5 096d652310c3b248015242db427acded

- md5 0d7a08e7f58bfe020c59d739911ee519

- md5 0f14fad6fcadc250f1e8873da22143e2

- md5 154a6bfe1b651582f77341561fdc68a4

- md5 254d3286f92cdf2377b452231d03c0c0

- md5 274a9bf3f78bdfc3fbb63520b2c0a9bd

- md5 27c9e13c9d82935d1b199e2e0bbd262b

- md5 2b3211adfa73e2508e98a09a54fe9755

- md5 2dcb13e75e9b58b9546154e00a0b9665

- md5 37a6d23b84a9477888678060ed4a3ef8

- md5 4701909f47bba7b0eb33a3de944a9f04

- md5 481fff46383b00b534ef53fe87579435

- md5 4926d1b5d792793cccb46feaf17e72ae

- md5 4bed9c8d06a3ba7215c49f139ca0dd16

- md5 5045679706eb31a0989e49cce1dde5e0

- md5 562f0570530c7f7ddf844a7eb88a0d43

- md5 56cfcd709b5bea9f7eb49e959ee15a7e

- md5 572fdd23399eb5612c62a0906ad50c06

- md5 577e181ec1d59bccbf181391944d66e2

- md5 590852c116da7e63d806dc6843846f31

- md5 591d4df7a83856b49158dc8d34f16c3b

- md5 5b306430ed7f9db91c94ca6a9b065efe

- md5 5e83f542f729f7ae77982826e6bfaa0c

- md5 6251920d4f0d6e9c176790f0757d4761

- md5 6b7a67204c6369623e449d1c476e3273

- md5 6e0bd9113d86e8b0baca936fc508ae73

- md5 6f7a2c1d59fb896b42b8116fc1330fcc

Para más información ingresar al link.

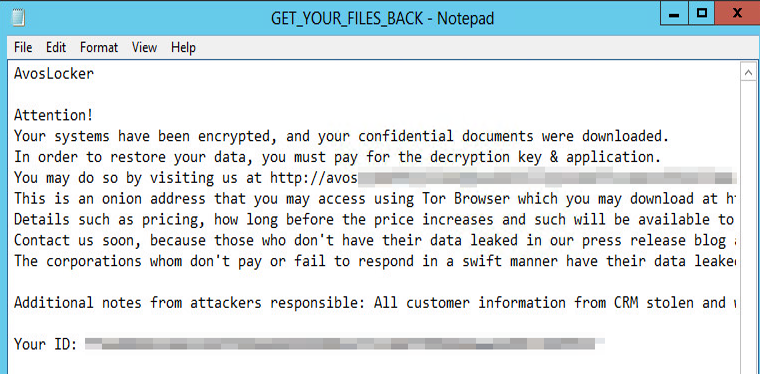

Una familia de ransomware emergente que se autodenomina Avos Locker ha estado intensificando los ataques al mismo tiempo que realiza un esfuerzo significativo para deshabilitar los productos de seguridad de endpoints.

Sophos Rapid Response descubrió que los atacantes habían iniciado sus computadoras de destino en modo seguro para ejecutar el ransomware, como lo habían hecho los operadores de las ahora desaparecidas familias de ransomware Snatch , REvil y BlackMatter.

La razón de esto es que muchos, si no la mayoría, de los productos de seguridad de endpoints no se ejecutan en modo seguro, una configuración de diagnóstico especial en la que Windows desactiva la mayoría de los controladores y el software de terceros, y puede hacer que las máquinas protegidas no sean seguras.

Los atacantes de Avos Locker no solo reinician las máquinas en modo seguro para las etapas finales del ataque. También, modifican la configuración de inicio del modo seguro para poder instalar y usar la herramienta comercial de administración de TI AnyDesk mientras las computadoras con Windows aún se ejecutaban en modo seguro.

Los atacantes también parecen haber aprovechado otra herramienta comercial de administración de TI conocida como PDQ Deploy para enviar scripts por lotes de Windows a las máquinas que planeaban atacar.

RECOMENDACIONES:

Trabajar en Modo seguro hace que proteger las computadoras sea aún más difícil, porque Microsoft no permite que las herramientas de seguridad de endpoints se ejecuten en Modo seguro.

Los productos de Sophos detectan, por comportamiento, el uso de varias claves de registro Run y RunOnce para hacer cosas como por ejemplo reiniciar en modo seguro o ejecutar archivos después de un reinicio.

- Mantén el software actualizado y active las actualizaciones automáticas siempre que sea posible

- Aplicar políticas de contraseñas seguras y autenticación multifactor (MFA)

- Realice copias de seguridad y pruebe periódicamente su restauración.

- Reduzca la superficie de ataque mediante la eliminación de servicios y software no utilizados o innecesarios

- Mitigar los ataques de fuerza bruta.

- Habilite la protección contra manipulaciones para evitar que los atacantes desinstalen su software de seguridad.

HASHES:

- MD5 e09183041930f37a38d0a776a63aa673

- MD5 27fc2796210dc3bfdede6a69ac8fa3dd

- MD5 825d6049ba8600ee5fefd817ac5444b4

- MD5 377676b06b8a28e60d638ab67df2bdb0

- MD5 40f2238875fcbd2a92cfefc4846a15a8

- MD5 b76d1d3d2d40366569da67620cf78a87

- SHA-1 05c63ce49129f768d31c4bdb62ef5fb53eb41b54

- SHA-1 b86ece05d5adbd421b0e50709ce95d25a79ea46e

- SHA-1 31c4dfbf7029c5ca8334042faaf906477be1ec17

- SHA-1 c8ef1f4a8cba7f04497a1b83011b4945d5274bbc

- SHA-1 06dce6a5df6ee0099602863a47e2cdeea4e34764

- SHA-1 ae23c0227afc973f11d6d08d898a6bb7516418e2

- SHA-256 7c935dcd672c4854495f41008120288e8e1c144089f1f06a23bd0a0f52a544b1

- SHA-256 f810deb1ba171cea5b595c6d3f816127fb182833f7a08a98de93226d4f6a336f

- SHA-256 c0a42741eef72991d9d0ee8b6c0531fc19151457a8b59bdcf7b6373d1fe56e02

- SHA-256 84d94c032543e8797a514323b0b8fd8bd69b4183f17351628b13d1464093af2d

- SHA-256 6cc510a772d7718c95216eb56a84a96201241b264755f28875e685f06e95e1a2

- SHA-256 718810b8eeb682fc70df602d952c0c83e028c5a5bfa44c506756980caf2edebb

Comments are closed.