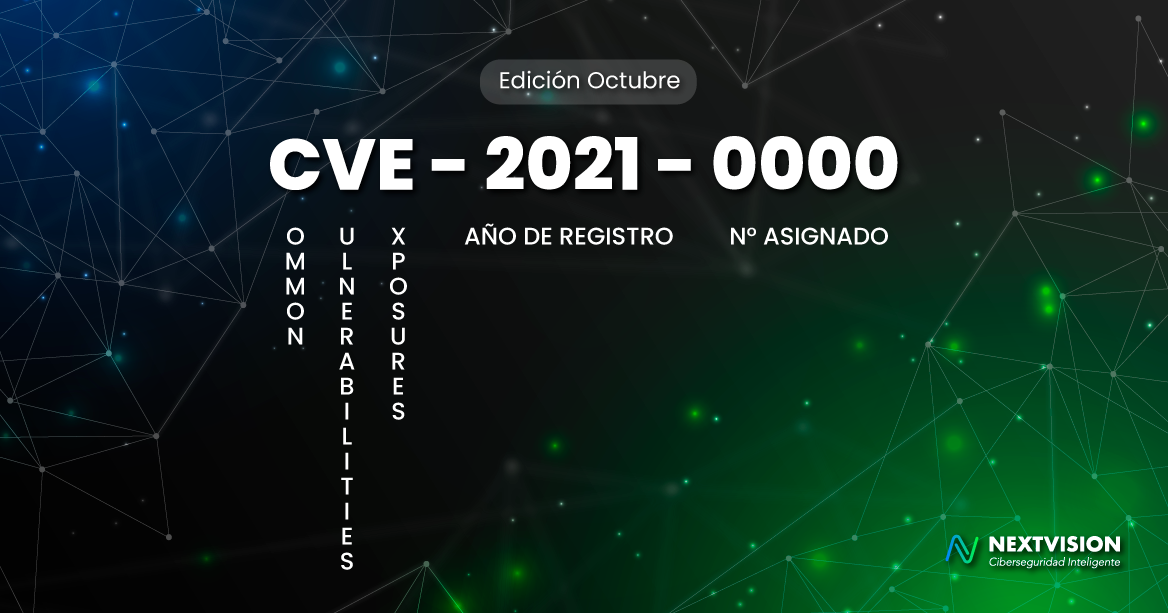

CVE: Vulnerabilidades y Fallas de Seguridad

Alertas de Seguridad

NextVision

0

CVE: Vulnerabilidades de octubre

Con el objetivo de contribuir en la construcción de un mundo ciberseguro, publicamos diariamente las últimas vulnerabilidades de seguridad. En orden a las publicaciones oficiales, empleamos la nomenclatura estándar, establecida por CVE para la identificación de cada brecha, a fin de facilitar el intercambio de información entre las diferentes fuentes.

En esta sección encontrarás el número de identificación de referencia de cada vulnerabilidad (CVE-ID), su descripción, impacto, causas, productos afectados, valoración y consecuencias. Además, su gravedad es referenciada por el color asignado, siendo estos: Crítico, Alto, Medio y Bajo.

• CVES RELACIONADOS: CVE-2021-37975, CVE-2021-37976

• FECHA DIVULGACIÓN: 1/10

• ACTUALIZACIÓN: 15/10

• RESUMEN: Una función desconocida del componente Safe Browsing es afectada por estas vulnerabilidades. Mediante la manipulación de un input se causa la vulnerabilidad de clase de desbordamiento de búfer.

• PRODUCTO AFECTADO: Navegador Google Chrome en Windows, MacOS y Linux

• CAUSAS: Desbordamiento de búfer

• CONSECUENCIAS: Un atacante que explote con éxito esta vulnerabilidad puede causar daños en la memoria (Use After Free) en IV8 a través de una página HTML diseñada que podría ejecutar de forma remota código arbitrario y obtener el control total del sistema.

Por otra parte, el atacante también podría aprovechar una implementación inapropiada en la memoria para obtener de forma remota información confidencial de la memoria del proceso a través de una página HTML maliciosamente diseñada.

• IMPACTO:

- Confidencialidad: Medio

- Integridad: Medio

- Disponibilidad: Medio

• MITIGACIÓN: Google recomienda actualizar a la version estable 94.0.4606.71

• REFERENCIAS:

- Publicación en CVE oficial.

- Publicación en página del proveedor.

- Publicación de actualizaciones.

• CVES RELACIONADOS: CVE-2021-42013, CVE-2021-41524

• FECHA DIVULGACIÓN: 5/10

• ACTUALIZACIÓN: 11/10

• RESUMEN: Si los archivos, fuera de la raíz del documento, no están protegidos por "REQUIRE ALL DENIED", estas solicitudes pueden tener éxito. La vulnerabilidad también podría permitir a los atacantes filtrar la fuente de archivos interpretados como scripts CGI.

La corrección se encontró insuficiente para esta vulnerabilidad, ya que no considera las ramificaciones que no se limitaban a lecturas de archivo arbitrarias.

• PRODUCTO AFECTADO: Servidor HTTP Apache versión 2.4.49

• CAUSAS: Path Traversal

• CONSECUENCIAS: Un atacante que explote con éxito la vulnerabilidad puede asignar una URL a archivos fuera de la raíz del documento pudiendo leer archivos arbitrarios del servidor web.

Por otra parte, se podría crear solicitudes especiales que causen problemas de DoS en el servidor web explotando con éxito el CVE-2021-41524.

Asimismo, si el atacante logra cargar archivos diseñados especialmente en el servidor HTTP Apache, podría obtener privilegios de administrador por completo dentro del servidor.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Medio

- Disponibilidad: Medio

• MITIGACIÓN: Se recomienda actualizar a Apache HTTP Server versión 4.51

• REFERENCIAS:

- Publicación en CVE oficial.

- Publicación en página del proveedor.

• CVES RELACIONADOS: CVE-2021-40450, CVE-2021-41357

• FECHA DIVULGACIÓN: 12/10

• ACTUALIZACIÓN: 19/10

• RESUMEN: Esta vulnerabilidad es de tipo use-after-free y se encuentra en el controlador Win32k y la misma puede ser explotada con una técnica para filtrar las direcciones base de los módulos del kernel.

A su vez, se parchea un total de 74 vulnerabilidades, que se sanitizan con la actualización de cada martes, llamada Patch Tuesday. Del total de vulnerabilidades, CVE-2021- 40449 es la que cuenta con mayor impacto.

• PRODUCTO AFECTADO: Microsoft Windows 7/ 8.1/ 10 /11 x64 x86 arm64, Windows Server 2008/ 2012/ 2016 /2019

• CAUSAS: Elevación de privilegios

• CONSECUENCIAS: Un atacante podría explotar dicha vulnerabilidad mediante la escalación de privilegio y lanzar un troyano de acceso remoto, como MysterySnail, el cual les daría acceso al sistema de la víctima.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Bajo

- Disponibilidad: Alto

• MITIGACIÓN: La empresa recomienda actualizar los productos afectados.

• REFERENCIAS:

- Publicación en CVE oficial.

- Publicación en página del proveedor.

• CVES RELACIONADOS: N/A

• FECHA DIVULGACIÓN: 20/10

• ACTUALIZACIÓN: 16/10

• RESUMEN: Una vulnerabilidad en la CLI del software Cisco IOS XE SD-WAN podría permitir que un atacante local autenticado ejecute comandos arbitrarios con privilegios de root.

• PRODUCTO AFECTADO: Software Cisco IOS XE SD-WAN

• CAUSAS: La vulnerabilidad se debe a una validación de entrada insuficiente por parte de la CLI del sistema.

• CONSECUENCIAS: Un atacante podría aprovechar esta vulnerabilidad al autenticarse en un dispositivo afectado y enviar una entrada diseñada a la CLI del sistema. Un exploit exitoso podría permitir al atacante ejecutar comandos en el sistema operativo subyacente con privilegios de root.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Medio

• MITIGACIÓN: No existen soluciones alternativas que aborden esta vulnerabilidad.

• REFERENCIAS:

- Publicación en página del proveedor.

• CVES RELACIONADOS: CVE-2018-20250, CVE-2018-20253

• FECHA DIVULGACIÓN: 20/10

• ACTUALIZACIÓN: N/A

• RESUMEN: Esta vulnerabilidad se observa en un error de JavaScript generado por MSHTML. Al terminar el periodo de prueba, WinRAR da aviso al usuario a través de una notificación "notifier.rarlab [.] com”, que al interceptarse y modificarse se podría hacer uso para realizar una ejecución de código.

• PRODUCTO AFECTADO: WinRAR version 5.70

• CAUSAS: Ejecución de código remoto a través de un error por MSHTML.

• CONSECUENCIAS: Un atacante podría realizar una ejecución remota de código con archivos RAR en las versiones anteriores a la 5.7. Esto se puede llevar a cabo a través de un exploit conocido, como lo es el CVE-2018-20250. Si un atacante ya cuenta con el acceso al mismo dominio de red mediante esta vulnerabilidad también se podría realizar un ataque de suplantación de identidad, ARP Spoofing.

• IMPACTO:

- Confidencialidad: Alto

- Integridad: Alto

- Disponibilidad: Medio

• MITIGACIÓN: Se recomienda actualizar a la versión más reciente que el fabricante ha liberado.

• REFERENCIAS:

- Publicación en CVE oficial.

- Publicación en página del proveedor.

Comments are closed.