Cómo Proteger a los Más Jóvenes en el Mundo Digital: Consejos y Recursos para la Seguridad en Línea.

Crecer es un viaje complejo, lleno de desafíos únicos que atraviesan todas las etapas de la vida. Cada fase del desarrollo conlleva retos propios tanto para los jóvenes en proceso de maduración como para quienes los acompañan y apoyan en su camino. En el contexto actual, es esencial tomar medidas para proteger a nuestros niños mientras navegan por la red.

La seguridad en línea se ha convertido en una preocupación creciente, y es nuestra responsabilidad asegurarnos de que los más jóvenes disfruten de Internet de manera segura y positiva.

En este Día de las Infancias, queremos ofrecer consejos útiles, recursos y herramientas para garantizar la seguridad de los menores durante su tiempo en línea. Además, compartiremos recomendaciones sobre el tiempo de uso de pantallas basadas en los consejos de la OMS, y abordaremos la ludopatía en las infancias, una preocupación emergente que, lamentablemente, debemos considerar.

Mantengamos la comunicación abierta, establezcamos reglas claras y aprovechemos los recursos disponibles para asegurar que nuestros niños y niñas tengan una experiencia en línea segura y enriquecedora.

La Comunicación es Clave

Una de las primeras medidas para proteger a los niños en línea es establecer una comunicación abierta y honesta. Hablar con ellos sobre sus actividades en internet, sus amigos y las cosas que les interesan no solo ayuda a generar confianza, sino que también permite detectar posibles problemas antes de que se conviertan en grandes preocupaciones. Asegúrate de que se sientan cómodos compartiendo cualquier situación que les cause inquietud. Establecer un diálogo de ida y vuelta que nos permita entender lo que buscan mientras ellos comprenden el porqué de nuestros límites.

Establece Reglas Claras y Límites

Definir reglas claras sobre el uso de internet es esencial para garantizar la seguridad en línea de los más jóvenes. Determinar horarios específicos para el uso de dispositivos y asegúrate de que las reglas sean razonables y adecuadas para su edad. La Organización Mundial de la Salud (OMS) sugiere que los niños menores de 2 años no deben tener tiempo frente a pantallas, y que los niños de 2 a 5 años no deben superar una hora diaria frente a ellas. Para los mayores de 6 años, la OMS recomienda limitar el tiempo de pantalla y equilibrarlo con actividades físicas y momentos de calidad en familia. Entendemos que en la actualidad, con tantos estímulos a nuestro alrededor y el ajetreo cotidiano, cumplir con estas recomendaciones puede ser un desafío. No obstante, intentar cumplir con esas regulaciones es parte del camino a recorrer.

Herramientas y Recursos para una Navegación Segura

Aquí te dejamos algunas herramientas y recursos que pueden ser de gran ayuda para proteger a los menores en el entorno digital:

- Controles Parentales: Utiliza herramientas de control parental para filtrar contenido inapropiado y supervisar la actividad en línea. Por ejemplo, en YouTube Kids, aunque la plataforma está diseñada para ofrecer contenido apropiado para los niños, a veces se pueden encontrar videos que no cumplen con los estándares adecuados. Es fundamental que los adultos revisen y supervisen los videos que los niños ven, asegurándose de que sean adecuados para su edad. Además, se recomienda que los adultos vean los videos junto con los niños para poder explicar cualquier contenido y garantizar que se mantengan en un entorno seguro y educativo.

- Aplicaciones Seguras y Educativas: Busca aplicaciones y juegos que sean seguros, educativos y libres de contenido tóxico. Investiga y lee reseñas antes de descargar cualquier aplicación para asegurarte de que es adecuada para la edad de tu hijo. Optar por recursos educativos puede fomentar el aprendizaje y al mismo tiempo ofrecer entretenimiento seguro.

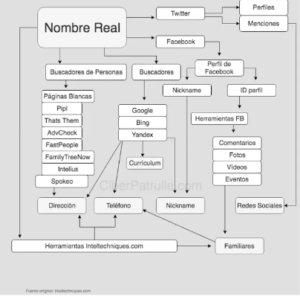

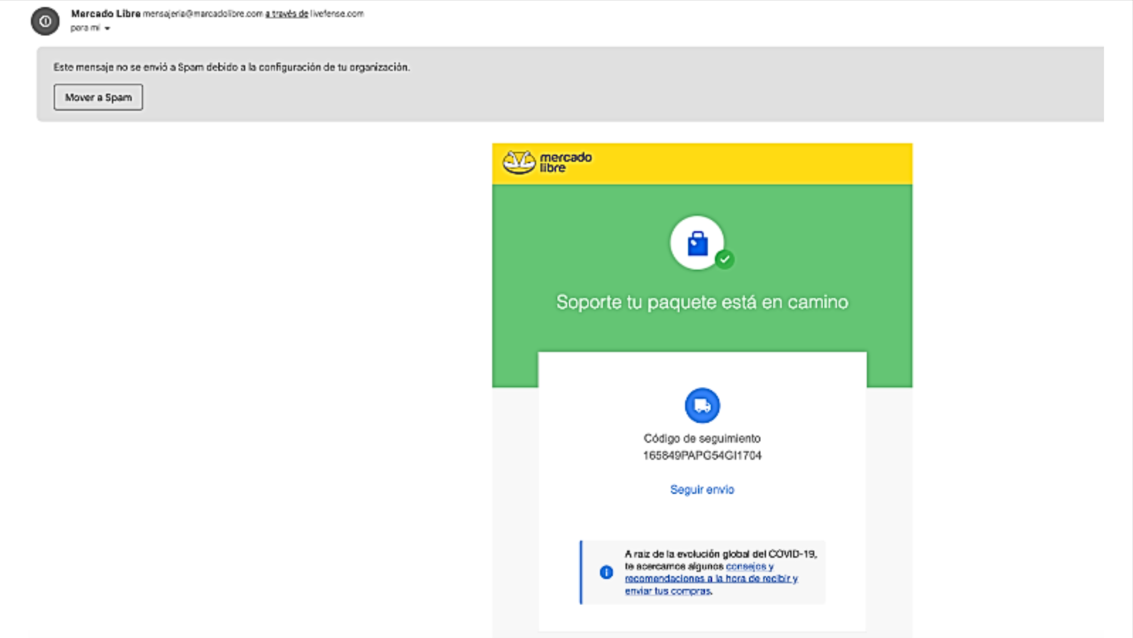

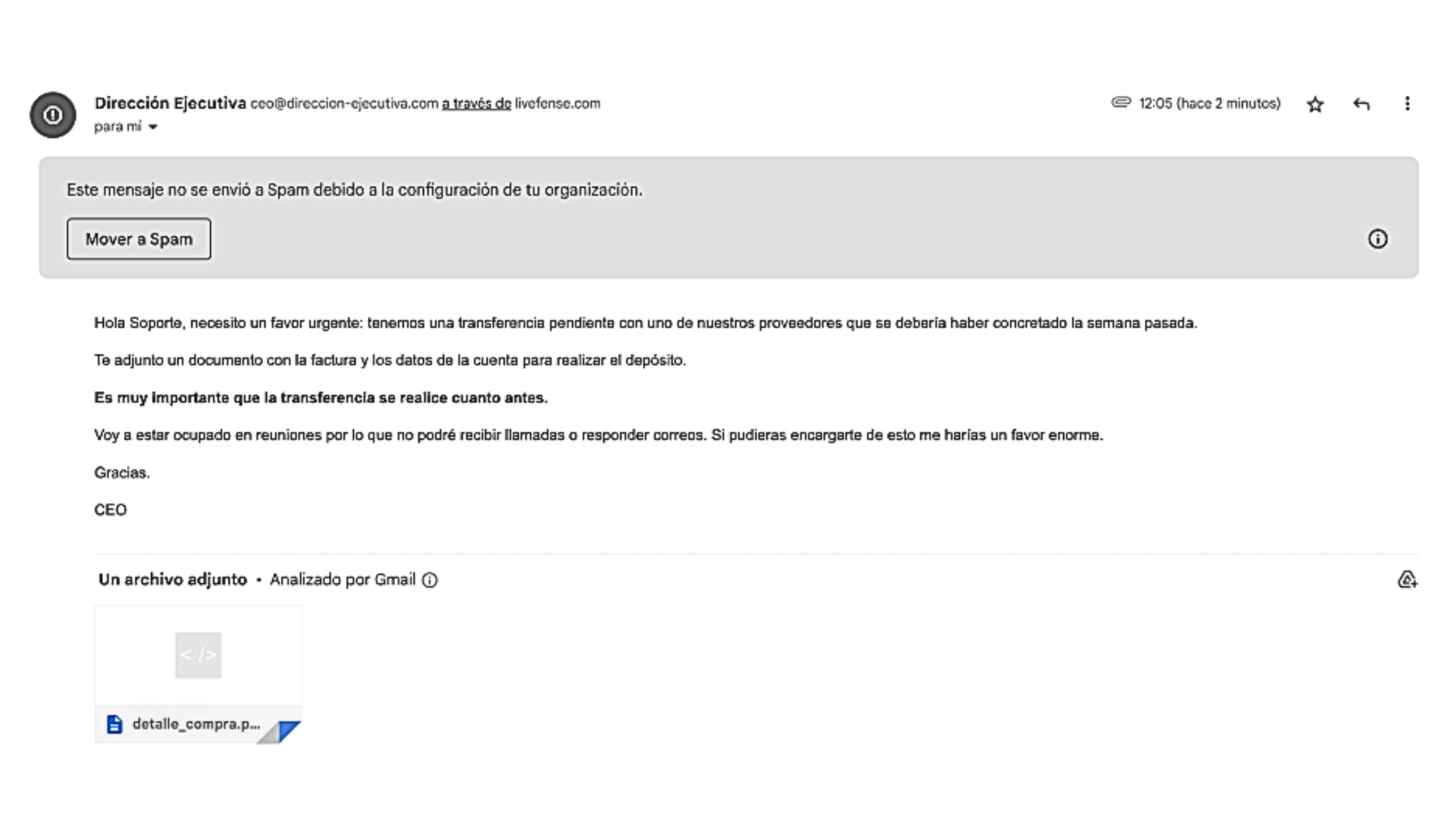

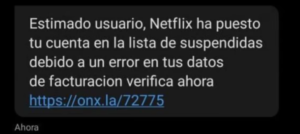

- Prevención Inteligente: Enséñales a no descargar aplicaciones no autorizadas y a no compartir información personal en línea, como su nombre completo, dirección, datos de contacto o contraseñas. Esta práctica ayudará a proteger su información y a evitar riesgos innecesarios, como el robo de identidad o el acoso en línea.

- Apoyo Comunitario: Fomentar un ambiente de apoyo en la comunidad en línea. Si detectamos situaciones de peligro o abuso, es crucial actuar de inmediato y denunciar. La colaboración entre padres, educadores y la comunidad puede ayudar a crear un entorno digital más seguro para todos.

Cuidados en Redes Sociales

Las redes sociales son un área en la que tanto adultos como jóvenes pasan mucho tiempo. Para proteger a los más jóvenes en estas plataformas, podemos aportar desde nuestra parte si consideramos los siguientes consejos:

- Cuidado con el Sharenting: El «sharenting» se refiere a la práctica de compartir en redes sociales fotos y detalles sobre los hijos, lo cual puede comprometer su privacidad y seguridad. Evita publicar información que pueda ser utilizada para identificar y localizar a los menores. Aunque compartir estos momentos puede parecer inofensivo, es importante recordar que cualquier detalle puede ser potencialmente explotado por terceros. Considera la posibilidad de mantener los detalles personales y las imágenes privadas, limitando su exposición a un círculo cerrado y de confianza.

- Revisa los Seguidores: Controla quiénes siguen los perfiles en redes sociales de los niños y adolescentes. Revisa periódicamente la lista de seguidores para identificar y eliminar contactos no deseados o desconocidos. Esta práctica ayuda a asegurar que su red de contactos en línea sea segura y confiable. Recordemos que no sabremos nunca quién está del otro lado de la pantalla.

Cuidado con la Ludopatía Digital

La ludopatía, o adicción a los juegos de azar, está emergiendo como un problema entre adolescentes, preadolescentes y jóvenes adultos. Esta adicción puede manifestarse a través de diversos formatos, pero es particularmente alarmante en el contexto de los juegos en línea y las aplicaciones móviles, que a menudo integran elementos de apuesta o compras dentro de la aplicación. Estos juegos pueden enganchar a los usuarios con recompensas inmediatas y la promesa de grandes ganancias, lo que facilita comportamientos de juego compulsivo.

La exposición constante a estos elementos de juego puede llevar a un gran peligro de desarrollar patrones de conducta adictiva. Además, la facilidad de acceso y la capacidad de jugar en cualquier momento y lugar amplifican el riesgo. Aunque este problema es preocupante, a continuación te ofrecemos algunos consejos para prevenir la ludopatía digital y promover un uso más saludable de los juegos y aplicaciones móviles:

- Supervisa el Contenido de los videojuegos: Revisa los juegos y aplicaciones que utilizan tus hijos para asegurarte de que no contengan elementos de juego de azar ni promociones de compras dentro de la aplicación. Los juegos con mecanismos de recompensa y compras pueden ser especialmente adictivos y costosos.

- Establece Límites de Tiempo y Presupuesto: Define límites claros sobre el tiempo que los niños pueden pasar jugando y el dinero que se puede gastar en compras dentro de las aplicaciones. Ayuda a tus hijos a desarrollar una relación saludable con los juegos al equilibrar su tiempo de juego con otras actividades.

- Educa sobre Riesgos: Habla con tus hijos sobre los riesgos asociados con el juego en línea y las compras dentro de aplicaciones. Enséñales a reconocer signos de adicción y a buscar ayuda si sienten que su uso de juegos o aplicaciones está fuera de control.En algunos países, la charla y capacitación sobre los riesgos de la ludopatía temprana están siendo introducidos en la currícula docente. Sin embargo, es un trabajo conjunto entre todas las partes involucradas.

La seguridad en línea es una responsabilidad compartida que requiere la participación activa de padres, educadores y la comunidad en general. En este Día de las Infancias, queremos recordar la importancia de implementar estos consejos y utilizar las herramientas disponibles para proteger a los más jóvenes mientras disfrutan de las oportunidades que ofrece el mundo digital. Mantengamos la comunicación abierta, establezcamos reglas claras y aprovechemos los recursos para asegurar una experiencia en línea segura y positiva para nuestros niños y niñas. Recuerda seguir las recomendaciones sobre el tiempo de pantalla, equilibrar el tiempo frente a dispositivos con actividades físicas y tiempo en familia, y estar atentos a los riesgos asociados con la ludopatía digital para asegurar un desarrollo saludable.

¡Hasta la próxima!

Espero que esta entrada de blog te haya proporcionado información útil y práctica para garantizar la seguridad de los menores en el mundo digital. Si tienes más preguntas o sugerencias, ¡no dudes en dejar un comentario!

—

Autora de la nota: Natalia Grande- Consultora de Tecnología y Ciberseguridad en NextVision

Links de fuentes: https://www.who.int/es/news/item/24-04-2019-to-grow-up-healthy-children-need-to-sit-less-and-play-more

https://www.unicef.org/parenting/es/salud-mental/sharenting-compartir-informacion-sobre-hijos-en-linea

nextvision.com