Sabemos que los ciberdelincuentes siempre están evolucionando y buscando cómo encontrar brechas que permitan vulnerar la seguridad de nuestra empresa. Por esto es tan importante estar actualizado e ir un paso adelante de ellos, conociendo oportunamente cuáles son los principales desafíos a encarar.

A continuación detallamos cuáles son las tendencias en ciberseguridad para el año que viene:

¡Proveedores bajo asedio!

Los proveedores o terceros, especialmente los MSP (Managed Service Provider), se han convertido en uno de los blancos preferidos de los cibercriminales. ¿Por qué? Porque suelen ser el eslabón más débil de la cadena, ya que muchos de ellos no son tan exigentes en sus políticas de seguridad.

Además, estos MSP suelen contar con gran cantidad de colaboradores, lo que permite masificar el ataque y mejorar la probabilidad de materializarlo.

No solo eso, un MSP se puede especializar en targets que suelen ser de interés para este tipo de delincuentes, como entidades públicas o financieras, por lo tanto, si el modelo delictivo está orientado a capturar datos críticos gubernamentales, no sólo atacarán a las administraciones públicas: Irán tras sus proveedores, mejor aún si son especializados en ese segmento, pues podrán alcanzar múltiples objetivos que cumplan con el perfil de víctima apropiado mediante la vulneración de un solo MSP.

Por esto, es cada vez más importante conocer qué tan seguras son las terceras partes que conforman nuestra cadena de valor.

>> ¿Cómo evaluar el ciberriesgo al que nos exponen nuestros proveedores?

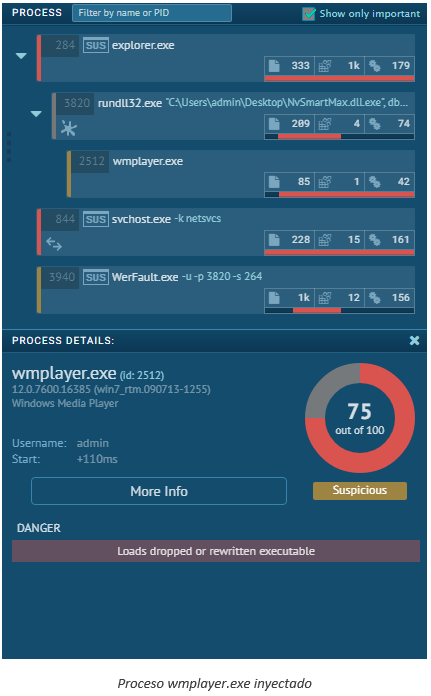

Consolidación de la infraestructura y el software de seguridad de endpoints

Hoy en día las amenazas llegan cada vez más a través de los endpoints, lo que significa que la protección centralizada de la red no es suficiente. Por ello, la estrategia de ciberseguridad debe contemplar un mayor control sobre los puntos de acceso para evitar las vulnerabilidades que puedan surgir mediante el uso de dispositivos remotos. También se debe considerar que mover los servidores a la nube brinda a los usuarios la protección más actualizada, esto de la mano con una mayor demanda de simplicidad, es decir, herramientas de seguridad que se puedan mantener de forma remota y consolidadas en un solo lugar.

La orquestación y la automatización están de moda

Los equipos de seguridad se esfuerzan por dar sentido a todos los datos generados por las herramientas de protección del ecosistema de TI, pero por lo general carecen de los recursos financieros para contratar tantos analistas como quisieran.

De allí la necesidad de simplificar la forma en que se recopila y analiza la data, así como la tendencia a automatizar la respuesta a los problemas más comunes y repetitivos que se hayan identificado gracias al uso de herramientas de orquestación de seguridad, automatización y respuesta (SOAR por sus siglas en inglés).

El impulso para hacer más con los datos de seguridad provenientes de diversas fuentes, mientras se disminuyen los requerimientos de recursos es tendencia para 2020.

Los hackers van tras las configuraciones erróneas en la nube

Los errores humanos durante el proceso de configuración de la infraestructura pueden proporcionar a los ciberdelincuentes formas fáciles de acceder a nuestra información. Muchas compañías usan servidores en la nube para almacenar sus datos, y a pesar de todas las ventajas que ofrece esta opción, los servidores mal configurados pueden exponer datos confidenciales, error que se convierte en una invitación para que los cibercriminales puedan usar los datos de tu empresa para sus actividades maliciosas. A continuación una breve lista de errores comunes en las configuraciones, a modo de ilustración:

- Uso de credenciales predeterminadas por el sistema (Usuario/contraseña).

- Directorios y listado de archivos que no están deshabilitados y quedan fácilmente disponibles a través de motores de búsqueda.

- Rastros de usuarios que podrían tener demasiada información.

- Mantener algunas páginas innecesarias, como aplicaciones de muestra, privilegios antiguos y cuentas de usuario.

- Software sin actualizar o parches desactualizados.

Normativa de privacidad de datos

Ante diversas crisis que han surgido como consecuencia de la materialización de ciberdelitos, los gobiernos a nivel global están emitiendo nuevas regulaciones que rigen la manera en que las empresas gestionan y almacenan los datos de los clientes.

La Unión Europea, por ejemplo, ha sido líder en este campo y uno de sus primeros frutos es el Reglamento General de Protección de Datos (GDPR por sus siglas en inglés), que impacta a todas las empresas que hacen negocios con clientes europeos, independientemente de dónde esté basada la compañía.

El GDPR exige que las empresas cuenten con el consentimiento de los consumidores antes de recopilar, procesar y almacenar datos de forma anónima, y dar aviso a los clientes cuando su información haya sido potencialmente violada.

Este es el panorama de las principales tendencias que empiezan a vislumbrarse para el próximo año. Algunas de ellas, como los cambios de normativa de privacidad de datos, ya han sido ampliamente trabajadas, otras, como la evaluación de los riesgos a los que nos exponen nuestros proveedores, siguen ganando fuerza y sin duda, será uno de los principales objetivos a trabajar en 2020.

Recordemos que sin la adecuada gestión de ciberseguridad, es mucho más fácil para los delincuentes acceder a la información que pueda comprometer la continuidad del negocio. ¡Podemos ayudarte! Contactanos para saber más.